KeeLoq - KeeLoq

эта статья нужны дополнительные цитаты для проверка. (Август 2007 г.) (Узнайте, как и когда удалить этот шаблон сообщения) |

KeeLoq это проприетарный аппаратный блочный шифр который использует регистр сдвига с нелинейной обратной связью (NLFSR). Протокол однонаправленной передачи команд был разработан Фредериком Брювером из Nanoteq (Pty) Ltd., криптографический алгоритм был создан Гидеоном Куном из Университета Претории, а силиконовая реализация была разработана Виллемом Смитом из Nanoteq Pty Ltd (Южная Африка ) в середине 1980-х гг. KeeLoq был продан Microchip Technology Inc в 1995 году за 10 миллионов долларов.[1] Он используется в "скачкообразный код "кодеры и декодеры, такие как NTQ105 / 106/115 / 125D / 129D, HCS101 / 2XX / 3XX / 4XX / 5XX и MCS31X2. KeeLoq использовался или использовался во многих системы удаленного доступа без ключа такими компаниями как Chrysler, Daewoo, Fiat, GM, Honda, Toyota, Вольво, Volkswagen Group, Клиффорд, Шурлок и Ягуар.[2]

Описание

Кодеры KeeLoq с "скачкообразным изменением кода" шифруют 32-битный блок с нулевым заполнением с помощью шифра KeeLoq для получения 32-битного "прыжковый код ". 32-битный вектор инициализации добавляется линейно (XORed ) к 32 младшие значащие биты из ключ до шифрование и после расшифровка.

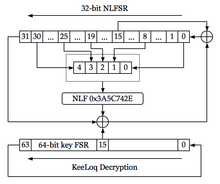

Шифр KeeLoq принимает 64-битные ключи и шифрует 32-битные блоки, выполняя свой однобитовый NLFSR для 528 раундов. Функция обратной связи NLFSR 0x3A5C742E или

KeeLoq использует биты 1, 9, 20, 26 и 31 состояния NLFSR в качестве входных данных во время шифрования и биты 0, 8, 19, 25 и 30 во время дешифрования. Его выходные данные линейно комбинируются (XORed) с двумя битами состояния NLFSR (биты 0 и 16 при шифровании и биты 31 и 15 при дешифровании) и с битом ключа (бит 0 состояния ключа при шифровании и бит 15 из состояние ключа при дешифровании) и возвращается в состояние NLFSR на каждом этапе.

Атаки

Воспроизвести атаку

Для простоты отдельные реализации "скачкообразного изменения кода" обычно не используют криптографические одноразовые номера или отметка времени. Это делает протокол уязвимым для повторные атаки: Например, заглушив канал при перехвате кода, вор может получить код, который может быть использован на более позднем этапе.[3] Этакий «код-граббер»,[4] теоретически интересно, но, по-видимому, не широко используется угонщиками.[5]

Подробное описание недорогого прототипа устройства, разработанного и построенного Сами Камкар Использование этой техники появилось в 2015 году. Устройство размером с кошелек можно было спрятать на запертом автомобиле или рядом с ним, чтобы захватить единый код доступа без ключа, который будет использован позже для разблокировки автомобиля. Устройство передает сигнал глушения, чтобы заблокировать прием автомобилем сигналов скользящего кода от брелка владельца, одновременно записывая эти сигналы от обеих его двух попыток, необходимых для разблокировки автомобиля. Записанный первый код передается транспортному средству только тогда, когда владелец делает вторую попытку, а записанный второй код сохраняется для использования в будущем.[6] Была объявлена демонстрация DEF CON 23.[7]

Криптоанализ

KeeLoq был первым криптоанализ Андрея Богданова с применением техники скольжения и эффективных линейные приближения. Николя Куртуа атаковал KeeLoq скользящими и алгебраическими методами. Атаки Богданова и Куртуа не представляют никакой угрозы для реальных реализаций, которые кажутся гораздо более уязвимыми для простых грубая сила из ключевое пространство это сокращается во всех реализациях переключения кода шифр известно на сегодняшний день. Некоторые "код-грабберы" KeeLoq используют FPGA устройства на основе KeeLoq для взлома ключей на основе KeeLoq грубой силой в течение примерно двух недель из-за уменьшения длины ключа в реальных реализациях.[нужна цитата ]

В 2007 г. исследователи COSIC группа в университете в Leuven, Бельгия, (K.U.Leuven) в сотрудничестве с коллегами из Израиль обнаружил новую атаку против системы.[8]Используя детали алгоритма, которые просочились в 2006 году, исследователи начали анализировать слабые места. После определения части ключа, общей для автомобилей определенной модели, уникальные биты ключа могут быть взломаны с помощью только перехваченной связи между ключом и автомобилем.

Микрочип представлен в 1996 году.[9] версия микросхем KeeLoq, использующих 60-битное начальное число. Если используется 60-битное начальное число, злоумышленнику потребуется примерно 100 дней обработки на выделенном параллельном сервере. атака грубой силой машина до того, как система сломается.[10]

Атаки по побочным каналам

В марте 2008 г. исследователи с кафедры встроенной безопасности Рурский университет Бохума, Германия, представила полный перерыв систем удаленного доступа без ключа на основе технологии KeeLoq RFID.[11][12] Их атака работает со всеми известными системами контроля доступа к автомобилям и зданиям, основанными на шифре KeeLoq.

Атака команды Бохума позволяет восстановить секретную криптографическую ключи встроен как в приемник, так и в пульт дистанционного управления. Он основан на измерении потребления электроэнергии устройством во время шифрования. Применяя то, что называется анализ побочного канала Используя методы трассировки питания, исследователи могут извлечь ключ производителя из приемников, который можно рассматривать как главный ключ для создания действительных ключей для пультов дистанционного управления одного конкретного производителя. В отличие от описанной выше криптоаналитической атаки, которая требует около 65536 выбранных пар открытого текста-зашифрованного текста и дней вычислений на ПК для восстановления ключа, атака по побочному каналу также может быть применена к так называемому режиму работы KeeLoq Code Hopping (a.k.a. скользящий код ), который широко используется для систем доступа без ключа (автомобили, гаражи, здания и т. д.).

Наиболее разрушительным практическим последствием анализа побочного канала является атака, при которой злоумышленник, предварительно узнав главный ключ системы, может клонировать любой легитимный кодировщик, перехватив только два сообщения от этого кодировщика с расстояния до 100 метров (330 футов). Другая атака позволяет сбросить внутренний счетчик приемника (дверь гаража, дверь автомобиля и т. Д.), Что делает невозможным открытие двери легитимным пользователем.[13]

использованная литература

- ^ Патент США 5517187, Bruwer, Frederick J .; Смит, Виллем и Кун, Гидеон Дж., «Микрочипы и устройства дистанционного управления, состоящие из того же», выпущенный 14 мая 1996 года, передан Microchip Technology Inc.

- ^ Некоторые доказательства того, что Chrysler действительно использует KeeLoq, можно найти в (это видео).

- ^ Анализ удаленной радиочастотной безопасности с использованием программно-определяемого радио

- ^ http://www.microchip.com/stellent/idcplg?IdcService=SS_GET_PAGE&nodeId=2075¶m=en001022#P108_5361 заявляя: «Создать схему для записи таких передач для ответа в более позднее время - это просто. Такая система известна как средство захвата кода или ключа».

- ^ http://www.snopes.com/autos/techno/lockcode.asp

- ^ Томпсон, Кэди (2015-08-06). «Хакер сделал гаджет за 30 долларов, который может разблокировать многие автомобили, в которые можно войти без ключа». Tech Insider. Получено 2015-08-11.

- ^ Камкар, Сами (07.08.2015). "Управляйте им, как будто вы взломали: новые атаки и инструменты для беспроводного кражи автомобилей". DEF CON 23. Получено 2015-08-11.

- ^ Как угонять машины - практическая атака на KeeLoq

- ^ (Будет в резервной копии веб-архива позже): пресс-релиз Microchip от 11 декабря 1996 г. Цитата: "... Транспондер и кодер со скачкообразной перестройкой кода HCS410 KEELOQ ..."

- ^ Мартин Новотны; Тимо Каспер. «Криптоанализ KeeLoq с помощью COPACOBANA» (PDF). Конференция SHARCS 2009: 159–164. Цитировать журнал требует

| журнал =(Помогите) - ^ Полный прорыв системы контроля доступа KeeLoq

- ^ Томас Эйзенбарт; Тимо Каспер; Амир Моради; Кристоф Паар; Махмуд Салмасизаде; Мохаммад Т. Манзури Шалмани (29 февраля 2008 г.). «Физический криптоанализ приложений KeeLoq с переключением кода» (PDF). Рурский университет Бохума, Германия. Получено 2009-03-22. Цитировать журнал требует

| журнал =(Помогите) - ^ Каспер, Тимо (ноябрь 2012 г.). Анализ безопасности распространенных беспроводных устройств - физические атаки и атаки протокола на практике (PDF) (Кандидат наук.). Рурский университет Бохума, Германия. Получено 2015-08-11.

внешние ссылки

- Сайт Microchip KeeLoq

- Введение в технологию Ultimate KeeLoq

- Семейство кодировщиков HCSXXX - Информация о продукте

- Ultimate KeeLoq Technology, новое поколение безопасности - с двойным кодировщиком KeeLoq MCS3142

- «Спецификация алгоритма дешифрования KeeLoq» (PDF). В архиве (PDF) из оригинала от 23 апреля 2007 г.

- Исходный код C от Ruptor

- Богданов Андрей (31 августа - 5 сентября 2007 г.), Криптоанализ блочного шифра KeeLoq, Синин, Китай [1].

- N.T. Куртуа и Г. Бард, "Алгебраические и скользящие атаки на KeeLoq"

- «Пресс-релиз Университета Бохума / HGI о полном отказе от систем входа на основе KeeLoq» (PDF).[постоянная мертвая ссылка ]

- Физический криптоанализ приложений KeeLoq с переключением кода

- Открывалка двери гаража