Криптоанализ шифра Лоренца - Cryptanalysis of the Lorenz cipher

| Время | Мероприятие |

|---|---|

| Сентябрь 1939 г. | В Европе вспыхивает война. |

| Вторая половина 1940 г. | Первый не-Морс передачи перехвачены. |

| Июнь 1941 г. | Первый экспериментальный SZ40 Tunny ссылка начинается с буквенного индикатор. |

| Август 1941 г. | Два длинных сообщения в глубина дали 3700 знаков из ключ. |

| Январь 1942 г. |

|

| Июль 1942 г. | |

| Октябрь 1942 г. |

|

| Ноябрь 1942 г. | «1 + 2 обкатка» изобретен Билл Тютт. |

| Февраль 1943 г. | Представлен более сложный SZ42A. |

| Май 1943 г. | Хит Робинсон доставлен. |

| Июнь 1943 г. | Newmanry основан. |

| Декабрь 1943 г. | Колосс I работая в Доллис Хилл до доставки в Блетчли Парк.[2] |

| Февраль 1944 г. | Первое использование Колосса I для реальной работы. |

| Март 1944 г. | Заказано четыре Колосса (Марка 2). |

| Апрель 1944 г. | Заказ на дальнейшие Колоссы увеличен до 12. |

| Июнь 1944 г. |

|

| Август 1944 г. | Настройки кулачков на всех колесах Lorenz менялись ежедневно. |

| Май 1945 г. |

|

Криптоанализ Шифр Лоренца был процесс, который позволил британцам читать сообщения немецкой армии высокого уровня во время Вторая Мировая Война. Британский Правительственная школа кодекса и шифра (GC&CS) в Bletchley Park расшифровал много сообщений между Верховное командование вермахта (OKW, немецкое верховное командование) в Берлине и их армейские команды по всей оккупированной Европе, некоторые из которых были подписаны «Адольф Гитлер, фюрер».[3] Они были перехвачены не-Морс радиопередачи, которые были зашифрованы Лоренц С.З. телетайп ротор потоковый шифр вложения. Расшифровка этого трафика стала важным источником "Ультра «разведка, которая внесла значительный вклад в победу союзников.[4]

Для своих секретных сообщений высокого уровня немецкие вооруженные силы зашифровали каждое персонаж используя различные онлайн Geheimschreiber (секретный писатель) машины потокового шифрования на обоих концах телеграф ссылка с помощью 5-битный Международный телеграфный алфавит № 2 (ITA2). Эти машины впоследствии были обнаружены как Lorenz SZ (SZ для Schlüssel-Zusatz, что означает "прикрепление шифров") для армии,[5] в Сименс и Хальске Т52 для ВВС и Siemens T43, который союзники мало использовали и никогда не ломали.[6]

Bletchley Park расшифровывает сообщения, зашифрованные с помощью Машины Enigma выяснилось, что немцы назвали одну из своих систем беспроводной передачи телетайпов "Sägefisch" (рыба-пила),[7] что привело британское криптографы для обозначения зашифрованного немецкого радиотелеграфный трафик как "Рыбы ".[5] "Туннель"(tunafish) было названием, данным первой не-морзянской ссылке, и впоследствии оно использовалось для шифровальных машин и их трафика.[8]

Как и в случае с полностью отдельным криптоанализ Энигмы, именно немецкие эксплуатационные недостатки позволили провести первоначальную диагностику системы и дать возможность ее дешифровать.[9] В отличие от Enigma, физическая машина не достигла союзник руками до самого конца войны в Европе, спустя много времени после того, как была установлена массовая дешифровка.[10][11] Проблемы с расшифровкой сообщений Tunny привели к разработке "Колосс ", первый в мире электронный программируемый цифровой компьютер, десять из которых находились в эксплуатации до конца войны,[12][13] к тому времени около 90% выбранных сообщений Тунни были расшифрованы в Блетчли-парке.[14]

Альберт В. Смолл, криптоаналитик из Корпус связи армии США который был откомандирован в Блетчли-парк и работал над Тунни, сообщил в своем отчете в декабре 1944 г. Арлингтон Холл который:

Ежедневные решения сообщений Fish в GC&CS отражают историю британского математического гения, превосходные инженерные способности и твердый здравый смысл. Каждый из них был необходимым фактором. Каждую из них можно было переоценить или недооценить в ущерб решениям; примечательным фактом является то, что слияние элементов было очевидно в идеальной пропорции. Результат - выдающийся вклад в криптоаналитику.[15]

Немецкие машины Tunny

Вложения шифра Lorenz SZ реализовали Вернам потоковый шифр, используя сложный массив из двенадцати колес, которые обеспечивали то, что должно было быть криптографически безопасное псевдослучайное число как ключ транслировать. Ключевой поток был объединен с простой текст производить зашифрованный текст на передающем конце с помощью исключающее или (XOR) функция. На принимающей стороне машина с идентичной конфигурацией создала тот же ключевой поток, который был объединен с зашифрованным текстом для создания открытого текста, т.е. е. система реализовала алгоритм с симметричным ключом.

Ключевой поток генерировался десятью из двенадцати колес. Это был результат операции XOR над персонажем, созданным правыми пятью колесами, чи () колеса, а левая пять, psi () колеса. В чи колеса всегда перемещались на одну позицию для каждого входящего символа зашифрованного текста, но psi колеса не делал.

Центральные два му () или "моторные" колеса определяют, psi колеса вращались с новым характером.[17][18] После того, как каждая буква была зашифрована, либо все пять пси-колес двигались дальше, либо оставались неподвижными, и снова использовалась та же буква пси-ключа. Словно чи колеса, 61 колесо двигалось после каждого символа. Когда 61 имел кулачок в активном положении и таким образом генерировал Икс (перед переездом) 37 переместился один раз: когда кулачок был в неактивном положении (перед перемещением) 37 и psi колеса стояли на месте.[19] На всех машинах, кроме самых ранних, был дополнительный фактор, влияющий на то, будут ли psi колеса. Они были четырех разных типов и в Блетчли-парке назывались «Ограничениями». Все задействовано в каком-то аспекте предыдущего положения колес машины.[20]

Количество кулачков на комплекте из двенадцати колес машин SZ42 составило 501 и составляло соправитель друг с другом, давая чрезвычайно долгий период перед повторением ключевой последовательности. Каждая камера могла быть в поднятом положении, и в этом случае она способствовала Икс к логике системы, изменяя значение бита на обратное, или в пониженном положении, и в этом случае он генерирует •.[10] Общее возможное количество шаблонов поднятых кулачков - 2.501 который является астрономически большое количество.[21] На практике, однако, примерно половина кулачков на каждом колесе находилась в поднятом положении. Позже немцы поняли, что если количество поднятых кулачков не очень близко к 50%, то будут пробеги Икспесок •s, криптографическая слабость.[22][23]

Процесс определения того, какой из 501 кулачков был в поднятом положении, в Блетчли-парке получил название «поломка колеса».[24] Получение начальных положений колес для конкретной трансмиссии было названо «установкой колес» или просто «установкой». Тот факт, что psi все колеса двигались вместе, но не с каждым вводимым символом, - это была главная слабость машин, которая способствовала успеху британского криптоанализа.

Безопасная телеграфия

Электромеханический телеграфия была развита в 1830-х и 1840-х годах, задолго до телефония, и эксплуатировалась по всему миру ко времени Вторая мировая война. Разветвленная система кабелей, соединяющих участки внутри и между странами, со стандартным напряжением -80 В, обозначающим «метку», и +80 В, обозначающим «пробел».[25] Там, где передача по кабелю стала невозможной или неудобной, например, для мобильных немецких армейских частей, использовалась радиопередача.

Телепринтеры на каждом конце схемы состояли из клавиатуры и механизма печати, и очень часто с пятью отверстиями перфорированная бумажная лента механизм чтения и пробивки. При использовании онлайн нажатие буквенной клавиши на передающей стороне заставляло печатать соответствующий символ на принимающей стороне. Однако обычно система связи задействовал передающего оператора, который готовил набор сообщений в автономном режиме, перфорировав их на бумажную ленту, а затем подключался к сети только для передачи сообщений, записанных на ленту. Система обычно отправляет около десяти символов в секунду и, таким образом, занимает линию или радиоканал на более короткий период времени, чем для набора текста онлайн.

Символы сообщения были представлены кодами Международного телеграфного алфавита № 2 (ITA2 ). Используемая среда передачи, проводная или радио асинхронная последовательная связь с каждым символом, сигнализируемым стартовым (пробелом) импульсом, 5 импульсами данных и 1½ стоповыми (отметочными) импульсами. На отметке в Блетчли-парке импульсы обозначены Икс и космические импульсы •.[26] Например, буква «H» будет закодирована как •• х • х.

| Паттерн импульсов Марка = Икс, Пробел = • | Двоичный | Сдвиг букв | Сдвиг фигуры | «Беспощадная» интерпретация БП |

|---|---|---|---|---|

| ••.••• | 00000 | ноль | ноль | / |

| ••.Икс•• | 00100 | Космос | Космос | 9 |

| •• .x • x | 00101 | ЧАС | # | ЧАС |

| ••.••Икс | 00001 | Т | 5 | Т |

| ••. • xx | 00011 | О | 9 | О |

| •• .xxx | 00111 | M | . | M |

| •• .xx • | 00110 | N | , | N |

| ••.•Икс• | 00010 | CR | CR | 3 |

| • x. • x • | 01010 | р | 4 | р |

| • x.xx • | 01110 | C | : | C |

| • x.xxx | 01111 | V | ; | V |

| • x. • xx | 01011 | грамм | & | грамм |

| • х. •• х | 01001 | L | ) | L |

| • x.x • x | 01101 | п | 0 | п |

| • x.x •• | 01100 | я | 8 | я |

| •Икс.••• | 01000 | LF | LF | 4 |

| хх. ••• | 11000 | А | - | А |

| xx.x •• | 11100 | U | 7 | U |

| xx.x • x | 11101 | Q | 1 | Q |

| хх. •• х | 11001 | W | 2 | W |

| хх. • хх | 11011 | Фиг | + или 5 | |

| xx.xxx | 11111 | LTRS | - или 8 | |

| xx.xx • | 11110 | K | ( | K |

| хх. • х • | 11010 | J | Колокол | J |

| х •. • х • | 10010 | D | WRU | D |

| x • .xx • | 10110 | F | ! | F |

| x • .xxx | 10111 | Икс | / | Икс |

| x •. • xx | 10011 | B | ? | B |

| х •. •• х | 10001 | Z | " | Z |

| x • .x • x | 10101 | Y | 6 | Y |

| x • .x •• | 10100 | S | ' | S |

| Икс•.••• | 10000 | E | 3 | E |

Символы сдвига цифр (фиг.) И сдвига букв (LETRS) определяют, как принимающая сторона интерпретирует строку символов до следующего символа сдвига. Из-за опасности повреждения символа сдвига некоторые операторы вводили пару символов сдвига при переходе от букв к цифрам или наоборот. Поэтому они набирали 55M88, чтобы обозначить точку.[28] Такое удвоение символов было очень полезно для статистического криптоанализа, используемого в Блетчли-парке. После шифрования символы сдвига не имели особого значения.

Скорость передачи радиотелеграфного сообщения в три или четыре раза превышала скорость передачи кода Морзе, и человеческий слушатель не мог его интерпретировать. Однако стандартный телетайп будет выдавать текст сообщения. Приложение шифра Лоренца изменило простой текст сообщения в зашифрованный текст это было непонятно тем, у кого не было идентично настроенной машины. Это была проблема, с которой столкнулись взломщики кодов Блетчли-Парка.

Перехват

Перехват передач Тунни представлял серьезные проблемы. Поскольку передатчики были направленными, большинство сигналов на приемниках в Великобритании было довольно слабым. Кроме того, было около 25 различных частоты использовались для этих передач, и частота иногда менялась в процессе. После того, как в 1940 году были впервые обнаружены сигналы, не относящиеся к Морзе, на холме в Айви-Фарм была установлена станция радиоперехвата под названием «Центр исследований и разработок Министерства иностранных дел» Knockholt в Кенте, специально для перехвата этого трафика.[29][30] Центр возглавил Гарольд Кенуорти, имел 30 приемные наборы и нанял около 600 сотрудников. Он стал полностью функционировать в начале 1943 года.

Поскольку один пропущенный или поврежденный символ мог сделать дешифрование невозможным, требовалась максимальная точность.[31] Ондуляторная технология, используемая для регистрации импульсов, изначально была разработана для высокоскоростных устройств Морзе. Он производил видимую запись импульсов на узкой бумажной ленте. Затем это было прочитано людьми, работающими в качестве «читателей скольжения», которые интерпретировали пики и впадины как отметки и пробелы символов ITA2.[32] Затем была изготовлена перфорированная бумажная лента для телеграфной передачи в Блетчли-парк, где она была пробита.[33]

Шифр Вернама

Шифр Вернама, реализованный машинами Lorenz SZ, использует Булево "исключающее ИЛИ" (XOR) функция, обозначаемая ⊕ и озвученная как «А или В, но не то и другое вместе». Это представлено следующим таблица истинности, куда Икс представляет "истину" и • представляет «ложь».

| ВХОД | ВЫХОД | |

| А | B | А ⊕ Б |

| • | • | • |

| • | Икс | Икс |

| Икс | • | Икс |

| Икс | Икс | • |

Другие названия этой функции: исключительная дизъюнкция, не равно (NEQ) и по модулю 2 сложение (без «переноса») и вычитание (без «заимствования»). Сложение и вычитание по модулю 2 идентичны. Некоторые описания расшифровки Tunny относятся к сложению, а некоторые - к разности, то есть к вычитанию, но они означают одно и то же.

Взаимность - желательная особенность машинного шифра, так что одна и та же машина с одинаковыми настройками может использоваться либо для шифрования, либо для дешифрования. Шифр Вернама достигает этого, поскольку объединение потока символов открытого текста с потоком ключей создает зашифрованный текст, а объединение того же ключа с зашифрованным текстом восстанавливает открытый текст.[34]

Символически:

и

Первоначальная идея Вернама заключалась в использовании традиционной телеграфной практики с бумажной лентой открытого текста в сочетании с бумажной лентой ключа на передающем конце и идентичной ключевой лентой в сочетании с сигналом зашифрованного текста на принимающей стороне. Каждая пара ключевых лент была бы уникальной ( разовая лента ), но создание и распространение таких лент представляло значительные практические трудности. В 1920-х годах четыре человека в разных странах изобрели роторные шифровальные машины Вернама для создания ключевого потока вместо ключевой ленты. Lorenz SZ40 / 42 был одним из них.[35]

Особенности безопасности

А моноалфавитный замещающий шифр такой как Шифр цезаря может быть легко взломан при наличии разумного количества зашифрованного текста. Это достигается частотный анализ различных букв зашифрованного текста и сравнивая результат с известным частота писем распространение открытого текста.[36]

С полиалфавитный шифр, для каждого последующего символа существует свой алфавит замены. Таким образом, частотный анализ показывает приблизительно равномерное распределение, например, полученный из (псевдо) генератор случайных чисел. Однако, поскольку один набор колес Лоренца вращался с каждым символом, а другой - нет, машина не маскировала шаблон использования соседних символов в немецком открытом тексте. Алан Тьюринг обнаружил эту слабость и изобрел методику сравнения, описанную ниже, чтобы использовать ее.[37]

Схема того, какие из кулачков были в поднятом положении, а какие в опущенном, менялась ежедневно на моторных колесах (37 и 61). В чи Изначально схема распредвала колес менялась ежемесячно. В psi Схема колес менялась ежеквартально до октября 1942 г., когда частота была увеличена до ежемесячной, а затем до ежедневной 1 августа 1944 г., когда частота изменения чи Выкройки колес также были изменены на ежедневные.[38]

Количество начальных положений колес составляло 43 × 47 × 51 × 53 × 59 × 37 × 61 × 41 × 31 × 29 × 26 × 23, что примерно равно 1,6 × 10.19 (16 миллиардов миллиардов), слишком большая цифра для криптоаналитиков, чтобы попытаться исчерпывающе "атака грубой силой ". Иногда операторы Лоренца не подчинялись инструкциям, и два сообщения передавались с одинаковыми начальными позициями, явление, названное "глубина". Метод, с помощью которого передающий оператор сообщал принимающему оператору настройки колеса, которые он выбрал для сообщения, которое он собирался передать, был назван "индикатор" в Блетчли-парке.

В августе 1942 г. шаблонные начала сообщений, которые были полезны криптоаналитикам, были заменены не относящимся к делу текстом, что несколько затрудняло идентификацию истинного сообщения. Этот новый материал был дублирован кватч (По-немецки "ерунда") в Блетчли-парке.[39]

Во время фазы экспериментальных передач индикатор состоял из двенадцати немецких имен, начальные буквы которых указывали положение, в которое операторы поворачивали двенадцать колес. Помимо показа, когда две трансмиссии были полностью в глубине, он также позволил идентифицировать частичные глубины, где два индикатора различались только в одном или двух положениях колес. С октября 1942 года система индикации изменилась на отправляющего оператора, передающего незашифрованные письма QEP.[40] за которым следует двузначное число. Этот номер был взят из кодовой книги, которая была выдана обоим операторам и давала для каждого номера QEP настройки двенадцати колес. Книги были заменены, когда они были израсходованы, но между заменами полную глубину можно было определить повторным использованием номера QEP на конкретной ссылке Tunny.[41]

Диагностика

| п | простой текст |

| K | ключ - последовательность символов XOR 'ed (добавлено) в открытый текст, чтобы дать зашифрованный текст |

| чи компонент ключа | |

| psi компонент ключа | |

| расширенный psi - фактическая последовательность символов добавлено psi колеса, в том числе когда они не продвигаются[43] | |

| Z | зашифрованный текст |

| D | де-чи - зашифрованный текст с чи компонент ключа удален |

| Δ | любой из вышеуказанных XOR'ed с его преемник или бит[44] |

| ⊕ | операция XOR |

Первый шаг к взлому нового шифра - это диагностика логики процессов шифрования и дешифрования. В случае машинного шифра, такого как Tunny, это повлекло за собой установление логической структуры и, следовательно, функционирование машины. Это было достигнуто без возможности увидеть машину, что произошло только в 1945 году, незадолго до победы союзников в Европе.[45] Система шифрования очень хорошо гарантировала, что зашифрованный текст Z не содержат статистических, периодических или лингвистических характеристик, позволяющих отличить его от случайного. Однако это не относилось к K, , и D, что было слабым местом, которое означало, что ключи Тунни могли быть решены.[46]

Во время экспериментального периода передачи Тунни, когда использовалась двенадцатибуквенная система индикации, Джон Тилтман, Ветеран Блетчли-Парка и замечательно одаренный криптоаналитик, изучил шифртексты Танни и обнаружил, что они использовали шифр Вернама.

Когда две передачи (а и б) используют один и тот же ключ, т. е. они глубокие, их объединение устраняет эффект ключа.[47] Назовем два зашифрованных текста Za и Zb, ключ K и два открытых текста Па и Pb. Тогда у нас есть:

- Za ⊕ Zb = Па ⊕ Pb

Если два открытых текста могут быть обработаны, ключ может быть восстановлен из любой пары зашифрованный текст, например:

- Za ⊕ Pa = K или же

Zb ⊕ Pb = K

- Za ⊕ Pa = K или же

31 августа 1941 г. были получены два длинных сообщения с одинаковым индикатором HQIBPEXEZMUG. Первые семь символов этих двух зашифрованных текстов были одинаковыми, но второе сообщение было короче. Первые 15 символов двух сообщений были следующими:

| Za | JSH5N ZYZY5 GLFRG |

| Zb | ДЖШ5Н ЗИМФС / 883И |

| Za ⊕ Zb | ///// // ФУ GFL4M |

Джон Тилтман пробовал различные вероятные фрагменты открытого текста, т.е. "детские кроватки", против Za ⊕ Zb строка и обнаружила, что первое текстовое сообщение начинается с немецкого слова SPRUCHNUMMER (номер сообщения). Во втором открытом тексте оператор использовал общепринятое сокращение NR за ЧИСЛО. Во втором сообщении было больше сокращений, а пунктуация иногда отличалась. Это позволило Tiltman в течение десяти дней обрабатывать открытый текст обоих сообщений как последовательность символов открытого текста, обнаруженных в Па, тогда может быть осужден Pb и наоборот.[48] В свою очередь, это дало почти 4000 символов ключа.[49]

Члены Исследовательского отдела работали над этим ключом, пытаясь получить математическое описание процесса генерации ключа, но безуспешно. Билл Тютт поступил в секцию в октябре 1941 г. и получил задание. Он читал химию и математику в Тринити-колледж, Кембридж прежде чем быть завербованным в Блетчли-парк. На его учебном курсе его учили Касиски экспертиза техника записи ключа на квадратной бумаге с новой строкой после определенного количества символов, которое, как предполагалось, является частотой повторения ключа. Если бы это число было правильным, столбцы матрицы показывали бы больше повторений последовательностей символов, чем только случайности.

Тутте подумал, что, возможно, вместо того, чтобы использовать эту технику для всех букв ключа, которые, вероятно, будут иметь большую частоту повторения, возможно, стоит попробовать ее только на одном импульсе (бит) на том основании, что "часть может быть криптографически проще, чем вся".[50] Учитывая, что индикаторы Tunny использовали 25 букв (исключая J) для 11 позиций, но только 23 буквы для двенадцатой, он попробовал технику Касиски на первом импульсе ключевых символов, используя повторение 25 × 23 = 575. Это сработало. не производил большого количества повторений в столбцах, но Тутте наблюдал это явление по диагонали. Поэтому он попробовал еще раз с 574, который обнаружил повторы в столбцах. Признавая, что главные факторы из этого числа 2, 7 и 41, он попробовал еще раз с периодом 41 и "получил прямоугольник из точек и крестиков, изобилующий повторами".[51]

Однако было ясно, что первый импульс ключа был более сложным, чем импульс, произведенный одним колесом на 41 позицию. Тутте назвал этот компонент ключа 1 (чи). Он подумал, что есть еще один компонент, который был объединен с этим методом XOR, который не всегда менялся с каждым новым персонажем, и что это продукт колеса, которое он назвал 1 (psi). То же самое применимо к каждому из пяти импульсов, обозначенных здесь нижними индексами. Итак, для одного символа ключ K состоял из двух компонентов:

- K = ⊕ .

Фактическая последовательность символов, добавленных psi колеса, в том числе и не выдвигающиеся, именовались расширенный psi,[43] и символизируется '

- K = ⊕ '.

Вывод Тутте Компонент стал возможным благодаря тому факту, что за точками с большей вероятностью следовали точки, а за крестиками с большей вероятностью, чем без них. Это было продуктом слабости немецкой ключевой системы, которую они позже остановили. Как только Тутте совершил этот прорыв, остальная часть Исследовательского отдела присоединилась к изучению других импульсов, и было установлено, что пять все колеса двигались вместе под контролем двух (му или «мотор») колеса.

Диагностика функционирования машины Тунни таким образом была поистине замечательным криптоаналитическим достижением и была описана, когда Тутте был назначен на должность офицера Ордена Канады в октябре 2001 года, как "один из величайших интеллектуальных подвигов Второй мировой войны".[52]

Тюрингери

В июле 1942 г. Алан Тьюринг провел несколько недель в Исследовательском отделе.[53] Его заинтересовала проблема взлома Тунни из ключей, добытых из глубины.[54] В июле он разработал метод определения параметров кулачка («поломка колеса») по длине ключа. Он стал известен как «Тьюрингери».[55] (шутливо названный "Тьюрингизмом" Питером Эриксоном, Питер Хилтон и Дональд Мичи[54]) и представил важный метод «дифференцирования», на котором была основана большая часть остальной части решения ключей Tunny при отсутствии глубины.[55]

Различие

Был начат поиск процесса, который мог бы манипулировать шифротекстом или ключом для получения частотного распределения символов, которое отклонялось бы от единообразия, на которое нацелен процесс шифрования. Тьюринг пришел к выводу, что комбинация XOR значений последовательных (соседних) символов в потоке зашифрованного текста или ключа подчеркивает любые отклонения от равномерного распределения.[55][56] Результирующий поток был назван разницей (обозначается греческой буквой «дельта»). Δ)[57] потому что XOR совпадает с вычитанием по модулю 2. Итак, для потока символов S, разница ΔS был получен следующим образом, где подчеркивать указывает следующий символ:

- ΔS = S ⊕ S

Поток S может быть зашифрованный текст Z, простой текст п, ключ K или любой из двух его компонентов и . Взаимосвязь между этими элементами сохраняется, даже если они различны. Например, а также:

- K = ⊕

Дело в том, что:

- ΔK = Δ ⊕ Δ

Аналогично для зашифрованного текста, открытого текста и ключевых компонентов:

- ΔZ = ΔP ⊕ Δ ⊕ Δ

Так:

- ΔP = ΔZ ⊕ Δ ⊕ Δ

Причина того, что различие предоставило путь к Tunny, заключалась в том, что, хотя частотное распределение символов в зашифрованном тексте нельзя было отличить от случайного потока, этого не было для версии зашифрованного текста, из которой чи элемент ключа был удален. Это потому, что, если открытый текст содержал повторяющийся символ, а psi колеса не двигались, разница psi персонаж (Δ) будет нулевым символом ('/'в Блетчли-парке). Когда XOR-ed с любым символом, этот символ не действует, поэтому в этих обстоятельствах ΔK = Δ. Зашифрованный текст изменен удалением символа чи компонент ключа был назван де-чи D в Блетчли-парке,[58] и процесс удаления его как "де-чи-ing ". Аналогично для удаления psi компонент, который был известен как "де-psi-выхание »(или« глубокий вздох », когда это было особенно трудно).[59]

Так что дельта де-чи ΔD был:

- ΔD = ΔZ ⊕ Δ

Повторяющиеся символы в открытом тексте были более частыми как из-за характеристик немецкого языка (EE, TT, LL и SS относительно распространены),[60] и поскольку телеграфисты часто повторяли символы смещения цифр и букв[61] поскольку их потеря при обычной телеграфной передаче может привести к чепухе.[62]

Процитируем Общий отчет о Тунни:

Тьюрингери ввел принцип, согласно которому ключевое отличие состоит в одном, теперь называемом ΔΚ, может дать информацию, недоступную для обычного ключа. Этот Δ Принцип должен был стать фундаментальной основой почти всех статистических методов поломки и настройки колес.[55]

К каждому из импульсов символов, закодированных ITA2, применялось дифференцирование.[63] Итак, за первый импульс, который был зашифрован колесами 1 и 1, различаются на единицу:

- ΔK1 = K1 ⊕ K1

А для второго импульса:

- ΔK2 = K2 ⊕ K2

И так далее.

Периодичность чи и psi колеса для каждого импульса (41 и 43 соответственно для первого импульса) также отражаются в шаблоне ΔK. Однако, учитывая, что psi колеса не продвигались для каждого вводимого символа, как и чи колеса, это было не просто повторение шаблона каждые 41 × 43 = 1763 символа для ΔK1, но более сложная последовательность.

Метод Тьюринга

Метод Тьюринга по получению настроек кулачков колес из длины шпонки, полученной на глубине, включал итеративный процесс. Учитывая, что дельта psi символ был нулевым символом '/в среднем в половине случаев предположение, что ΔK = Δ имел 50% шанс быть правильным. Процесс начался с лечения определенного ΔK персонаж как Δ на эту должность. Результирующий предполагаемый битовый шаблон Икс и • для каждого чи колеса, был записан на листе бумаги, который содержал столько столбцов, сколько символов в ключе, и пять строк, представляющих пять импульсов Δ. Учитывая знания из работы Тутте о периодичности каждого колеса, это позволило распространить эти значения на соответствующие позиции в остальной части ключа.

Набор из пяти листов, по одному на каждый чи колеса, тоже был подготовлен. Они содержали набор столбцов, соответствующих по количеству кулачков для соответствующих чи колеса и назывались «клеткой». Итак 3 в обойме было 29 таких колонн.[64] Последовательные "догадки" Δ Затем были получены дополнительные предполагаемые значения состояния кулачка. Они могли либо соглашаться, либо не соглашаться с предыдущими предположениями, и на этих листах был сделан подсчет соглашений и разногласий. Если разногласия существенно перевешивали соглашения, предполагалось, что Δ символ не был нулевым символом '/', поэтому соответствующее предположение было отклонено. Постепенно все настройки кулачка чи колеса были выведены, и из них psi и настройки кулачка моторного колеса.

По мере развития опыта в методе были внесены улучшения, которые позволили использовать его с гораздо более короткими ключами, чем исходные 500 или около того символов ».[55]

Testery

Testery - это отделение в Блетчли-парке, которое выполнило основную часть работы по расшифровке сообщений Тунни.[65] К июлю 1942 года объем движения значительно увеличился. Поэтому была создана новая секция, которую возглавил Ральф Тестер - отсюда и название. Персонал состоял в основном из бывших членов Исследовательского отдела,[1] и включал Питера Эрикссона, Питер Хилтон, Денис Освальд и Джерри Робертс.[66] Методы Testery были почти полностью ручными, как до, так и после внедрения автоматизированных методов в Newmanry дополнять и ускорять свою работу.[14][1]

Первый этап работы Testery длился с июля по октябрь, при этом преобладающий метод дешифрования был основан на глубинах и частичных глубинах.[67] Однако через десять дней шаблонное начало сообщений сменилось бессмысленным. кватч, усложняя дешифрование. Тем не менее, этот период был продуктивным, хотя каждая расшифровка занимала значительное время. Наконец, в сентябре была получена глубина, которая позволила использовать метод Тьюринга для разрушения колеса ".Тюрингери ", который будет использоваться, что приведет к возможности начать чтение текущего трафика. Были собраны обширные данные о статистических характеристиках языка сообщений, а также расширен набор шпаргалок.[55]

В конце октября 1942 года первоначальное экспериментальное звено Тунни было закрыто и открыты два новых звена (Треска и Осьминог). С помощью этих и последующих ссылок 12-буквенная система индикаторов для указания ключа сообщения была заменена системой QEP. Это означало, что можно было распознать только полную глубину - по идентичным номерам QEP - что привело к значительному сокращению дешифрованного трафика.

После того, как Newmanry вступил в строй в июне 1943 года, характер работы, выполняемой в Testery, изменился: расшифровка и поломка колес больше не зависели от глубины.

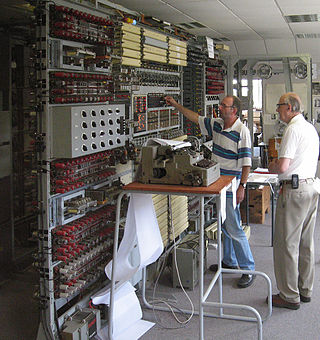

Британский тунец

Так называемая «британская туннельная машина» была устройством, в точности повторявшим функции машин SZ40 / 42. Он использовался для создания немецкого открытого текста с ленты зашифрованного текста после определения настроек камеры.[68] Функциональный дизайн был разработан в Блетчли-парке, где к концу войны использовались десять туннелей Testery. Он был спроектирован и построен в Томми Флауэрс ' лаборатория в Научно-исследовательская станция Главпочтамта в Доллис Хилл Гил Хейворд, "Док" Кумбс, Билл Чендлер и Сид Бродхерст.[69] В основном он был построен из стандартной британской телефонной станции. электромеханический такое оборудование как реле и униселекторы. Ввод и вывод осуществлялись с помощью телепринтера с бумажной лентой для чтения и перфорации.[70] Эти машины использовались как в Testery а позже Newmanry. Дороти Дю Буассон который был механизатором и членом Женская королевская военно-морская служба (Рен) описала, что включение настроек было похоже на управление старомодной телефонной станцией, и что при этом она получила электрический шок.[71]

Когда Хейворд пригласил Флауэрса опробовать первую британскую машину Tunny в Доллис-Хилл, набрав стандартную контрольную фразу: «Настало время всем хорошим людям прийти на помощь компании», он очень оценил, что ротор работает. был создан для предоставления следующих Вордсвортиан выход:[72]

| Вход | ВСЕМ ХОРОШИМ МУЖЧИНАМ ПРИХОДИТЬ НА ПОМОЩЬ ПАРТИИ |

| Выход | Я бродил в одиночестве, как облако, плывущее на высоких долинах и |

В British Tunnies были добавлены дополнительные функции, чтобы упростить их работу. Дальнейшие усовершенствования были внесены в версии, используемые в Newmanry, третий Tunny был оборудован для производства де-чи ленты.[73][74]

Newmanry

В Newmanry был раздел создан под Макс Ньюман в декабре 1942 г., чтобы изучить возможность оказания помощи работе Testery путем автоматизации отдельных частей процессов дешифрования сообщений Тунни. Ньюман работал с Джерри Морганом, главой исследовательского отдела по способам взлома Танни, когда Билл Татт обратился к ним в ноябре 1942 года с идеей, которая стала известна как «взлом 1 + 2».[75] Это было признано возможным, но только в случае автоматизации.

Ньюман представил функциональную спецификацию того, что должно было стать "Хит Робинсон " машина.[75] Он набрал Почтовое отделение Научно-исследовательская станция в Доллис Хилл и Д-р C.E. Винн-Вильямс на Учреждение телекоммуникационных исследований (TRE) в Малверне, чтобы реализовать его идею. Работа над техническим проектом началась в январе 1943 года, а первая машина была поставлена в июне. Штат в то время состоял из Ньюмана, Дональд Мичи, Джек Гуд, два инженера и 16 вренов. К концу войны в Newmanry было три машины Робинзона, десять компьютеров Colossus и несколько британских туннелей. В штате было 26 криптографов, 28 инженеров и 275 вренов.[76]

Автоматизация этих процессов требовала обработки большого количества перфолент, таких как те, на которых были получены зашифрованные сообщения. Абсолютная точность этих лент и их транскрипции была крайне важна, поскольку один ошибочный символ мог сделать недействительным или испортить огромный объем работы. Джек Гуд представил изречение: «Если не проверено, значит неправильно».[77]

"1 + 2 взлома"

В. Т. Тутте разработал способ использования неоднородности биграммы (соседние буквы) в немецком открытом тексте с использованием различного шифротекста и ключевых компонентов. Его метод получил название «взлом 1 + 2» или «атака двойной дельты».[78] Суть этого метода заключалась в поиске начальных настроек чи компонент ключа путем исчерпывающей проверки всех позиций его комбинации с зашифрованным текстом и поиска доказательств неоднородности, отражающих характеристики исходного открытого текста.[79] [80] В процессе поломки колеса должны быть успешно произведены текущие настройки кулачка, чтобы обеспечить соответствующую последовательность символов чи колеса должны быть созданы. Было совершенно невозможно сгенерировать 22 миллиона символов из всех пяти чи колеса, поэтому изначально было ограничено 41 × 31 = 1271 от первых двух.

Учитывая, что для каждого из пяти импульсов я:

- Zя = я ⊕ я ⊕ Pя

и поэтому

- пя = Zя ⊕ я ⊕ я

для первых двух импульсов:

- (П1 ⊕ P2) = (Z1 ⊕ Z2) ⊕ (1 ⊕ 2) ⊕ (1 ⊕ 2)

Расчет предполагаемого п1 ⊕ P2 таким образом для каждой начальной точки 1 ⊕ 2 последовательность даст Икспесок •s с, в конечном итоге, большей долей •s, когда использовалась правильная начальная точка. Однако Тутте знал, что использование различный (∆) значения усиливали этот эффект[81] потому что любые повторяющиеся символы в открытом тексте всегда будут генерировать •, и аналогично ∆1 ⊕ ∆2 будет генерировать • всякий раз, когда psi колеса не двигались, и примерно в половине случаев, когда они двигались - всего около 70%.

Тутте проанализировал расшифрованный зашифрованный текст с помощью разностной версии вышеупомянутой функции:

- (∆Z1 ⊕ ∆Z2) ⊕ (∆1 ⊕ ∆2) ⊕ (∆1 ⊕ ∆2)

и обнаружил, что это сгенерировало • примерно в 55% случаев.[82] Учитывая характер вклада psi колеса, выравнивание чи-поток с зашифрованным текстом, который дал наибольшее количество •с от (∆Z1 ⊕ ∆Z2 ⊕ ∆1 ⊕ ∆2) был тот, который, скорее всего, был правильным.[83] Этот метод мог быть применен к любой паре импульсов и, таким образом, обеспечил основу автоматизированного подхода к получению де-чи (D) зашифрованного текста, из которого psi компонент можно было удалить вручную.

Робинзоны

Хит Робинсон была первой машиной, созданной для автоматизации метода Тутте 1 + 2. Название ему дал Крапивница кто управлял им, после карикатуриста Уильям Хит Робинсон, который рисовал безмерно сложные механические устройства для простых задач, как американский карикатурист Руби Голдберг.

Функциональную спецификацию машины разработал Макс Ньюман. Главный инженерный проект был разработан Фрэнком Морреллом.[84] на Почтовое отделение Научно-исследовательская станция в Доллис Хилл в Северном Лондоне, вместе со своим коллегой Томми Флауэрсом, разрабатывающим «Комбинированный блок». Доктор К. Э. Винн-Уильямс от Учреждение телекоммуникационных исследований в Малверне производила высокоскоростные электронные клапанные и релейные счетчики.[85] Строительство началось в январе 1943 г.[86] прототип машины использовался в Блетчли-парке в июне.[87]

Основными частями машины были:

- ленточный механизм транспортировки и чтения (получивший название «кровать» из-за его сходства с перевернутой металлической рамой кровати), который пропускал зацикленный ключ и ленты сообщений со скоростью от 1000 до 2000 символов в секунду;

- блок комбинирования, реализующий логику метода Тутте;

- счетный блок, который подсчитывал количество •s, и, если он превысил заранее установленную сумму, отобразил или распечатал его.

Опытный образец машины оказался эффективным, несмотря на ряд серьезных недостатков. Большинство из них было постепенно преодолено в процессе разработки того, что стало известно как «Старый Робинзон».[88]

Колосс

Опыт Томми Флауэрса с Хитом Робинсоном и его предыдущий уникальный опыт термоэмиссионные клапаны (вакуумные лампы) привело его к пониманию, что лучшая машина может быть произведена с использованием электроники. Вместо того, чтобы считывать поток ключей с перфоленты, поток ключей, сгенерированный электронным способом, может обеспечить более быструю и гибкую обработку. Предложение Флауэрса о том, что этого можно достичь с помощью полностью электронной машины, содержащей от одной до двух тысяч ламп, было встречено с недоверием как в Исследовательском центре электросвязи, так и в Блетчли-парке, поскольку считалось, что это будет " ненадежно выполнять полезную работу ». Тем не менее, он пользовался поддержкой руководителя исследований в Доллис Хилл В. Гордона Рэдли,[89] и он реализовал эти идеи, создав Колосс, первая в мире электронная цифровая вычислительная машина, которая была вообще программируемой, всего за десять месяцев.[90] В этом ему помогали его коллеги по Почтовое отделение Научно-исследовательская станция Доллис Хилл: Сидни Бродхерст, Уильям Чендлер, Аллен Кумбс и Гарри Фенсом.

Прототип Mark 1 Colossus (Colossus I) с 1500 клапанами был введен в эксплуатацию в Доллис-Хилл в декабре 1943 года.[2] и использовался в Блетчли-парке к февралю 1944 года. Он обрабатывал сообщение со скоростью 5000 символов в секунду, используя импульс от чтения отверстий звездочки ленты, чтобы действовать как тактовый сигнал. Быстро стало очевидно, что это огромный шаг вперед в криптоанализе Танни. Были заказаны новые машины Колосса, а заказы на новые Робинзоны были отменены. Улучшенный Mark 2 Colossus (Colossus II) содержал 2400 клапанов и впервые работал в Блетчли-парке 1 июня 1944 года, как раз вовремя Высадка в Нормандии.

Основными частями этой машины были:[91]

- механизм переноса и чтения ленты («кровать»), который запускал ленту сообщений в цикле со скоростью 5000 символов в секунду;

- блок, который генерировал ключевой поток в электронном виде;

- пять параллельных процессоров, которые можно запрограммировать на выполнение большого количества логических операций;

- пять счетных единиц, каждая из которых подсчитывала количество •s или Иксс, и если он превышает заранее установленную сумму, распечатывает его.

Пять параллельных процессоров позволили Tutte "1 + 2 break in" и другим функциям работать с эффективной скоростью 25 000 символов в секунду за счет использования схемы, изобретенной Флауэрсом, которая теперь будет называться регистр сдвига. Дональд Мичи разработал метод использования Колосса для облегчения поломки колес, а также для их установки.[92] Затем это было реализовано в специальном оборудовании на более поздних версиях Colossi.

Всего использовалось десять компьютеров Colossus, а одиннадцатый вводился в эксплуатацию в конце войны в Европе (День Победы ).[93]

Специальные машины

Помимо серийно выпускаемых телепринтеров и реперфораторов, был построен ряд других машин для помощи в подготовке и проверке лент в Newmanry и Testery.[94][95] Примерный состав по состоянию на май 1945 г. был следующим.

| Имя | Функция | Testery | Newmanry |

|---|---|---|---|

| Супер Робинсон | Используется для прогонов, в которых две ленты сравнивались во всех положениях. Содержит несколько клапанов. | 2 | |

| Колосс Mk.2 | Подсчитано состояние, включающее ленту сообщений и генерируемый в электронном виде поток ключевых символов, имитирующих различные колеса Тунни в различных относительных положениях ("шаг").[96] Содержит около 2400 клапанов. | 10 | |

| Драконы | Используется для установки коротких детские кроватки «перетаскиванием кроватки» (отсюда и название).[97][98] | 2 | |

| Водолей | Машина, которая разрабатывалась в конце войны для "возвращений" SZ42B, которая хранила содержимое ленты сообщений в большом банке конденсаторы это действовало как электронная память.[99] | 1 | |

| Протей | Машина для утилизации глубины он строился в конце войны, но не был завершен. | ||

| Декодирующие машины | Переводится из набранного зашифрованного текста в распечатанный открытый текст. Некоторые из более поздних были ускорены с помощью нескольких клапанов.[100] Для Newmanry был произведен ряд модифицированных машин. | 13 | |

| Туннели | Видеть Британский тунец над | 3 | |

| Миль | Набор все более сложных машин (A, B, C, D), которые считывают две или более ленты и объединяют их различными способами для производства выходной ленты.[101] | 3 | |

| Гарбо | Подобно Junior, но с Дельтаинг средство - используется для прямоугольника.[102] | 3 | |

| Юниоры | Для печатных лент через панель для смены символов по мере необходимости, используемая для печати де-чи.[74] | 4 | |

| Вставить машины | Аналогичен Angel, но с устройством для внесения исправлений вручную. | 2 | |

| Ангелы | Скопированные ленты. | 4 | |

| Перфораторы ручные | Сгенерированная лента с клавиатуры. | 2 | |

| Ручные счетчики | Измеренная длина текста. | 6 | |

| Наклейки (горячие) | Бостик и бензол использовался для наклеивания лент, чтобы сделать петлю. Склеиваемую ленту вставляли между двумя электрически нагреваемыми пластинами, и бензол испарялся. | 3 | |

| Наклейки (холодные) | Заклеил ленты без нагрева. | 6 |

Шаги в настройке колеса

Отрабатываем стартовую позицию чи () колеса сначала требовали, чтобы их настройки кулачков определялись по «поломке колеса». Первоначально это было достигнуто путем отправки двух сообщений в глубина.

Количество стартовых позиций для первых двух колес, 1 и 2 было 41 × 31 = 1271. Первым шагом было испытание всех этих начальных позиций на ленте сообщений. Это было Тутте "1 + 2 взлом" что включало вычисления (∆Z1 ⊕ ∆Z2 ⊕ ∆1 ⊕ ∆2)- что дает предполагаемое (∆D1 ⊕ ∆D2) - и подсчитав, сколько раз это дало •. Неправильные начальные позиции в среднем дают количество точек, равное 50% длины сообщения. В среднем количество точек для правильной отправной точки будет 54%, но неизбежен значительный разброс значений вокруг этих средних значений.[83]

И Хит Робинсон, который превратился в то, что стало известно как «Старый Робинсон», и Колосс были разработаны для автоматизации этого процесса. Статистическая теория позволила определить, насколько далек любой счет от ожидаемых 50% с неправильной начальной точкой для чи колеса. Эта мера отклонения от случайности получила название сигма. Начальные точки, которые дали результат менее 2,5 × сигма, называемые «установленной суммой», не распечатывались.[103] Идеально для пробежек 1 и 2 заключалась в том, что одна пара пробных значений давала одно выдающееся значение для сигмы, таким образом определяя начальные позиции первых двух чи колеса. Пример результата такого прогона на Mark 2 Colossus с его пятью счетчиками: a, b, c, d и e приведен ниже.

| 1 | 2 | Прилавок | Считать | Примечания оператора к выходу |

|---|---|---|---|---|

| 06 | 11 | а | 4921 | |

| 06 | 13 | а | 4948 | |

| 02 | 16 | е | 4977 | |

| 05 | 18 | б | 4926 | |

| 02 | 20 | е | 4954 | |

| 05 | 22 | б | 4914 | |

| 03 | 25 | d | 4925 | |

| 02 | 26 | е | 5015 | ← 4.6 сигма |

| 19 | 26 | c | 4928 | |

| 25 | 19 | б | 4930 | |

| 25 | 21 | б | 5038 | ← 5.1 сигма |

| 29 | 18 | c | 4946 | |

| 36 | 13 | а | 4955 | |

| 35 | 18 | б | 4926 | |

| 36 | 21 | а | 5384 | ← 12.2 сигма 1 2 ! ! |

| 36 | 25 | а | 4965 | |

| 36 | 29 | а | 5013 | |

| 38 | 08 | d | 4933 |

Для сообщения среднего размера это займет около восьми минут. Однако, используя параллелизм Mark 2 Colossus, количество раз, которое нужно было прочитать сообщение, можно было уменьшить в пять раз, с 1271 до 255. [105] Выявив возможные 1, 2 начальные позиции, следующим шагом было попытаться найти начальные позиции для других чи колеса. В приведенном выше примере есть одна настройка 1 = 36 и 2 = 21, значение сигмы которого выделяет его среди остальных. Так было не всегда, и Смолл перечисляет 36 различных дальнейших прогонов, которые можно было бы попробовать в соответствии с результатом 1, 2 запустить.[106] Сначала выбор в этом итеративном процессе был сделан криптоаналитиком, сидящим у выхода пишущей машинки и вызывающим инструкции операторам Рена. Макс Ньюман разработал дерево решений, а затем поручил Джеку Гуду и Дональду Мичи разработать другие.[107] Они использовались Ренами без обращения к криптоаналитикам при соблюдении определенных критериев.[108]

В приведенном выше примере Смолла следующий запуск был с первыми двумя чи колеса установлены в исходные позиции, и три отдельных параллельных исследования оставшихся трех чи колеса. Такой пробег назывался «краткосрочным» и занимал около двух минут.[105]

| 1 | 2 | 3 | 4 | 5 | Прилавок | Считать | Примечания оператора к выходу |

|---|---|---|---|---|---|---|---|

| 36 | 21 | 01 | а | 2938 | ← 6.8 ро! 3 ! | ||

| 36 | 21 | 01 | б | 2763 | |||

| 36 | 21 | 01 | c | 2803 | |||

| 36 | 21 | 02 | б | 2733 | |||

| 36 | 21 | 04 | c | 3003 | ← 8.6 rho! 5 ! | ||

| 36 | 21 | 06 | а | 2740 | |||

| 36 | 21 | 07 | c | 2750 | |||

| 36 | 21 | 09 | б | 2811 | |||

| 36 | 21 | 11 | а | 2751 | |||

| 36 | 21 | 12 | c | 2759 | |||

| 36 | 21 | 14 | c | 2733 | |||

| 36 | 21 | 16 | а | 2743 | |||

| 36 | 21 | 19 | б | 3093 | ← 11.1 ро! 4 ! | ||

| 36 | 21 | 20 | а | 2785 | |||

| 36 | 21 | 22 | б | 2823 | |||

| 36 | 21 | 24 | а | 2740 | |||

| 36 | 21 | 25 | б | 2796 | |||

| 36 | 21 | 01 | б | 2763 | |||

| 36 | 21 | 07 | c | 2750 |

Итак, вероятные стартовые позиции для чи колеса бывают: 1 = 36, 2 = 21, 3 = 01, 4 = 19, 5 = 04. Их нужно было проверить перед де-чи (D) сообщение было передано в Testery. При этом Колосс подсчитал частоту 32 символов в ΔD. Смолл описывает проверку подсчета частоты ΔD персонажи как «кислотное испытание»,[110] и что практически каждый криптоаналитик и Рен в Newmanry and Testery знали наизусть содержание следующей таблицы.

| Char. | Считать | Char. | Считать | Char. | Считать | Char. | Считать | |||

|---|---|---|---|---|---|---|---|---|---|---|

| / | 1.28 | р | 0.92 | А | 0.96 | D | 0.89 | |||

| 9 | 1.10 | C | 0.90 | U | 1.24 | F | 1.00 | |||

| ЧАС | 1.02 | V | 0.94 | Q | 1.01 | Икс | 0.87 | |||

| Т | 0.99 | грамм | 1.00 | W | 0.89 | B | 0.82 | |||

| О | 1.04 | L | 0.92 | 5 | 1.43 | Z | 0.89 | |||

| M | 1.00 | п | 0.96 | 8 | 1.12 | Y | 0.97 | |||

| N | 1.00 | я | 0.96 | K | 0.89 | S | 1.04 | |||

| 3 | 1.13 | 4 | 0.90 | J | 1.03 | E | 0.89 |

Если полученные начальные точки чи колеса прошли этот тест, де-чи-ed сообщение было передано в Testery, где были использованы ручные методы для получения psi и настройки двигателя. Как заметил Смолл, работа в Newmanry требовала большого объема статистической науки, тогда как работа в Testery требовала большого знания языка и представляла большой интерес как искусство. Криптоаналитик Джерри Робертс отметил, что эта работа по тестированию была более тяжелой для персонала, чем автоматизированные процессы в Ньюманри.[14]

Смотрите также

Примечания и ссылки

- ^ а б c Хорошо, Мичи и Тиммс 1945, 1 Введение: 14 Организация, 14A Расширение и рост, (b) Три периода, стр. 28.

- ^ а б Цветы 1983, п. 245.

- ^ Маккей 2010, п. 263 цитирования Джерри Робертс.

- ^ Хинсли 1993, п. 8.

- ^ а б Хорошо, Мичи и Тиммс 1945, 1 Введение: 11 German Tunny, 11A Fish Machines, (c) Немецкий зашифрованный телетайп, стр. 4.

- ^ Вейруд 2006, п. 307.

- ^ Гэннон 2007, п. 103.

- ^ Хорошо, Мичи и Тиммс 1945, 1 Введение: 11 German Tunny, 11A Fish Machines, (c) Немецкий зашифрованный телетайп, стр. 5.

- ^ Коупленд 2006, п. 45.

- ^ а б Хорошо, Мичи и Тиммс 1945, 1 Введение: 11 German Tunny, 11B The Tunny Cipher Machine, (j) Механические аспекты, с. 10.

- ^ Хорошо 1993, стр. 162, 163.

- ^ Цветы 2006, п. 81.

- ^ Все компьютеры Колосса, кроме двух, которые были доставлены GCHQ, были демонтированы в 1945 году, и весь проект держался в строжайшей тайне до 1970-х годов. Таким образом, Колосс не фигурировал во многих ранних описаниях развития электронных компьютеров.Гэннон 2007, п. 431

- ^ а б c Робертс 2009.

- ^ Маленький 1944, п. 1.

- ^ Хорошо, Мичи и Тиммс 1945, 1 Введение: 11 German Tunny, 11B The Tunny Cipher Machine, стр. 6.

- ^ Гэннон 2007 С. 150, 151.

- ^ Хорошо 1993, п. 153.

- ^ Хорошо, Мичи и Тиммс 1945, 1 Введение: 11 German Tunny, 11B The Tunny Cipher Machine, (f) Motors стр. 7.

- ^ Хорошо, Мичи и Тиммс 1945, 1 Введение: 11 German Tunny, 11B The Tunny Cipher Machine, (g) Ограничения стр. 8.

- ^ Дом церкви 2002 С. 158, 159.

- ^ Хорошо, Мичи и Тиммс 1945, 1 Введение: 11 German Tunny, 11C Wheel Pattern, стр. 11, 12.

- ^ Это заявление является чрезмерным упрощением. Реальное ограничение более сложное, ab = ½. Подробнее см .: Хорошо, Мичи и Тиммс 1945, п. 17 в 1 Введение: 12 криптографических аспектов, 12A Проблема, (d) Ранние методы и Хорошо, Мичи и Тиммс 1945, п. 306 в 42 Ранних ручных методах: 42B Машинная ломка на март 1942 года, (e) Значение a и b. Действительно, эта слабость была одним из двух факторов, которые привели к диагностике системы.

- ^ Хорошо, Мичи и Тиммс 1945, 1 Введение: 11 German Tunny, 11E The Tunny Network, (b) Торможение колес и установка, с. 15.

- ^ Хейворд 1993, п. 176.

- ^ В более поздней терминологии каждый импульс можно было бы назвать "кусочек ", где метка представляет собой двоичную единицу, а пробел - двоичный 0. На перфорированной бумажной ленте было отверстие для метки и нет отверстия для пробела.

- ^ Хорошо, Мичи и Тиммс 1945, 1 Введение: 11 German Tunny, 11A Fish Machines, (a) The Teleprinter Alphabet, стр. 3.

- ^ Робертс 2006, п. 256.

- ^ Хорошо, Мичи и Тиммс 1945, 14 Организация, 14A Расширение и рост, (а) Общее положение стр. 28.

- ^ Впервые раскрыты разведывательные работы на секретных объектах, GCHQ, 1 ноября 2019, получено 9 июля 2020CS1 maint: дата и год (связь)

- ^ Хорошо, Мичи и Тиммс 1945, 3. Организация: 33 Knockholt, 33A Заказ лент, стр. 281.

- ^ Боулер, Эйлин Эвелин (9 ноября 2005 г.), Народная война времен Второй мировой войны, Архив воспоминаний о Второй мировой войне: как слушать радио врага, BBC London CSV Action Desk

- ^ Гэннон 2007, п. 333.

- ^ Хорошо, Мичи и Тиммс 1945, 1 Введение: 11 German Tunny, 11B The Tunny Cipher Machine, (i) Functional Summary, p. 10.

- ^ Хорошо, Мичи и Тиммс 1945, 1 Введение: 11 German Tunny, 11A Fish Machines, (c) Немецкий зашифрованный телетайп, стр. 6.

- ^ Дом церкви 2002, п. 24.

- ^ Коупленд 2006, п. 68.

- ^ Коупленд 2006, п. 48.

- ^ Эджерли 2006 С. 273, 274.

- ^ Первоначально QSN (см. Хорошо, Мичи и Тиммс 1945, п. 320 в 44 ранних статистических методах: 44A Введение в систему QEP (QSN)).

- ^ Коупленд 2006 С. 44–47.

- ^ Хорошо, Мичи и Тиммс 1945, 1 Введение: 12 криптографических аспектов, 12A Проблема, (a) Формулы и обозначения, стр. 16.

- ^ а б Хорошо, Мичи и Тиммс 1945, 1 Введение: 11 German Tunny, 11B The Tunny Cipher Machine, (e) Psi-key, p. 7.

- ^ Хорошо, Мичи и Тиммс 1945, 1 Введение: 11 German Tunny, Рисунок колес 11C, (b) Разные и неразличимые колеса, стр. 11.

- ^ Продажа, Тони, Шифр Лоренца и как его взломал Блетчли Парк, получено 21 октября 2010

- ^ Хорошо, Мичи и Тиммс 1945, 12 Криптографические аспекты: проблема 12A, (c) Слабые стороны Tunny, стр. 16.

- ^ Тутте 2006, п. 353.

- ^ Коупленд 2010.

- ^ Тутте 1998, п. 4.

- ^ Тутте 2006, п. 356.

- ^ Тутте 2006, п. 357.

- ^ О'Коннор, Дж. Дж .; Робертсон, E F (2003), Биография MacTutor: Уильям Томас Тутте, Университет Сент-Эндрюс, получено 28 апреля 2013

- ^ Тутте 2006 С. 359, 360.

- ^ а б Коупленд 2006, п. 380.

- ^ а б c d е ж Хорошо, Мичи и Тиммс 1945, 4 Ранние методы и история: 43 метода испытаний 1942-1944, 43B Turingery, p. 313.

- ^ Коупленд 2012, п. 96.

- ^ Хорошо, Мичи и Тиммс 1945, 1 Введение: 11 German Tunny, 11C Схема расположения колес, (b) Разные и неразличимые колеса стр. 11.

- ^ Маленький 1944, п. 2 относится к де-чи как "псевдопростой"

- ^ Тутте 2006, п. 365.

- ^ Сингх, Саймон, Черная палата, получено 28 апреля 2012

- ^ Новичок c. 1944 г. с. 387

- ^ Картер 2008, п. 14.

- ^ Пять импульсов или битов кодированных символов иногда называют пятью уровнями.

- ^ Коупленд 2006, п. 385, который воспроизводит 3 клетка из Общего отчета о Тунни

- ^ Робертс 2009, 34 мин.

- ^ Робертс 2006, п. 250.

- ^ В отличие от полной глубины, когда все двенадцать букв индикатора были одинаковыми, частичная глубина имела место, когда одна или две буквы индикатора отличались.

- ^ Хейворд 1993 С. 175–192.

- ^ Хейворд 2006, п. 291.

- ^ Карри 2006 С. 265–266.

- ^ Коупленд 2006, п. 162 цитируется Дороти Дю Буассон.

- ^ Хейворд 2006, п. 292.

- ^ Хорошо, Мичи и Тиммс 1945, 51 Введение: 56. Копировальные машины, 56K The (Newmanry) Tunny Machine, стр. 376-378.

- ^ а б Маленький 1944, п. 105.

- ^ а б Хорошо, Мичи и Тиммс 1945, 15 Некоторые исторические заметки: 15А. Первые этапы разработки машин, стр. 33.

- ^ Хорошо, Мичи и Тиммс 1945, 31 Раздел г-на Ньюнама: 31A, Рост, стр. 276.

- ^ Хорошо 2006, п. 215.

- ^ Двойная дельта-атака, получено 27 июн 2018

- ^ Хорошо, Мичи и Тиммс 1945, 44 Ручные статистические методы: постановка - статистика стр. 321–322.

- ^ Будянский 2006 С. 58–59.

- ^ По этой причине метод Тутте 1 + 2 иногда называют методом «двойной дельты».

- ^ Тутте 2006, п. 364.

- ^ а б Картер 2008, стр. 16-17.

- ^ Национальный кодовый центр Блетчли-Парк: ноябрь 1943 г., получено 21 ноября 2012

- ^ Хорошо, Мичи и Тиммс 1945, 15 Некоторые исторические записки: 15А. Первые этапы разработки машин, (c) Хит Робинсон, стр. 33.

- ^ Коупленд 2006, п. 65.

- ^ Хорошо, Мичи и Тиммс 1945, 37 Организация по наладке машин: (b) Робинсоны и Колоссы с. 290.

- ^ Хорошо, Мичи и Тиммс 1945, 52 Развитие Робинзона и Колосса: (б) Хит Робинсон с. 328.

- ^ Fensom 2006 С. 300–301.

- ^ Цветы 2006, п. 80.

- ^ Цветы 1983 С. 245-252.

- ^ Гуд и Мичи 1992.

- ^ Цветы 1983, п. 247.

- ^ Хорошо, Мичи и Тиммс 1945, 13 Машины: 13A Объяснение категорий, (b) Копировальные машины стр. Копировальные аппараты 25 и 13C стр. 27.

- ^ Хорошо, Мичи и Тиммс 1945, 56 Копировальные аппараты стр. 367–379.

- ^ Хорошо, Мичи и Тиммс 1945, 53 Колосс: 53A Введение, стр. 333.

- ^ Хейворд 2006 С. 291–292.

- ^ Мичи 2006, п. 236.

- ^ Fensom 2006 С. 301–302.

- ^ Хорошо, Мичи и Тиммс 1945, pp. 326 in 51 Введение: (e) Электронные счетчики и т. д.

- ^ Маленький 1944, п. 107.

- ^ Маленький 1944 С. 23, 105.

- ^ Маленький 1944, п. 9.

- ^ Маленький 1944, п. 19.

- ^ а б Маленький 1944, п. 8.

- ^ Маленький 1944, п. 7.

- ^ Хорошо, Мичи и Тиммс 1945, 23 Настройка машины: 23B Выбор прогонов, стр. 79,80.

- ^ Хорошо 2006, п. 218.

- ^ Маленький 1944, п. 20.

- ^ Маленький 1944, п. 15.

- ^ Адаптирован из Маленький 1944, п. 5

Библиография

- BBC Timewatch (2011), Взломщики кода: потерянные герои Блетчли-парка (видео)

- Будянский, Стивен (2006), Колосс, взлом кодов и эпоха цифровых технологий в Коупленд 2006, стр. 52–63

- Картер, Фрэнк (2008), Взлом кода с помощью компьютера Colossus, Bletchley Park Reports, 1 (Новая редакция), Bletchley Park Trust, ISBN 978-1-906723-00-2

- Черчхаус, Роберт (2002), Коды и шифры: Юлий Цезарь, Загадка и Интернет, Кембридж: Издательство Кембриджского университета, ISBN 978-0-521-00890-7

- Коупленд, Б. Джек, изд. (2006), Колосс: Секреты компьютеров для взлома кода в Блетчли-парке, Оксфорд: Издательство Оксфордского университета, ISBN 978-0-19-284055-4

- Коупленд, Б. Джек (2010), «Колосс: Нарушение немецкого« туннельного »кода в Блетчли-парке. Иллюстрированная история», The Rutherford Journal, 3

- Коупленд, Б. Джек (2012), Тьюринг: пионер информационной эпохи, Оксфорд: Издательство Оксфордского университета, ISBN 978-0-19-963979-3

- Карри, Хелен (2006), Девушка ATS в Testery в Коупленд 2006, стр. 264–268

- Эджерли, Питер (2006), Свидетельство и уловка рыбы в Коупленд 2006, стр. 269–277

- Эрскин, Ральф; Смит, Майкл, ред. (2011) [2001], Взломщики кодов в Блетчли-парке, Biteback Publishing Ltd, ISBN 978-1-84954-078-0 Обновленная и расширенная версия Акция в этот день: от взлома кода загадки до рождения современного компьютера Bantam Press 2001

- Фенсом, Гарри (2006), Как был построен и функционировал Колосс в Коупленд 2006, стр. 297–304

- Цветы, Томас Х. (1983), «Дизайн Колосса», Анналы истории вычислительной техники, 5 (3): 239–252, Дои:10.1109 / MAHC.1983.10079, S2CID 39816473

- Цветы, Томас Х. (2006), День Д в Блетчли и Колосс в Коупленд 2006, стр. 78–83, 91–100

- Гэннон, Пол (2007) [2006], Колосс: величайший секрет Блетчли-парка, Атлантические книги, ISBN 978-1-84354-331-2

- Хорошо, Джек; Мичи, Дональд; Тиммс, Джеффри (1945), Общий отчет по туннелю: с упором на статистические методы, UK Public Record Office HW 25/4 и HW 25/5, заархивировано с оригинал 17 сентября 2010 г., получено 15 сентября 2010 Эта версия является факсимильной копией, но транскрипция большей части этого документа в формате .pdf находится по адресу: Продажа, Тони (2001), Часть «Общего отчета о Тунни», истории Ньюманри, составленного Тони Сэйлом. (PDF), получено 20 сентября 2010, а также стенограмму части 1 в Интернете по адресу: Эллсбери, Грэм, Общий отчет о туннеле с упором на статистические методы, получено 3 ноября 2010

- Хорошо, Джек; Мичи, Дональд (1992), И. Дж. Гуд и Дональд Мичи разговаривают с Дэвидом Каном и Карен Фрранкель, Музей истории компьютеров (опубликовано 22 июня 2012 г.), получено 19 апреля 2013

- Хорошо, Джек (1993), Загадка и рыба в Хинсли и Стрипп 1993, стр. 149–166

- Хорошо, Джек (2006), От хижины 8 до Ньюманри в Коупленд 2006, стр. 204–222

- Правительственный кодекс и школа шифров (1944), Криптографический словарь Блетчли-Парка 1944 года в формате Тони Сейла (PDF), получено 7 октября 2010

- Хейворд, Гил (1993), Операция Tunny в Хинсли и Стрипп 1993, стр. 175–192

- Хейворд, Гил (2006), Британская туннельная машина в Коупленд 2006, стр. 291–296

- Хинсли, Ф.; Стрипп, Алан, ред. (1993) [1992], Взломщики кодов: внутренняя история Блетчли-парка, Оксфорд: Издательство Оксфордского университета, ISBN 978-0-19-280132-6

- Хинсли, Ф. (1993), Введение: Влияние Ultra во Второй мировой войне в Хинсли и Стрипп 1993, стр. 1–13

- Маккей, Синклер (2010), Тайная жизнь Блетчли-парка: Центр взлома кодов Второй мировой войны и работавшие там мужчины и женщины, Лондон: Aurum Press, ISBN 978-1-84513-539-3

- Мичи, Дональд (2006), Взлом кода и Колосс в Коупленд 2006, стр. 223–246

- Ньюман, Макс (ок. 1944), Приложение 7: Метод Дельта-Чи в Коупленд 2006, стр. 386–390

- Робертс, Джерри (2006), «Секция главного тестера», Колосс: Секреты компьютеров для взлома кода в Блетчли-парке в Коупленд 2006, стр. 249–259

- Робертс, Джерри (2009), Мой сверхсекретный взлом кодов во время Второй мировой войны: последний британец, переживший свидетельства Блетчли-Парка (iTunes U) (видео), Университетский колледж Лондона

- Смолл, Альберт В. (декабрь 1944 г.), Специальный отчет о рыбе, Американский национальный архив (NARA), кампус колледжа Вашингтон, получено 7 марта 2013

- Тутте, Уильям Т. (2006), Приложение 4: Моя работа в Блетчли-парке в Коупленд 2006, стр. 352–369

- Тутте, В. Т. (19 июня 1998 г.), Рыба и я (PDF), получено 7 апреля 2012 Стенограмма лекции профессора Тутте в Университет Ватерлоо

- Вейруд, Фроде (2006), Осетр в Блетчли-парке - рыба, не несущая яиц в Коупленд 2006, стр. 307–327

- Вайли, Шон (2001), Разрушение Тунни и рождение Колосса в Эрскин и Смит 2011, стр. 283–304