Криптоанализ загадки - Cryptanalysis of the Enigma

| Загадка шифровальная машина |

|---|

Криптоанализ загадки система шифрования позволила западным Союзники в Вторая Мировая Война прочитать значительное количество С кодировкой Морзе радиосвязь Осевые силы что было зашифровано с использованием Машины Enigma. Это дало военная разведка которые, наряду с другими расшифрованными радиостанциями Axis и телетайп передачи, получил кодовое имя Ультра. Это было рассмотрено западным верховным главнокомандующим союзников. Дуайт Д. Эйзенхауэр быть «решающим» для победы союзников.[1]

Машины Enigma были семейством портативных шифр машины с ротор скремблеры.[2] Хорошие рабочие процедуры, должным образом соблюдаемые, сделали бы машину Enigma неуязвимой.[3][4][5] Однако большинство немецких вооруженных сил, секретных служб и гражданских агентств, которые использовали Enigma, использовали плохие рабочие процедуры, и именно эти некачественные процедуры позволили машинам Enigma работать. реконструированный и шифры, которые нужно прочитать.

Enigma с немецкой коммутационной панелью стала нацистская Германия главный криптосистема. Это было сломано Польского генерального штаба Бюро шифров в декабре 1932 г. с помощью разведывательных материалов, полученных от французского шпиона. За месяц до начала Второй мировой войны на конференции, проходившей недалеко от Варшава, Польское бюро шифров поделилось своими методами и технологиями взлома загадок с французами и британцами. Во время немецкого вторжение в Польшу, основной персонал Польского бюро шифров был эвакуирован через Румынию во Францию, где они создали ПК Бруно станция радиосвязи при поддержке французских объектов. Успешное сотрудничество поляков, французов и англичан на Bletchley Park продолжалось до июня 1940 г., когда Франция сдалась к немцам.

С этого начала британцы Правительственная школа кодекса и шифра (GC&CS) в Bletchley Park создали обширные возможности криптоанализа. Первоначально расшифровка была в основном Люфтваффе (ВВС Германии) и несколько Heer (Немецкая армия) сообщения, как Кригсмарине (ВМС Германии) использовали гораздо более безопасные процедуры использования Enigma. Алан Тьюринг, а Кембриджский университет математик и логик, во многом благодаря оригинальному мышлению, которое привело к созданию криптоаналитического бомба машины, которые сыграли важную роль в взломе морской Энигмы. Тем не менее Кригсмарине представила версию Enigma с четвертым ротором для своего Подводные лодки, в результате чего в течение длительного периода эти сообщения не могли быть расшифрованы. С захватом соответствующих ключей шифрования и использованием гораздо более быстрого Бомбы ВМС США возобновлено регулярное быстрое чтение сообщений подводных лодок.

Общие принципы

Машины Enigma произвели полиалфавитный шифр замены. В течение Первая Мировая Война изобретатели в нескольких странах поняли, что чисто случайная последовательность ключей, не содержащая повторяющихся шаблонов, в принципе, сделает полиалфавитный шифр замещения неразрывным.[6] Это привело к развитию роторные шифровальные машины которые изменяют каждый символ в простой текст производить зашифрованный текст, посредством скремблера, состоящего из набора роторы которые изменяют электрический путь от символа к символу между устройством ввода и устройством вывода. Это постоянное изменение электрического пути приводит к появлению очень долгого периода до появления паттерна - последовательность клавиш или же замещающий алфавит - повторяется.

Расшифровка зашифрованных сообщений включает три этапа, которые в ту эпоху определялись несколько иначе, чем в современной криптографии.[7] Во-первых, это идентификация используемой системы, в данном случае Enigma; второй, ломка система, точно установив, как происходит шифрование, и, в-третьих, решение, который включает в себя поиск способа настройки машины для отдельного сообщения, т.е. в ключ сообщения.[8] Сегодня часто считается, что злоумышленник знает, как работает процесс шифрования (см. Принцип Керкхоффса ) и ломка часто используется для решение ключ. У машин Enigma, однако, было так много потенциальных состояний внутренней проводки, что реконструкция машины, независимо от конкретных настроек, была очень сложной задачей.

Машины Enigma

Шифровальная машина с ротором Enigma потенциально была отличной системой. Это произвело полиалфавитный подстановочный шифр, с периодом перед повторением алфавита подстановки, который был намного длиннее, чем любое сообщение или набор сообщений, отправленных с тем же ключом.

Однако главной слабостью системы было то, что никакое письмо нельзя было зашифровать самому себе. Это означало, что некоторые возможные решения могут быть быстро исключены, поскольку одна и та же буква появляется в одном и том же месте как в зашифрованном, так и в предполагаемом фрагменте открытого текста. Сравнение возможного открытого текста Кейн безондерен Эрейгнисс (буквально «никаких особых происшествий» - возможно, лучше перевести как «не о чем сообщать»; фраза, регулярно используемая одним немецким аванпостом в Северной Африке), с фрагментом зашифрованного текста, может дать следующее:

| Зашифрованный текст | О | ЧАС | J | Y | п | D | О | M | Q | N | J | C | О | S | грамм | А | W | ЧАС | L | E | я | ЧАС | Y | S | О | п | J | S | M | N | U |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Позиция 1 | K | E | я | N | E | B | E | S | О | N | D | E | р | E | N | E | р | E | я | грамм | N | я | S | S | E | ||||||

| Позиция 2 | K | E | я | N | E | B | E | S | О | N | D | E | р | E | N | E | р | E | я | грамм | N | я | S | S | E | ||||||

| Позиция 3 | K | E | я | N | E | B | E | S | О | N | D | E | р | E | N | E | р | E | я | грамм | N | я | S | S | E | ||||||

| Позиции 1 и 3 для возможного открытого текста невозможны из-за совпадения букв. Красные клетки представляют эти аварии.Позиция 2 возможна. | |||||||||||||||||||||||||||||||

Структура

Механизм Enigma состоял из клавиатура подключен к аккумулятор и текущая входная табличка или колесо (немецкий: Eintrittswalze), на правом конце скремблера (обычно через коммутационная панель в военных версиях).[9] Он содержал набор из 26 контактов, которые обеспечивали электрическое соединение с набором из 26 подпружиненных штифтов на правом роторе. Внутренняя проводка сердечника каждого ротора обеспечивала электрический путь от штырей на одной стороне к различным точкам соединения на другой. Левая сторона каждого ротора электрически соединена с ротором слева от него. Затем крайний левый ротор вошел в контакт с отражатель (Немецкий: Umkehrwalze). Отражатель обеспечивал набор из тринадцати парных соединений для возврата тока через роторы скремблера и, в конечном итоге, к ламповому щиту, где загоралась лампа под буквой.[10]

При каждом нажатии клавиши на клавиатуре шаговое движение был приведен в действие, продвинув крайний правый ротор на одно положение. Поскольку он перемещается с каждой нажатой клавишей, его иногда называют быстрый ротор. Когда выемка на этом роторе зацепляется с собачка на среднем роторе, который тоже сдвинулся; то же самое с крайним левым («медленным») ротором.

Существует огромное количество способов организации соединений внутри каждого ротора скремблера, а также между входной пластиной и клавиатурой, коммутационной панелью или ламповой платой. Для отражающей пластины меньше, но все же большое количество вариантов ее возможных разводок.[11]

Каждый ротор скремблера может быть установлен в любое из 26 начальных положений (любая буква алфавита). Для машин Enigma только с тремя роторами их последовательность в скремблере, известном как порядок колес (WO) к Союзник криптоаналитики - их можно выбрать из шести возможных.

| Оставили | Середина | Правильно |

|---|---|---|

| я | II | III |

| я | III | II |

| II | я | III |

| II | III | я |

| III | я | II |

| III | II | я |

Более поздние модели Enigma включали кольцо с алфавитом как шина вокруг сердечника каждого ротора. Он может быть установлен в любое из 26 положений относительно сердечника ротора. Кольцо содержало одну или несколько выемок, которые зацеплялись с собачкой, которая продвигала следующий ротор влево.[12]

Еще позже три ротора для скремблера были выбраны из пяти или, в случае ВМС Германии, восьми роторов. Алфавитные кольца роторов VI, VII и VIII содержали две выемки, которые, несмотря на сокращение периода алфавита замещения, затрудняли дешифрование.

Большинство военных Enigmas также имели коммутационная панель (Немецкий: Steckerbrett). Это изменило электрический путь между клавиатурой и колесом ввода скремблера и, в противоположном направлении, между скремблером и ламповой доской. Он делал это путем взаимного обмена письмами, так что если А был подключен к грамм затем нажав клавишу А приведет к тому, что ток попадет в скремблер на грамм положение, а если грамм был нажат ток войдет в А. Такие же соединения применимы для тока на выходе из панели лампы.

Чтобы расшифровать немецкие военные сообщения Enigma, необходимо знать следующую информацию.

Логическая структура машины (неизменный)

- Проводка между клавиатурой (и ламповой панелью) и платой входа.

- Электропроводка каждого ротора.

- Количество и положение (а) поворотных пазов на кольцах роторов.

- Разводка рефлекторов.

Внутренние настройки (обычно меняются реже, чем внешние настройки)

- Выбор используемых роторов и их порядок на шпинделе (Walzenlage или «порядок колес»).

- Положение алфавитного кольца по отношению к сердечнику каждого используемого ротора (Ringstellung или "настройки звонка").

Внешние настройки (обычно меняются чаще, чем внутренние настройки)

- Соединения коммутационной панели (Steckerverbindungen или «значения Штекера»).

- Ротор позиционируется в начале шифрования текста сообщения.

Обнаружение логической структуры машины можно назвать ее "разрывом", разовым процессом, за исключением случаев, когда в машины были внесены изменения или дополнения. Поиск внутренних и внешних настроек для одного или нескольких сообщений можно назвать "решением"[13] - хотя для этого процесса также часто используется ломка.

Свойства безопасности

Различные модели Enigma обеспечивали разные уровни безопасности. Наличие коммутационной панели (Steckerbrett) существенно повысил безопасность шифрования. Каждая пара букв, соединенных вместе проводом коммутационной панели, называлась партнеры Stecker, а буквы, которые остались несвязанными, назывались самоуверенный.[14] В целом, незащищенная Enigma использовалась для коммерческого и дипломатического трафика, и ее можно было относительно легко взломать ручными методами, в то время как атаковать версии с помощью коммутационной панели было гораздо сложнее. Британцы прочитали незащищенные сообщения Enigma, отправленные во время гражданская война в Испании,[15] а также некоторые Военно-морские перевозки Италии зашифровано в начале Второй мировой войны.

Сила безопасности шифров, которые были созданы машиной Enigma, была результатом большого количества, связанного с процессом скремблирования.

- Он произвел полиалфавитный шифр замены с периодом (16 900), который во много раз превышал длину самого длинного сообщения.

- 3-роторный скремблер может быть установлен 26 × 26 × 26 = 17 576 способами, а 4-роторный скремблер - 26 × 17 576 = 456 976 способами.

- С L выводов на коммутационной панели, количество способов, которыми можно было переставить пары букв, было 26! / ((26 - 2L)! × L! × 2L)

Однако способ, которым Enigma использовался немцами, означал, что, если были установлены настройки для одного дня (или любого другого периода, представленного каждой строкой листа настроек), остальные сообщения для этой сети в этот день могли быстро быть расшифрованным.[18]

Безопасность шифров Enigma действительно имела фундаментальные недостатки, которые оказались полезными для криптоаналитиков.

- Письмо никогда не могло быть зашифрованный себе, следствие рефлектора.[19] Это свойство очень помогло в использовании детские кроватки - короткие участки открытого текста, которые, как считается, находятся где-то в зашифрованном тексте, - и могут использоваться для устранения шпаргалки в определенном месте. Что касается возможного местоположения, если какая-либо буква в шпаргалке соответствует букве в зашифрованном тексте в том же месте, местоположение может быть исключено.[20] Именно эту особенность британцы математик и логик Алан Тьюринг использовались при разработке британских бомба.

- Соединения коммутационной панели были взаимными, так что если A был подключен к N, то N также стал A. Это свойство привело математиков Гордон Велчман в Блетчли-парке, чтобы предложить диагональная доска быть введенным в бомбу, существенно уменьшив количество ошибок в настройке ротора, обнаруженных бомбой.[21]

- Вырезы в кольца алфавита роторов с I по V находились в разных положениях, что помогло криптоаналитикам определить порядок колес наблюдая, когда средний ротор переворачивается правым ротором.[22]

- В том, как использовалась Enigma, были существенные недостатки как в политике, так и на практике (см. «Операционные недостатки» ниже).

Настройка ключа

Enigma показала главное удобство эксплуатации симметричный (или же самообратный ). Это означало, что расшифровка работал так же, как шифрование, так что когда зашифрованный текст был введен, последовательность зажженных ламп давала простой текст.

Идентичная настройка машин на передающей и принимающей сторонах была достигнута с помощью процедур настройки ключей. Они менялись время от времени и в разных сети. Они состояли из установочные листы в кодовая книга.[23][24] которые распространялись среди всех пользователей сети и регулярно менялись. Ключ сообщения был передан в индикатор[25] как часть преамбулы сообщения. Слово ключ также использовался в Блетчли-парке для описания сети, в которой использовались те же таблицы настроек Enigma. Первоначально они были записаны цветными карандашами и получили названия красный, светло-синий и т. д., а позже названия птиц, такие как пустельга.[26] Во время Второй мировой войны настройки для большинства сетей действовали в течение 24 часов, хотя к концу войны некоторые из них менялись чаще.[27] На листах были столбцы, в которых для каждого дня месяца указывались используемые роторы и их положения, положения колец и соединения коммутационной панели. В целях безопасности даты были указаны в обратном хронологическом порядке вниз по странице, чтобы каждую строку можно было обрезать и уничтожить, когда она будет закончена.[28]

| Datum [Дата] | Walzenlage [Роторы] | Ringstellung [Настройки звонка] | Steckerverbindungen [Настройки Plugboard] | Grundstellung [Начальные настройки ротора] |

|---|---|---|---|---|

| 31 | I II III | W N M | HK CN IO FY JM LW | РАО |

| 30 | III I II | C K U | CK IZ QT NP JY GW | VQN |

| 29 | II III I | B H N | FR LY OX IT BM GJ | XIO |

Вплоть до 15 сентября 1938 г.[30] передающий оператор указал принимающим операторам, как установить их роторы, выбрав трехбуквенный ключ сообщения (ключ, специфичный для этого сообщения) и шифрование его дважды с использованием указанных начальных позиций кольца ( Grundstellung). Полученный в результате 6-буквенный индикатор был затем передан перед зашифрованным текстом сообщения.[31] Предположим, что указанный Grundstellung был РАО, и выбранный трехбуквенный ключ сообщения был МГП, оператор установил бы роторы на РАО и шифрование МГП дважды. Результирующий зашифрованный текст, DQYQQT, будет передан, после чего роторы будут заменены на ключ сообщения (МГП), а затем зашифровывается само сообщение. Принимающий оператор будет использовать указанный Grundstellung RAO расшифровать первые шесть букв, давая МГПЧП. Принимающий оператор, увидев повторяющийся ключ сообщения, будет знать, что не было никакого повреждения, и использовал МГП расшифровать сообщение.

Слабость в этом индикаторная процедура произошло из двух факторов. Во-первых, использование глобального Grundstellung - это было изменено в сентябре 1938 года, так что оператор выбирал свою начальную позицию для шифрования ключа сообщения и отправлял начальную позицию ясно за которым следует ключ зашифрованного сообщения. Вторая проблема заключалась в повторении ключа сообщения в индикаторе, что было серьезным недостатком безопасности.[32] Настройка сообщения была закодирована дважды, в результате получилось соотношение между первым и четвертым, вторым и пятым, а также третьим и шестым символами. Эта проблема с безопасностью позволила Польскому бюро шифров еще в 1932 году проникнуть в довоенную систему Enigma. 1 мая 1940 года немцы изменили процедуры шифрования ключа сообщения только один раз.

Британские усилия

В 1927 году Великобритания открыто приобрела коммерческую Enigma. Его работа была проанализирована и доложена. Хотя ведущий британский криптограф, Дилли Нокс (ветеран Первая Мировая Война и криптоаналитическая деятельность Королевского флота Комната 40 ), работал над расшифровкой, у него были только сообщения, которые он сам генерировал, чтобы практиковаться. После того, как Германия поставила модифицированные коммерческие машины на Националист сторона в гражданская война в Испании, и с Итальянский флот (которые также помогали националистам), используя версию коммерческой Enigma, у которой не было коммутационной панели, Британия могла перехватывать сообщения радиопередачи. В апреле 1937 г.[33] Нокс сделал свою первую расшифровку шифрования Enigma, используя технику, которую он назвал застегивать обнаружить проводку ротора[34] и еще один, который он назвал роддинг решать сообщения.[35] Это сильно зависело от детские кроватки и об опыте разгадывателя кроссвордов на итальянском языке, поскольку он давал ограниченное количество букв с интервалами одновременно.

Великобритания не имела возможности читать сообщения, передаваемые Германией, которая использовала военную машину Enigma.[36]

Польские прорывы

В 1920-х годах немецкие военные начали использовать 3-роторную Enigma, безопасность которой была увеличена в 1930 году за счет добавления коммутационной панели.[37] В Польское бюро шифров пытались сломать его из-за угрозы, с которой столкнулась Польша со стороны Германии, но ее первые попытки не увенчались успехом. В начале 1929 года Польское бюро шифров осознало, что математики могут делать хорошие дешифровщики; Бюро пригласило студентов-математиков Познаньского университета пройти курс криптологии.[38] После занятий Бюро привлекло несколько студентов для работы на полставки в филиале Бюро, созданном для студентов в Познани. Филиал действовал некоторое время. 1 сентября 1932 года 27-летний польский математик Мариан Реевски и два парня Познанский университет выпускники математики, Хенрик Зыгальский и Ежи Ружицкий, поступил в бюро на полную ставку и переехал в Варшаву.[39] Их первой задачей было восстановить четырехбуквенный морской шифр Германии.[40]

Ближе к концу 1932 года Реевски попросили поработать пару часов в день над взломом Enigma.[41]

Метод характеристик Реевского

Мариан Реевски быстро заметил основные процедурные недостатки немцев, связанные с указанием единственного параметра индикатора (Grundstellung) для всех сообщений в сети за сутки и повторение выбранного оператора ключ сообщения в зашифрованном 6-буквенном индикаторе. Эти процедурные ошибки позволили Реевски расшифровать ключи сообщений, не зная ни одной проводки машины. В приведенном выше примере DQYQQT как зашифрованный индикатор, как известно, первая буква D и четвертая буква Q представляют собой одну и ту же букву, зашифрованную на три позиции в последовательности шифрования. Аналогично с Q и Q во второй и пятой позициях, и Y и Т в третьем и шестом. Реевский воспользовался этим фактом, собрав достаточный набор сообщений, зашифрованных с той же настройкой индикатора, и собрал три таблицы для пар 1,4, 2,5 и 3,6. Каждая из этих таблиц может выглядеть примерно так:

| Первое письмо | А | B | C | D | E | F | грамм | ЧАС | я | J | K | L | M | N | О | п | Q | р | S | Т | U | V | W | Икс | Y | Z |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Четвертое письмо | N | S | Y | Q | Т | я | C | ЧАС | А | F | E | Икс | J | п | U | L | W | р | Z | K | грамм | О | V | M | D | B |

Путь от одной первой буквы к соответствующей четвертой букве, затем от этой буквы в качестве первой буквы к соответствующей четвертой букве и так далее, пока первая буква не повторится, ведет к группа цикла.[42] Следующая таблица содержит шесть групп циклов.

| Группа циклов, начиная с A (9 ссылок) | (A, N, P, L, X, M, J, F, I, A) |

|---|---|

| Группа циклов, начиная с B (3 ссылки) | (B, S, Z, B) |

| Группа циклов, начиная с C (9 ссылок) | (C, Y, D, Q, W, V, O, U, G, C) |

| Группа циклов, начиная с E (3 ссылки) | (E, T, K, E) |

| Группа циклов, начиная с H (1 ссылка) | (H, H) |

| Группа циклов, начиная с R (1 ссылка) | (R, R) |

Реевский признал, что группа циклов должна соединяться с другой группой такой же длины. Несмотря на то, что Реевский не знал схемы ротора или перестановку коммутационной панели, немецкая ошибка позволила ему сократить количество возможных подстановочных шифров до небольшого числа. Для пары 1,4, указанных выше, есть только 1×3×9=27 возможности подстановочных шифров в позициях 1 и 4.

Реевский также использовал лень шифровальщика. Десятки сообщений будут зашифрованы несколькими шифровальщиками, но некоторые из этих сообщений будут иметь один и тот же индикатор шифрования. Это означало, что оба клерка выбрали одну и ту же начальную позицию из трех букв. Такое столкновение должно происходить редко со случайно выбранными начальными позициями, но ленивые шифровальщики часто выбирают начальные позиции, такие как «AAA», «BBB» или «CCC». Эти ошибки безопасности позволили Реевски решить каждую из шести перестановок, используемых для шифрования индикатора.

Это решение было выдающимся достижением. Реевский сделал это, не зная ни перестановки коммутационной платы, ни проводки ротора. Даже после решения шести перестановок Реевски не знал, как была установлена коммутационная панель или положения роторов. Знание шести перестановок также не позволяло Реевскому читать какие-либо сообщения.

Шпион и проводка ротора

До того, как Реевский начал работу над Enigma, у французов был шпион, Ханс-Тило Шмидт, который работал в немецком бюро шифрования в Берлине и имел доступ к некоторым документам Enigma. Даже с помощью этих документов французы не добились прогресса в взломе Enigma. Французы решили поделиться материалом со своими британскими и польскими союзниками. На встрече в декабре 1931 года французы предоставили Гвидо Лангер, глава Польского бюро шифров, с копиями некоторых материалов Enigma. Лангер попросил у французов больше материала, и Гюстав Бертран французской военной разведки быстро подчинился; Бертран предоставил дополнительные материалы в мае и сентябре 1932 года.[43] Документы включали два руководства на немецком языке и две страницы ежедневных ключей Enigma.[44][45]

В декабре 1932 года Бюро предоставило Реевскому некоторые немецкие руководства и ежемесячные ключи. Материал позволил Реевскому совершить «один из самых важных прорывов в криптологический история "[46] используя теория перестановок и групп для работы с проводкой скремблера Enigma.[47][48]

Реевски мог смотреть на дневной трафик шифрования и решать перестановки в шести последовательных позициях, используемых для шифрования индикатора. Поскольку у Реевского был ключ шифрования на день, он знал и мог исключить перестановку коммутационной панели. Он предположил, что перестановка клавиатуры была такой же, как в коммерческой Enigma, поэтому он исключил это. Он знал порядок ротора, настройки колец и исходное положение. Он разработал набор уравнений, которые позволили бы ему решить для проводки самого правого ротора, предполагая, что два ротора слева не двигались.[49]

Он попытался решить уравнения, но потерпел неудачу с противоречивыми результатами. Поразмыслив, он понял, что одно из его предположений должно быть неверным.

Реевский обнаружил, что соединения между клавиатурой военной Enigma и входным кольцом не были, как в коммерческой Enigma, в порядке клавиш на немецкой пишущей машинке.Он сделал вдохновенное верное предположение, что это было в алфавитном порядке.[50] Британский Дилли Нокс был удивлен, когда в июле 1939 года узнал, насколько проста схема.[51][52]

Используя новое предположение, Реевски удалось решить схему подключения крайнего правого ротора. Шифрованный трафик следующего месяца использовал другой ротор в крайнем правом положении, поэтому Реевски использовал те же уравнения для решения своей проводки. С этими известными роторами были определены оставшийся третий ротор и проводка отражателя. Реевски определил логическую структуру машины, не захватив ни одного ротора для реинжиниринга.

Польское бюро шифров затем сделало несколько копий машин Enigma; реплики назывались «Энигма дублирует».

Метод гриля

У поляков теперь были секреты подключения машины, но им все еще нужно было определять ежедневные ключи для шифрованного трафика. Поляки изучили трафик Enigma и использовали метод характеристик для определения шести перестановок, используемых для индикатора. Тогда поляки использовали бы метод гриля для определения крайнего правого ротора и его положения. Этот поиск будет усложнен перестановкой коммутационной панели, но эта перестановка поменяла местами только шесть пар букв - этого недостаточно, чтобы помешать поиску. Метод гриля также определил проводку коммутационной панели. Метод гриля также можно было использовать для определения среднего и левого роторов и их настройки (и эти задачи были проще, потому что не было коммутационной панели), но в конечном итоге поляки составили каталог 3×2×26×26=4056 возможный Q перестановки (отражатель и 2 перестановки крайнего левого ротора), чтобы они могли просто найти ответ.

Единственным оставшимся секретом ежедневного ключа будут настройки кольца, и поляки решат эту проблему грубой силой. Большинство сообщений начинаются с трех букв «ANX» (ан это немецкий язык для "to", а символ "X" использовался как пробел). Это может занять почти 26×26×26=17576 испытания, но это было выполнимо. Как только настройки кольца были найдены, поляки могли видеть трафик дня.

Немцы облегчили полякам задачу вначале. Порядок ротора менялся только раз в квартал, поэтому полякам не приходилось искать порядок ротора. Позже немцы меняли его каждый месяц, но это тоже не доставляло особых хлопот. В конце концов, немцы будут менять порядок роторов каждый день, а в конце войны (после захвата Польши) порядок роторов мог быть изменен в течение дня.

Поляки продолжали совершенствовать свою технику, а немцы улучшали меры безопасности.

Инвариантные длины цикла и карточный каталог

Реевский понял, что хотя буквы в группах циклов были изменены коммутационной панелью, количество и длина циклов не изменились - в приведенном выше примере шесть групп циклов с длинами 9, 9, 3, 3, 1 и 1. Он описал эту инвариантную структуру как характеристика настройки индикатора.[сомнительный ] Всего было 105 456 возможных настроек ротора.[53][54] Поэтому поляки приступили к созданию карточный каталог этих циклов.[55]

Метод длины цикла позволит избежать использования гриля. Каталог карточек будет индексировать длину цикла для всех начальных позиций (за исключением оборотов, которые произошли при шифровании индикатора). Дневной трафик будет исследован, чтобы выявить циклы в перестановках. Чтобы найти возможные стартовые позиции, следует обратиться к карточному каталогу. Существует примерно 1 миллион возможных комбинаций длины цикла и всего 105 456 начальных позиций. Найдя начальную позицию, поляки использовали бы двойник Enigma для определения циклов в этой начальной позиции без коммутационной панели. Затем поляки сравнивали бы эти циклы с циклами с (неизвестной) коммутационной панелью и решали бы перестановку коммутационной панели (простой шифр подстановки). Тогда поляки могли найти оставшийся секрет настройки кольца с помощью метода ANX.

Проблема заключалась в составлении большого карточного каталога.

Реевский в 1934 или 1935 году изобрел машину, облегчающую создание каталога, и назвал ее циклометр. Он "состоял из двух наборов роторов ... соединенных проводами, по которым мог проходить электрический ток. Ротор N во втором наборе был на три буквы не в фазе относительно ротора N в первом наборе, тогда как роторы L и M во втором наборе" набор всегда устанавливался так же, как роторы L и M в первом наборе ».[56] Подготовка этого каталога с использованием циклометра, по словам Реевского, была «трудоемкой и заняла больше года, но когда он был готов, получение ежедневных ключей оставалось вопросом [примерно пятнадцати] минут».[57]

Однако 1 ноября 1937 года немцы изменили Enigma. отражатель, что потребовало создания нового каталога - «задача, на которую [говорит Реевски] из-за нашего большого опыта, вероятно, ушло несколько меньше времени».[57]

Этот метод характеристик перестал работать для немецких военно-морских сообщений Enigma 1 мая 1937 г., когда процедура индикатора была изменена на использование специальных кодовых книг (см. 3-х винтовой Enigma ВМС Германии ниже).[58] Что еще хуже, 15 сентября 1938 года он прекратил работу для сообщений немецкой армии и ВВС, потому что операторы были вынуждены выбирать свои собственные Grundstellung (начальная настройка ротора) для каждого сообщения. Хотя ключи сообщений немецкой армии по-прежнему будут шифроваться дважды, ключи дней не будут дважды зашифрованы при одной и той же начальной настройке, поэтому характеристика больше не может быть найдена или использована.

Перфорированные листы

Хотя метод характеристик больше не работал, включение ключа зашифрованного сообщения дважды привело к явлению, которое криптоаналитик Хенрик Зигальский смог использовать. Иногда (примерно в одном сообщении из восьми) одна из повторяющихся букв в ключе сообщения в обоих случаях зашифровывалась одной и той же буквой. Эти события были названы Samiczki[59] (по-английски, самки- термин, позже использованный в Блетчли-парке).[60][61]

Только ограниченное количество настроек скремблера привело бы к появлению женщин, и их можно было бы идентифицировать из каталога карт. Если бы первые шесть букв зашифрованного текста были SZVSIK, это можно было бы назвать 1-4 самкой; если WЧАСOEЧАСS, 2-5 суки; и если В КАЧЕСТВЕWCRW, сука 3-6 лет. Метод был назван Netz (из Netzverfahren, "чистый метод") или Метод листа Зыгальского поскольку он использовал перфорированные листы, которые он разработал, хотя в Блетчли-парке имя Зигальского не использовалось по соображениям безопасности.[62] Для успеха требовалось около десяти женщин из дневных сообщений.

Был набор из 26 таких листов для каждой из шести возможных последовательностей. заказы на колеса. Каждый лист был для левого (самого медленного) ротора. Матрицы 51 × 51 на листах представляли 676 возможных начальных положений среднего и правого роторов. Листы содержали около 1000 отверстий в местах, в которых могла оказаться женщина.[63] Наборы листов для сообщений этого дня должны быть расположены надлежащим образом друг над другом в аппарат для перфорированных листов. Реевский писал о том, как работало устройство:

Когда листы накладывались друг на друга и перемещались в правильной последовательности и по отношению друг к другу, в соответствии со строго определенной программой, количество видимых отверстий постепенно уменьшалось. И, если было доступно достаточное количество данных, в конце концов осталась одна апертура, вероятно, соответствующая правильному случаю, то есть раствору. По положению отверстия можно было вычислить порядок роторов, установку их колец и, сравнивая буквы ключей шифрования с буквами в машине, аналогичным образом перестановку S; другими словами, весь ключ шифрования.[64]

Отверстия в листах были тщательно вырезаны бритвенными лезвиями, и за три месяца до следующей серьезной неудачи были изготовлены комплекты листов только для двух из шести возможных заказов колес.[65]

Польский бомба

После Реевского Метод определения характеристик стал бесполезным, он изобрел электромеханическое устройство, получившее название Bomba kryptologiczna или же криптологическая бомба. Каждая машина содержала шесть наборов роторов Enigma для шести позиций повторяющейся трехбуквенной клавиши. Подобно методу листа Зыгальского, метод бомба полагался на возникновение самки, но требовалось всего три вместо десяти для листового метода. Шесть бомба[66] были построены, по одному для каждого из возможных на тот момент заказы на колеса. Каждый бомба провели исчерпывающий (грубая сила ) анализ 17 576[67] возможные ключи сообщений.

Реевский писал об устройстве:

Метод бомбы, изобретенный осенью 1938 года, во многом заключался в автоматизации и ускорении процесса восстановления повседневных ключей. Каждая криптологическая бомба (шесть из них были построены в Варшаве для Бюро шифров Biuro Szyfrów до сентября 1939 года) по сути представляла собой электрическую совокупность шести Энигм. Он занял место около сотни рабочих и сократил время получения ключа примерно до двух часов.[68]

Шифрованное сообщение передало Grundstellung в ясном, так что когда бомба нашел совпадение, он показал порядок ротора, положение ротора и настройки кольца. Единственным оставшимся секретом была перестановка коммутационной панели.

Серьезная неудача

15 декабря 1938 года немецкая армия повысила сложность шифрования Enigma, добавив два дополнительных ротора (IV и V). Это увеличило количество возможных заказы на колеса от 6 до 60.[69] Тогда поляки могли читать лишь небольшую часть сообщений, в которых не использовался ни один из двух новых роторов. У них не было ресурсов, чтобы ввести в действие еще 54 бомбы или произвести 58 комплектов листов Зыгальского. Другие пользователи Enigma получили два новых ротора одновременно. Однако до 1 июля 1939 г. Sicherheitsdienst (SD) - разведка SS и Нацистская партия - продолжил использовать свои машины по-старому с одинаковой настройкой индикатора для всех сообщений. Это позволило Реевскому повторно использовать свой предыдущий метод, и примерно к концу года он разработал электрические схемы двух новых роторов.[69] 1 января 1939 года немцы увеличили количество подключений к коммутационной панели с пяти-восьми до семи-десяти, что сделало другие методы дешифрования еще более трудными.[57]

Реевский писал в 1979 году в критике Приложения 1, том 1 (1979) официальной истории британской разведки во Второй мировой войне:

мы быстро нашли [проводки] внутри [новых роторов], но [их] введение ... увеличило количество возможных последовательностей [роторов] с 6 до 60 ... и, следовательно, также в десять раз увеличило работу по поиску ключей . Таким образом, изменение было не качественным, а количественным. Нам пришлось бы значительно увеличить персонал, чтобы управлять бомбами, производить перфорированные листы ... и манипулировать листами.[70][71]

Вторая Мировая Война

Раскрытие информации в Польше

Поскольку вероятность войны в 1939 году увеличилась, Великобритания и Франция пообещали поддержать Польшу в случае действий, угрожающих ее независимости.[72] В апреле Германия вышла из Германо-польский пакт о ненападении января 1934 г. Польский Генеральный штаб, понимая, что могло произойти, решил поделиться своей работой по расшифровке Enigma со своими западными союзниками. Позже Мариан Реевски писал:

[Это] не наши [как предположил Гарри Хинсли, криптологические] трудности побудили нас работать с британцами и французами, а только ухудшающаяся политическая ситуация. Если бы у нас вообще не было трудностей, мы бы все равно, а тем более, делились бы нашими достижениями с нашими союзниками как своим вкладом в борьбу против Германии.[70][73]

На конференции под Варшавой 26 и 27 июля 1939 года поляки сообщили французам и британцам, что они сломали Enigma, и пообещали дать каждому Восстановленная в Польше Enigma, наряду с деталями их техники и оборудования для решения загадок, включая перфорированные листы Зыгальского и Реевского. криптологическая бомба.[74] Взамен британцы обязались подготовить два полных комплекта Зыгальские листы на все 60 возможных заказов колес.[75] Дилли Нокс была членом британской делегации. Он прокомментировал хрупкость зависимости польской системы от повторения в индикаторе, поскольку оно может «в любой момент быть отменено».[76] В августе два польских двойника Enigma были отправлены в Париж, откуда Гюстав Бертран взял один в Лондон, вручил его Стюарт Мензис британской Секретная разведывательная служба в Виктория вокзал.[77]

Гордон Велчман, возглавивший Хижина 6 в Блетчли-парке писал:

Hut 6 Ultra никогда бы не сдвинулся с мертвой точки, если бы мы не узнали от поляков в самый последний момент подробности как о немецкой военной версии коммерческой машины Enigma, так и о действующих процедурах, которые использовались.[78]

Питер Кальвокоресси, который стал главой секции Люфтваффе в Хижине 3, писал о вкладе Польши:

Единственный спорный вопрос - насколько ценным? По мнению самых квалифицированных судей, это ускорило взлом Enigma примерно на год. Британцы не переняли польские методы, но они их просветили.[79]

ПК Бруно

17 сентября 1939 г. Советский Союз начал вторжение в Польшу, Сотрудники бюро шифров пересекли юго-восточную границу своей страны с Румынией. В конце концов они добрались до Франции, и 20 октября 1939 г. ПК Бруно недалеко от Парижа польские криптоаналитики возобновили работу над немецкими шифрами Enigma в сотрудничестве с Bletchley Park.[80]

ПК Бруно и Блетчли-Парк тесно сотрудничали, общаясь через телеграф линия защищена использованием дублеров Enigma. В январе 1940 г. Алан Тьюринг провел несколько дней в ПК Бруно совещаясь со своими польскими коллегами. Он привез полякам полный комплект листов Зыгальского, который в Блетчли-парке пробил Джон Джеффрис используя информацию, предоставленную Польшей, и 17 января 1940 года поляки совершили первый прорыв в движение «Энигма» военного времени - это произошло с 28 октября 1939 года.[81] С того времени до Падение Франции в июне 1940 г. 17 процентов ключей Enigma, которые были обнаружены союзниками, были раскрыты на ПК Бруно.[82]

Незадолго до начала своего наступления 10 мая 1940 года на Нидерланды и Францию, немцы внесли опасные изменения в процедуру индикации, прекратив дублирование зашифрованного ключа сообщения. Это означало, что метод листа Зыгальского больше не работал.[83][84] Вместо этого криптоаналитикам пришлось полагаться на использование слабые места оператора описаны ниже, в частности, реснички и Наконечник Herivel.

После июньского франко-германского перемирия команда польских криптологов возобновила работу на юге Франции. Свободная зона, хотя, вероятно, не на Enigma.[85] Мариан Реевски и Хенрик Зигальский после многих мучений, опасных путешествий и испанского заключения наконец добрались до Британии.[86] где они были призваны в польскую армию и заставили работать, ломая немецкие SS и SD ручные шифры в польском центре связи в Boxmoor. Поскольку они были в оккупированной Франции, было сочтено слишком рискованным приглашать их работать в Блетчли-парк.[87]

После немецкой оккупации Виши Франция, некоторые из тех, кто работал в ПК Бруно попали в плен к немцам. Несмотря на ужасные обстоятельства, в которых содержались некоторые из них, ни одна из них не раскрыла секрет расшифровки Enigma.[88]

Операционные недостатки

Помимо некоторых неидеальных характеристик, присущих Enigma, на практике самой большой слабостью системы был способ ее использования. Основной принцип этого типа шифровальной машины заключается в том, что она должна предоставлять очень длинный поток преобразований, который криптоаналитик трудно предсказать. Однако некоторые инструкции операторам и их небрежные привычки имели противоположный эффект. Без этих операционных недостатков Enigma почти наверняка не вышла бы из строя.[89]

К числу недостатков, которыми польские криптоаналитики с такой большой пользой воспользовались, относятся следующие:

- Производство раннего учебного пособия по Enigma, содержащего пример открытого текста и его подлинного зашифрованного текста, вместе с соответствующим ключом сообщения. Когда Реевски получил это в декабре 1932 года, это «несколько облегчило [его реконструкцию машины Enigma]».[83]

- Повторение ключа сообщения, как описано в Метод характеристик Реевского, над. (Это помогло Реевскому решение проводки Enigma в 1932 г. и продолжалось до мая 1940 г.)

- Постоянное использование одних и тех же стереотипных выражений в сообщениях, ранний пример того, что позже Блетчли Парк назвал бы детские кроватки. Реевский писал, что «... мы полагались на то, что большее количество сообщений начиналось с букв ANX- немецкий язык для "to", за которым следует Икс в качестве проставки ».[90]

- Использование легко угадываемых ключей, таких как AAA или же BBB, или последовательности, отражающие раскладку клавиатуры Enigma, например «три клавиши [набор текста], которые стоят рядом друг с другом [или по диагонали [друг от друга] ...»[91] В Блетчли-парке такие события называли cillies.[92][93] Силлы в работе четырехроторной Абвер Enigma включала имена из четырех букв и нецензурную лексику. Иногда с сообщениями, состоящими из нескольких частей, оператор не вводил ключ для последующей части сообщения, просто оставляя роторы такими, какими они были в конце предыдущей части, чтобы стать ключом сообщения для следующей части.[94]

- Наличие только трех разных роторов для трех положений скремблера. (Так продолжалось до декабря 1938 года, когда в 1940 году оно было увеличено до пяти, а затем до восьми для военно-морских перевозок.)

- Используя только шесть выводов на коммутационной панели, остается 14 букв незащищенный. (Это продолжалось до января 1939 года, когда количество отведений было увеличено, оставив незакрепленным лишь небольшое количество букв.)

Другие полезные недостатки, которые были обнаружены британскими, а затем и американскими криптоаналитиками, включали следующие, многие из которых зависели от частого обнаружения конкретной сети:

- Практика повторной передачи сообщения в идентичной или почти идентичной форме в разных зашифрованных сетях. Если сообщение было передано с использованием как низкоуровневого шифра, который Блетчли Парк взломал вручную, так и Enigma, расшифровка обеспечила отличную шпаргалку для расшифровки Enigma.[95]

- Для машин, в которых было выбрано больше роторов, чем для них было предусмотрено правило, в некоторых сетях предусматривалось, что ни один ротор не должен находиться в том же слоте в скремблере, как это было для непосредственно предшествующей конфигурации. Это уменьшило количество заказов на колеса, которые приходилось опробовать.[96]

- Запрещается повторять порядок колес в ежемесячном листе настроек. Это означало, что, когда ключи находились на регулярной основе, можно было сэкономить на исключении возможных заказов колес.[97]

- Положение для операторов ВВС, что ни одна буква на коммутационной панели не должна быть связана с соседней буквой в алфавите. Это уменьшило проблему идентификации соединений коммутационной панели и было автоматизировано в некоторых бомбах с помощью устройства последовательного выбивания Stecker (CSKO).[98]

- Небрежная практика, которую Джон Херивел ожидал вскоре после своего прибытия в Блетчли-парк в январе 1940 года. Он думал о практических действиях, которые должен будет предпринять оператор Enigma, и о том, какие короткие пути он может использовать. Он подумал, что после установки колец алфавита на предписанное значение и закрывания крышки оператор может не повернуть роторы более чем на несколько позиций при выборе первой части индикатора. Поначалу казалось, что это не так, но после изменений в мае 1940 года то, что стало известно как Наконечник Herivel оказался самым полезным.[92][99][100]

- Практика повторного использования некоторых столбцов порядка колес, настроек колец или соединений коммутационной панели из предыдущих месяцев. Полученный в результате аналитический сокращенный вариант был назван в Блетчли-парке. Паркеризм после того, как Рег Паркер, благодаря своему тщательному учету, заметил это явление.[101]

- Повторное использование перестановки в коде METEO ВВС Германии в качестве Enigma Stecker перестановка на день.[102]

Мавис Левер, член команды Дилли Нокс, вспомнила случай, когда было необычное сообщение.

Единственная загвоздка с Enigma, конечно, заключается в том, что если вы нажмете А, ты можешь получить любое другое письмо, но А. Я подхватил это сообщение и - человек так привык смотреть на вещи и принимать мгновенные решения - подумал: «Что-то пропало. Что сделал этот парень? Нет ни одного L в этом сообщении. «Моему парню сказали отправить фиктивное сообщение, и он только что выкурил [сигарету] и нажал последнюю клавишу на клавиатуре, L. Так что это было единственное письмо, которое не вышло. У нас была самая большая детская кроватка, которая у нас была, шифрование было LLLL, прямо через сообщение, и это дало нам новую проводку для колеса [ротора]. Это то, чему нас учили. Инстинктивно ищите что-то, что пошло не так, или кого-то, кто сделал что-то глупое и порвал свод правил.[103]

Послевоенные разборы Немецкие специалисты по криптографии, проведенного в рамках проекта TICOM, склонны поддерживать точку зрения, что немцы были хорошо осведомлены о том, что неуправляемая Enigma теоретически разрешима, но считали, что скрытая Enigma не была решена.[5]

Расшифровка на основе шпаргалки

Период, термин детская кроватка использовалось в Блетчли-парке для обозначения любого известный открытый текст или же подозреваемый открытый текст в какой-то момент в зашифрованном сообщении.

Правительственная школа кодов и шифров (GC&CS) до своего переезда в Блетчли-Парк осознала ценность набора математиков и логиков для работы в командах по взлому кода. Алан Тьюринг, математик Кембриджского университета, интересовавшийся криптологией и машинами для реализации логических операций - и которого многие считали гением - начал работать в GC&CS на неполной ставке примерно со времен Мюнхенский кризис в 1938 г.[104] Гордон Велчман, еще один кембриджский математик, также прошел начальную подготовку в 1938 г.[105] и они оба явились в Блетчли-парк 4 сентября 1939 года, на следующий день после того, как Великобритания объявила войну Германии.

Большая часть польского успеха зависела от повторения в пределах индикатора. Но как только Тьюринг переехал в Блетчли-Парк - где он первоначально присоединился к Дилли Нокс в исследовательском отделе - он начал искать методы, которые не полагались бы на эту слабость, поскольку они правильно предполагали, что немецкая армия и военно-воздушные силы могут следовать за немецким флотом. в улучшении своей индикаторной системы.

Поляки использовали раннюю форму дешифрования на основе шпаргалки в те дни, когда на коммутационной панели использовалось только шесть выводов.[58] Техника получила название Сорок Weepy Weepy метод по следующей причине. Когда сообщение было продолжением предыдущего, открытый текст начинался с ФОРТ (из Fortsetzung, что означает "продолжение"), за которым следует время первого сообщения, которое дважды заключено в скобки с буквой Y. В то время цифры были представлены буквами в верхнем ряду клавиатуры Enigma. Итак, «продолжение сообщения, отправленного в 23:30» было представлено как FORTYWEEPYYWEEPY.

| Q | W | E | р | Т | Z | U | я | О | п |

| 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 0 |

Детские кроватки были фундаментальными для британского подхода к разгадыванию ключей Enigma, но угадывать открытый текст сообщения было делом высококвалифицированных специалистов. Итак, в 1940 году Стюарт Милнер-Барри создать специальный Детская кроватка в Хижине 8.[106][107]

Первым из знаний, необходимых для идентификации детских кроваток, был текст предыдущих расшифровок. Блетчли-Парк ведет подробные индексы[108] преамбул сообщений, каждого человека, каждого корабля, каждого подразделения, каждого оружия, каждого технического термина и повторяющихся фраз, таких как формы обращения и другой немецкий военный жаргон.[109] Для каждого сообщения анализ трафика записывала радиочастоту, дату и время перехвата, а также преамбулу, которая содержала дискриминант, идентифицирующий сеть, время происхождения сообщения, позывные исходящей и принимающей станций и настройку индикатора. Это позволяло делать перекрестные ссылки нового сообщения с предыдущим.[110] Таким образом, как Дерек Насмешка - писал другой кембриджский математик-криптоаналитик, - трюизм о том, что «ничто не дает такого успеха, как успех», здесь особенно уместен.[97]

Включены стереотипные сообщения Кейн безондерен Эрейгнисс (буквально «никаких особых происшествий» - возможно, лучше перевести как «не о чем сообщать»),[111] Die Gruppe («в группу») [112] и число, пришедшее с метеостанций, таких как weub null seqs null null («метеосводка 0600»). Фактически это было отображено как WEUBYYNULLSEQSNULLNULL. Слово WEUB сокращение от Wetterübersicht, YY использовался как разделитель и SEQS было обычным сокращением sechs (По-немецки «шестерка»).[113] Другой пример: фельдмаршал Эрвин Роммель Квартирмейстер начал все свои сообщения своему командиру с одного и того же официального представления.[114]

При сочетании вероятного фрагмента открытого текста и того факта, что ни одна буква не может быть зашифрована сама по себе, соответствующий фрагмент зашифрованного текста часто можно было проверить, пробуя каждое возможное выравнивание шпаргалки относительно зашифрованного текста, процедура, известная как перетаскивание кроватки. Однако это был только один аспект процесса решения ключа. Дерек Таунт писал, что тремя основными личными качествами, которые требовались для криптоанализа, были (1) творческое воображение, (2) хорошо развитая критическая способность и (3) привычка к скрупулезности.[115] Умение разгадывать кроссворды было хорошо проверено при привлечении некоторых криптоаналитиков. Это было полезно при разработке настроек коммутационной панели, когда рассматривалось возможное решение. Например, если в кроватке было слово ВЛАЖНЕЕ (По-немецки «погода»), и возможная расшифровка до того, как были обнаружены настройки коммутационной панели, была ТЮВЕР, легко увидеть, что Т с W находятся партнеры Stecker.[116] Эти примеры, хотя и иллюстрируют принципы, значительно упрощают задачи криптоаналитиков.

Плодотворным источником шпаргалок было повторное шифрование сообщений, которые ранее были расшифрованы либо с помощью ручного шифра нижнего уровня, либо из другой сети Enigma.[117] Это называлось целовать особенно это произошло с немецкими военно-морскими сообщениями, отправленными в верфь шифр и повторил дословно в шифре Enigma. Один немецкий агент в Великобритании, Натали Сергеев, кодовое имя Сокровище, который был повернулся работать на союзников, была очень многословна в своих посланиях в Германию, которые затем были повторно переданы по Абвер Сеть Enigma. Она продолжала идти MI5 потому что это давало длинные шпаргалки, а не из-за ее полезности в качестве агента для передачи неверной информации Абвер.[118]

Иногда, когда возникала особенно острая необходимость в разгадывании ключей немецкой морской энигмы, например, когда Арктический конвой собирался уходить, мины будут заложены РАФ в определенной позиции, чья привязка к сетке в немецкой военно-морской системе не содержала ни одного слова (например, sechs или же зибен), для которых иногда использовались сокращения или альтернативы.[119] Предупреждающее сообщение о минах и затем сообщение "все очищено" будут передаваться с использованием верфь шифр и Подводная лодка Сеть Enigma. Этот процесс посадка детская кроватка называлась садоводство.[120]

Несмотря на то что cillies на самом деле не детские кроватки, болтовня ясно, что операторы Enigma баловались между собой, часто давая ключ к разгадке, что они могут генерировать.[121]

Когда захваченные немецкие операторы Enigma показали, что им было приказано шифровать числа, записывая их по буквам, а не используя верхний ряд клавиатуры, Алан Тьюринг просмотрел расшифрованные сообщения и определил, что слово Eins («один») встречается в 90% сообщений.[нужна цитата ] Тьюринг автоматизировал процесс кроватки, создав Каталог Eins, который предполагал, что Eins был закодирован во всех позициях открытого текста. В каталог включены все возможные положения ротора для EINS с тем днем порядок колес и коммутационные панели.[122]

Британский бомба

Британская бомба была электромеханическим устройством, разработанным Аланом Тьюрингом вскоре после того, как он прибыл в Блетчли-парк в сентябре 1939 года. Гарольд "Док" Кин из Британская компания по производству табуляторов (BTM) в Letchworth (35 км (22 миль) от Блетчли) был инженером, который превратил идеи Тьюринга в рабочую машину под кодовым названием CANTAB.[123] Спецификация Тьюринга развила идеи поляков. Bomba kryptologiczna но был разработан для гораздо более общего дешифрования на основе шпаргалки.

Бомба помогла идентифицировать порядок колес, начальное положение сердечников ротора и партнер Stecker указанного письма. Это было достигнуто путем изучения всех 17 576 возможных положений скремблера для набора заказы на колеса по сравнению шпаргалки и зашифрованного текста, чтобы исключить возможности, которые противоречил известные характеристики Enigma. По словам Гордона Велчмана, «задача бомбы состояла в том, чтобы просто уменьшить допущения порядок колес и позиции скремблера, требующие «дальнейшего анализа» до приемлемого количества ».[107]

Съемные барабаны на передней части бомбы были подключены идентично соединениям, выполненным различными роторами Enigma. В отличие от них, однако, входные и выходные контакты для левой и правой сторон были отдельными, создавая 104 контакта между каждым барабаном и остальной частью машины.[124] Это позволило подключить набор скремблеров. последовательно с помощью 26-жильного кабеля. Электрические соединения между проводкой вращающихся барабанов и задней коммутационной панелью осуществлялись с помощью металлических щеток. Когда бомба обнаруживала положение скремблера без каких-либо противоречий, она останавливалась, и оператор фиксировал позицию перед ее перезапуском.

Хотя Велчману было поручено изучить трафик Enigma позывные и дискриминанты, он знал от Тьюринга о конструкции бомбы и в начале 1940 года, еще до того, как была доставлена первая опытная бомба, он показал ему идею повышения ее эффективности.[125] Он использовал взаимность в соединениях коммутационной панели, чтобы значительно сократить количество настроек скремблера, которые необходимо было рассмотреть в дальнейшем. Это стало известно как диагональная доска и впоследствии с большим успехом использовался во всех бомбах.[21][126]

Криптоаналитик подготовит кроватку для сравнения с зашифрованным текстом. Это была сложная и изощренная задача, над которой позже американцы справились. Как и детская кроватка, необходимо решить, какой из множества возможных заказы на колеса можно было опустить, пришлось сделать. Тьюринга Банбуризм был использован в создании этой крупной экономики. Затем криптоаналитик компилирует меню в котором указаны соединения кабелей коммутационных панелей на задней панели устройства, и конкретная буква, партнер Stecker искали. Меню отражало отношения между буквами шпаргалки и зашифрованным текстом. Некоторые из этих образованных петель (или закрытие как называл их Тьюринг) аналогично циклы которую использовали поляки.

Взаимный характер коммутационной панели означал, что ни одна буква не могла быть связана более чем с одной другой буквой. Когда возникло противоречие двух разных букв, очевидно, партнеры Stecker с буквой в меню бомба обнаружит это и двинется дальше. Однако, если это произошло с буквой, которая не была частью меню, могла произойти ложная остановка. Уточняя набор остановок для дальнейшего изучения, криптоаналитик устраняет остановки, содержащие такое противоречие. Другие соединения коммутационной панели и настройки алфавитных колец будут затем отработаны до того, как будут проверены положения скремблера на возможных истинных остановках. Typex машины, которые были адаптированы для имитации Энигм. Все оставшиеся остановки будут правильно расшифровывать шпаргалку, но только истинная остановка даст правильный открытый текст всего сообщения.[127]

Чтобы не тратить скудное время бомбы на меню, которое могло привести к чрезмерному количеству ложных остановок, Тьюринг провел длительный вероятностный анализ (без каких-либо электронных средств) расчетного количества остановок на роторный порядок. В качестве стандартной практики было принято использовать только меню, которые, по расчетам, производили не более четырех ступеней за порядок колес. Это позволяло использовать кроватку из 8 букв для меню с 3 закрытием, кроватку из 11 букв для меню с 2 закрытием и кроватку из 14 букв для меню только с одним закрытием. Если не было закрытия, в кроватке требовалось не менее 16 букв.[127] Однако чем длиннее кроватка, тем больше вероятность того, что оборот среднего ротора.

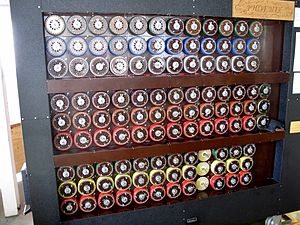

Серийный образец 3-роторной бомбы содержал 36 скремблеров, расположенных в трех рядах по двенадцать. Каждый банк использовался для разных порядок колес установив его с барабанами, соответствующими тестируемым роторам Enigma. Первая бомба была названа Победа и был доставлен в Блетчли-парк 18 марта 1940 года. Следующая доска с диагональной доской была доставлена 8 августа 1940 года. паук бомба и был назван Agnus Dei который вскоре стал Агнес а потом Эгги. Производство британских бомб поначалу шло относительно медленно: в июне 1941 года использовалось всего пять бомб, 15 к концу года.[128] 30 к сентябрю 1942 г., 49 к январю 1943 г.[129] но в итоге 210 по окончании войны.

Усовершенствование, которое было разработано для использования в сообщениях из тех сетей, в которых не разрешалась панель расширения (Stecker) соединение соседних букв, было Последовательный нокаут Стекера. Это было приспособлено к 40 бомбам и позволило значительно сократить количество ложных остановок.[130]

Первоначально бомбы эксплуатировались бывшими военнослужащими БТМ, но уже в марте 1941 г. первый отряд военнослужащих Женская королевская военно-морская служба (известный как Крапивница) прибыл в Блетчли-парк, чтобы стать операторами бомб. К 1945 году бомбы эксплуатировали около 2000 Ренов.[131] Из-за риска бомбардировки относительно немного бомб было обнаружено в Блетчли-парке. Две самые большие станции находились в Исткот (около 110 бомб и 800 крапивов) и Stanmore (около 50 бомб и 500 крапивов). Были также заброшенные станции в Уэйвендоне, Адстоке и Гейхерсте. Связь с Блетчли-парком осуществлялась телетайп ссылки.

Когда ВМС Германии начали использовать 4-роторные Энигмы, в Лечворте было произведено около шестидесяти 4-роторных бомб, некоторые с помощью Главное почтовое отделение.[132] В NCR -изготовленный 4-роторные бомбы ВМС США были, однако, очень быстрыми и наиболее успешными. Они широко использовались Блетчли-парком по каналам телетайпа (с использованием Комбинированная шифровальная машина ) к ОП-20-Г[133] как для 3-роторных, так и для 4-роторных работ.[134]

Люфтваффе Enigma

Хотя немецкая армия, СС, полиция и железная дорога использовали Enigma с аналогичными процедурами, это был Люфтваффе (Военно-воздушные силы), которые были первым и наиболее плодотворным источником Ультра-разведки во время войны. Сообщения были расшифрованы в Хижина 6 в Блетчли-парке и превратились в отчеты разведки в Хижина 3.[135] Сеть под кодовым названием «Красный» в Блетчли-парке регулярно и быстро взламывалась с 22 мая 1940 года до конца боевых действий. Действительно, секция ВВС Хижины 3 ожидала, что новые дневные настройки Энигмы будут установлены в Хижине 6 ко времени завтрака. Относительная простота решения настроек этой сети была результатом множества шпаргалок и частых немецких операционных ошибок.[136] Шеф люфтваффе Герман Геринг было известно, что он использовал его для тривиальной связи, в том числе для информирования командиров эскадрильи, чтобы убедиться, что пилоты, которых он собирался украшать, были должным образом обезврежены. Такие сообщения стали известны персоналу Блетчли-парка как «шутки Геринга».[нужна цитата ]

Абвер Enigma

Последним крупным криптоаналитическим успехом Дилли Нокса перед его безвременной кончиной в феврале 1943 г. было решение в 1941 г. Абвер Enigma. Перехваты трафика, которые имели последовательность из 8 букв перед обычными группами из 5 букв, привели к подозрению, что использовалась 4-роторная машина.[137] Правильно было сделано предположение, что индикатор представляет собой дважды зашифрованный четырехбуквенный ключ сообщения. Сама машина была похожа на Модель G Enigma, с тремя обычными роторами, хотя на нем не было платы подключения. Принципиальным отличием от модели G было то, что она была оснащена отражателем, который выдвигался шаговым механизмом после того, как он был вручную установлен в исходное положение (во всех других вариантах отражатель был фиксированным). Разрешен сбор набора ключей зашифрованных сообщений на определенный день циклы (или же коробки как называл их Нокс) собирать аналогично тому методу, который использовали поляки в 1930-х годах.[138]

Нокс смог получить, используя свой застегивать процедура,[34] часть проводки ротора, который в тот день был загружен в быстром положении. Постепенно ему удалось вывести проводку всех трех роторов. Как только это было сделано, он смог разработать проводку рефлектора.[138] Получение настройки индикатора для этого дня было выполнено с использованием трудоемкой методики Knox. роддинг процедура.[35] Это потребовало большого количества проб и ошибок, воображения и навыков разгадывания кроссвордов, но помогло cillies.

В Абвер был интеллект и контрразведка служба немецкого верховного командования. Шпионы, которых он размещал во вражеских странах, использовали шифр более низкого уровня (который был взломан Оливер Стрейчи секцию в Блетчли-парке) за свои передачи. Однако сообщения часто затем повторно передавались дословно на Абвера внутренние сети Enigma, которые предоставили наилучшую возможную базу для расшифровки настроек индикатора того дня. Перехват и анализ Абвер передачи привели к замечательному положению дел, которое позволило MI5 дать категорические заверения в том, что все немецкие шпионы в Великобритании находятся под контролем как двойные агенты работая на союзников под Двойная крестовая система.[118]

Загадка немецкой армии

Летом 1940 г. после Франко-германское перемирие, большая часть трафика Army Enigma передвигалась по наземным линиям связи, а не по радио, поэтому Блетчли-парк был недоступен. Воздух Битва за Британию имел решающее значение, поэтому неудивительно, что сосредоточение ограниченных ресурсов происходило на Люфтваффе и Абвер трафик. Только в начале 1941 года трафик немецкой армии Enigma был прорван, и только весной 1942 года он был надежно нарушен, хотя часто и с некоторой задержкой.[139] Неясно, усложнили ли операторы Enigma немецкую армию расшифровку из-за меньшего количества ошибок.[140]

Немецкий флот использовал Enigma так же, как немецкая армия и авиация, до 1 мая 1937 года, когда они перешли на существенно другую систему. В нем использовался тот же вид настроек, но, что важно, он включал заземляющий ключ на период двух, а иногда и трех дней. Настройка сообщения была скрыта в индикаторе путем выбора триграммы из книги ( Kenngruppenbuch, или K-Book) и выполняя на нем замену биграммы.[141] Это победило поляков, хотя они подозревали какую-то подмену биграмм.

Порядок действий оператора морской отправки был следующим. Сначала они выбрали триграмму из K-Book, скажем, YLA. Затем они просмотрели соответствующие столбцы K-Book и выбрали другую триграмму, скажем YVT, и написали ее в полях вверху формы сообщения:

| . | Y | V | Т |

| Y | L | А | . |

Затем они заполнили «точки» любыми буквами, говоря:

| Q | Y | V | Т |

| Y | L | А | грамм |

Наконец, они просмотрели вертикальные пары букв в таблицах биграмм.

и записал результирующие пары, UB, LK, RS и PW, которые были переданы как две четырехбуквенные группы в начале и в конце зашифрованного сообщения. Принимающий оператор выполнил обратную процедуру, чтобы получить ключ сообщения для настройки своих роторов Enigma.

Как и эти Кригсмарине Поскольку процедуры были намного более безопасными, чем в немецкой армии и военно-воздушных силах, германский флот Enigma представил еще три винта (VI, VII и VIII) в начале 1940 года.[142] Выбор трех роторов из восьми означал, что всего было 336 возможных перестановок роторов и их положений.

Алан Тьюринг решил взять на себя ответственность за немецкую военно-морскую Enigma, потому что «никто больше ничего не делал с этим, и я мог получить это себе».[143] Он установил Хижина 8 с Питер Твинн и две «девушки».[144] Тьюринг использовал индикаторы и настройки сообщений для трафика с 1 по 8 мая 1937 года, которые разработали поляки, а также некоторые очень элегантные выводы для диагностики всей системы индикаторов. После того, как сообщения были расшифрованы, они были переведены для передачи в Адмиралтейство в Хижине 4.

Первый перерыв в движении военного времени произошел в декабре 1939 года на сигналы, которые были перехвачены в ноябре 1938 года, когда использовались только три винта и шесть выводов коммутационной панели.[145] В нем использовались детские кроватки «Сорок слюнявых».

Пленный немец Funkmaat («радист») по имени Мейер сообщил, что цифры теперь записываются как слова. EINS, что по-немецки означает «один», присутствовал примерно в 90% подлинных сообщений ВМФ Германии. Был составлен каталог EINS, состоящий из шифрования EINS для всех 105 456 настроек ротора.[146] Они сравнивались с зашифрованным текстом, и когда совпадения были найдены, около четверти из них дали правильный открытый текст. Позже этот процесс был автоматизирован в разделе мистера Фриборна с помощью Оборудование холлерита. Когда был известен основной ключ, эта процедура EINS могла дать три биграммы для таблиц, которые затем постепенно собирались.[145]

Дальнейший прогресс потребовал дополнительной информации от немецких пользователей Enigma. Это было достигнуто за счет ряда щипки, захват частей Enigma и кодовых книг. Первый из них произошел 12 февраля 1940 г., когда роторы VI и VII, электрическая проводка которых в то время была неизвестна, были захвачены из Немецкая подводная лодкаU-33, тральщиком HMSGleaner.

26 апреля 1940 года немецкий патрульный катер, направлявшийся в Нарвик, VP2623, замаскированный под голландский траулер по имени Polares, был захвачен HMSГрифон. Это дало руководство по эксплуатации, таблицы кодов и записи некоторых передач, которые обеспечили полные шпаргалки. Это подтвердило, что выводы Тьюринга о процессе триграммы / биграммы были правильными и позволили сломать в общей сложности шестидневные сообщения, в последнем из которых использовалась первая из бомб.[145] Однако многочисленные возможные последовательности ротора вместе с нехваткой пригодных для использования шпаргалок сделали методы, используемые против сообщений Энигмы армии и ВВС, очень ограниченными по отношению к сообщениям ВМФ.

В конце 1939 года Тьюринг расширил часовой метод изобретен польским криптоаналитиком Ежи Ружицкий. Метод Тьюринга стал известен как "Банбуризм Тьюринг сказал, что на этом этапе «я не был уверен, что это сработает на практике, и не был уверен, пока несколько дней не сломались».[147] Banburismus использовал большие карточки, напечатанные в Banbury (отсюда и название Banburismus), чтобы обнаружить корреляции, и систему статистической оценки для определения вероятных порядков ротора (Walzenlage) на бомбы. Такая практика позволяла сэкономить мало времени и позволяла атаковать больше сообщений. На практике 336 возможных порядков ротора можно было сократить до 18, которые будут использоваться на бомбах.[148] Знание биграмм было необходимо для Banburismus, и создание таблиц заняло много времени. Отсутствие видимого прогресса привело к Фрэнк Берч, начальник Военно-морского отдела, написать 21 августа 1940 г. Эдвард Трэвис, Заместитель директора Bletchley Park:

«Меня беспокоит Naval Enigma. Я беспокоился давно, но не любил говорить об этом ... Тьюринг и Твинн похожи на людей, ожидающих чуда, не верящих в чудеса ...»[149]

Были разработаны схемы для захвата материалов Enigma, в том числе в сентябре 1940 г. Операция безжалостная капитан-лейтенант Ян Флеминг (автор Джеймс Бонд романы). Когда это было отменено, Берч сказал Флемингу, что «Тьюринг и Твинн пришли ко мне, как гробовщики, обманувшие красивый труп ...»[150]

Произошел крупный прогресс Операция Клеймор, а коммандос рейд на Лофотенские острова 4 марта 1941 г. вооруженный траулер Кребс был захвачен, включая полные ключи Enigma за февраль, но без таблиц биграмм или K-book. Однако материала было достаточно, чтобы реконструировать таблицы биграмм с помощью «EINS-ing», и к концу марта они были почти завершены.[151]

Тогда банбуризмус стал чрезвычайно полезным. Хижина № 8 была расширена и переведена на круглосуточную работу, оборудована детская кроватка. История Banburismus в течение следующих двух лет была рассказом об улучшении методов, о борьбе за получение достаточного количества персонала и о неуклонном росте относительной и абсолютной важности приманки, поскольку увеличивающееся количество бомб ускоряло работу колыбелей.[152] В этот период ценными были и другие "щипки", например, Немецкие метеорологические корабли München и Лауэнбург и подводные лодки U-110 и U-559.

Несмотря на внедрение 4-винтовой Enigma для подводных лодок Atlantic, анализ трафика, зашифрованного с помощью 3-винтовой Enigma, оказался очень ценным для военно-морских сил союзников. Banburismus использовался до июля 1943 года, когда стало более эффективно использовать намного больше доступных бомб.

1 февраля 1942 года сообщения Энигмы на подводные лодки Атлантики и обратно, которые Блетчли-парк называл «Акулой», стали значительно отличаться от остальной части движения, которую они назвали «Дельфин».[153]

Это произошло потому, что была введена в действие новая версия Enigma. Это было развитие 3-роторный Enigma с заменой отражателя на тонкий ротор и тонкий отражатель. В итоге появились два ротора с четвертой позицией, получившие название Beta и Gamma, и два тонких отражателя, Bruno и Caesar, которые можно было использовать в любой комбинации. Эти роторы не выдвигались ротором справа от них, как роторы с I по VIII.

Введение четвертый ротор не застала Блетчли-парк врасплох, потому что захваченные материалы, датированные январем 1941 года, упоминали его разработку как адаптацию трехроторной машины, с четвертым роторным колесом, которое было отражающим.[154] Действительно, из-за ошибок оператора уже была проработана разводка нового четвертого ротора.

Эту серьезную проблему нельзя было решить с помощью существующих методов и ресурсов по ряду причин.

- Работа над шифром Shark должна быть независимой от продолжающейся работы над сообщениями в шифре Dolphin.

- На разгадку ключей «Акула» на трехроторных бомбах потребовалось бы в 50-100 раз больше времени, чем на обычную работу ВВС или армии.

- Детские кроватки для подводных лодок в то время были очень плохими.[155]

Таким образом, казалось, что эффективные и быстрые четырехроторные бомбы - единственный путь вперед. Это была огромная проблема и доставила много хлопот. Работы над высокоскоростной машиной были начаты Винн-Вильямс из TRE в конце 1941 года и примерно девять месяцев спустя Гарольд Кин БТМ приступили к работе самостоятельно. В начале 1942 года Блетчли-Парк был далек от обладания высокоскоростной машиной любого типа.[156]

В конце концов, после длительного периода невозможности расшифровать сообщения подводных лодок, был найден источник шпаргалок. Это был Kurzsignale (короткие сигналы), код, который немецкий флот использовал для минимизации продолжительности передачи, тем самым снижая риск обнаружения высокочастотная радиопеленгация техники. Сообщения были длиной всего 22 символа и использовались для сообщения о обнаружении возможных целей союзников.[157] Копия кодовой книги была взята из U-110 9 мая 1941 года. Подобная система кодирования использовалась для сводок погоды с подводных лодок, Wetterkurzschlüssel, (Книга сокращенных кодов погоды). Копия была снята с U-559 29 или 30 октября 1942 г.[158] Эти короткие сигналы использовались для расшифровки сообщений 3-роторной Enigma, и было обнаружено, что новый ротор имеет нейтральное положение, в котором он и соответствующий ему отражатель ведут себя так же, как 3-роторный отражатель Enigma. Это позволяло расшифровать сообщения, зашифрованные в этой нейтральной позиции, с помощью трехроторной машины, а значит, и с помощью стандартной бомбы. Расшифрованные короткие сигналы послужили хорошим материалом для меню бомбы для Shark.[159] Регулярная расшифровка движения подводных лодок возобновилась в декабре 1942 года.[160]

В 1940 году Дилли Нокс хотел установить, использует ли итальянский флот до сих пор ту же систему, которую он взломал во время гражданской войны в Испании; он проинструктировал своих помощников использовать стержни, чтобы проверить, PERX (на по-итальянски значит "для" и Икс используется для обозначения пробела между словами) работал для первой части сообщения. Через три месяца успеха не было, но Мавис Рычаг, 19-летний студент обнаружил, что роддинг производит PERS для первых четырех букв одного сообщения. Затем она (вопреки приказу) попыталась выйти за рамки этого и получила ПЕРСОНАЛ (По-итальянски «личное»). Это подтвердило, что итальянцы действительно использовали те же машины и процедуры.[35]

Последующий взлом итальянских военно-морских шифров Enigma привел к значительным успехам союзников. Взлом шифра был замаскирован путем отправки самолет-разведчик к известному местонахождению военного корабля перед атакой, так что итальянцы предположили, что именно так они были обнаружены. Победа Королевского флота на Битва при мысе Матапан в марте 1941 года значительно помогли разведывательные данные Ultra, полученные по сигналам итальянской морской пехоты Enigma.

Американец бомбы

В отличие от ситуации в Блетчли-парке, у вооруженных сил США не было совместной криптоаналитической службы. До того, как США присоединились к войне, они сотрудничали с Великобританией, хотя и со значительной осторожностью со стороны Великобритании из-за чрезвычайной важности того, что Германия и ее союзники не узнали о том, что ее коды нарушаются. Несмотря на некоторое полезное сотрудничество между криптоаналитиками, их начальству потребовалось некоторое время, чтобы установить доверительные отношения, в которых британские и американские бомбы использовались для взаимной выгоды.

В феврале 1941 г. капитан Авраам Синьков и лейтенант Лео Розен армии США и лейтенанты Роберт Уикс и Прескотт Карриер из ВМС США прибыли в Блетчли-парк, принеся, среди прочего, копию `` Фиолетовая '' шифровальная машина для японской секции Блетчли-Парка в Хижина 7.[161] Все четверо вернулись в Америку через десять недель с военно-морской радиопеленгацией и множеством документов.[162] включая «бумажную Enigma».[163]

Основным ответом Америки на «Энигму» с 4 винтами была бомба ВМС США, которая производилась на гораздо менее ограниченных производственных мощностях, чем в Великобритании во время войны. Полковник Джон Тилтман, который позже стал заместителем директора в Блетчли-парке, посетил офис криптоанализа ВМС США (OP-20-G) в апреле 1942 года и признал жизненно важный интерес Америки к расшифровке движения подводных лодок. Срочная необходимость, сомнения относительно загруженности британских инженеров и медленный прогресс побудили США начать исследования конструкции бомбы для ВМФ на основе полной чертежи и электрические схемы, полученные лейтенантами ВМС США Робертом Эли и Джозефом Эксиусом в Блетчли-парке в июле 1942 года.[164][165] 3 сентября 1942 года было запрошено финансирование в размере 2 миллионов долларов на развитие флота, которое было одобрено на следующий день.

Командир Эдвард Трэвис, заместитель директора и Фрэнк Берч, Начальник Военно-морского отделения Германии совершил поездку из Блетчли-парка в Вашингтон в сентябре 1942 года. Карл Фредерик Холден, Директором военно-морских коммуникаций США, 2 октября 1942 г. они заключили соглашение Великобритания: США, которое может иметь «более веские претензии, чем БРУСА быть предшественником Соглашение UKUSA, «являясь первым соглашением» об установлении специальных Сигинт отношения между двумя странами », и« это установило образец для UKUSA, поскольку Соединенные Штаты были главным партнером в альянсе ».[166] Он установил отношения «полного сотрудничества» между Bletchley Park и OP-20-G.[167]

Было рассмотрено полностью электронное решение проблемы быстрой бомбы.[168] но отклонили по прагматическим причинам, и контракт был заключен с Национальная кассовая корпорация (NCR) в Дейтон, Огайо. Это установило Лаборатория вычислительных машин ВМС США. Инженерными разработками руководили NCR Джозеф Деш Гениальный изобретатель и инженер. Он уже работал над электронными счетными устройствами.[169]

Алан Тьюринг, который написал меморандум к OP-20-G (вероятно, в 1941 году),[170] был откомандирован в британскую объединенную штабную миссию в Вашингтоне в декабре 1942 года из-за исключительно обширных знаний о бомбах и методах их использования. Его попросили взглянуть на бомбы, которые производились NCR, и на безопасность определенного оборудования для шифрования речи, разрабатываемого Bell Labs.[171] Он посетил OP-20-G и 21 декабря отправился в NCR в Дейтоне. Он смог показать, что нет необходимости создавать 336 бомб, по одной для каждого возможного порядка ротора, используя такие методы, как Банбуризм.[172] Первоначальный заказ был уменьшен до 96 машин.

В бомбах ВМС США использовались барабаны для роторов Enigma почти так же, как и в британских бомбах, но они были намного быстрее. Первая машина была закончена и испытана 3 мая 1943 года. Вскоре эти бомбы стали более доступными, чем британские бомбы в Блетчли-парке и его окраинах, и, как следствие, они были использованы для работы в Хижине 6, а также в Хижине 8.[173] Всего было произведено 121 бомба ВМФ.[174] В своей «Криптографической истории работы над немецкой военно-морской загадкой» Александр написал следующее.

Когда американцы начали массово выпускать бомбы, происходил постоянный обмен сигналами - шпаргалки, ключи, тексты сообщений, криптографический чат и так далее. Все это происходило по кабелю, который был впервые зашифрован на объединенной англо-американской шифровальной машине, C.C.M. Большинство детских кроваток было оперативно срочно, быстрая и эффективная связь была необходима, и в этом были достигнуты высокие стандарты; аварийный сигнал приоритета, состоящий из длинной кроватки с кроваткой и текста сообщения, повторяемого в качестве защиты от коррупции, займет менее часа с момента начала записи сигнала в хижине 8 до завершения его расшифровки в соч. 20 G. В результате мы смогли использовать Op.Бомбы 20 G почти так же удобно, как если бы они были на одной из наших окраин в 20 или 30 милях от нас.[175]