Сетевой мотив - Network motif

| Сетевая наука | ||||

|---|---|---|---|---|

| Типы сетей | ||||

| Графики | ||||

| ||||

| Модели | ||||

| ||||

| ||||

| ||||

Сетевые мотивы повторяются и статистически значимый подграфы или узоры большего график. Все сети, включая биологические сети, социальные сети, технологические сети (например, компьютерные сети и электрические схемы) и многое другое могут быть представлены в виде графов, которые включают большое количество подграфов.

Сетевые мотивы - это подграфы, которые повторяются в конкретной сети или даже среди различных сетей. Каждый из этих подграфов, определяемый конкретным паттерном взаимодействий между вершинами, может отражать структуру, в которой конкретные функции выполняются эффективно. В самом деле, мотивы имеют важное значение в основном потому, что они могут отражать функциональные свойства. Недавно они привлекли большое внимание как полезная концепция для раскрытия принципов структурного проектирования сложных сетей.[1] Хотя сетевые мотивы могут обеспечить глубокое понимание функциональных возможностей сети, их обнаружение является сложной вычислительной задачей.

Определение

Позволять G = (V, E) и G ′ = (V ′, E ′) быть двумя графами. График Г' это подграф графика г (написано как G ′ ⊆ G) если V ′ ⊆ V и E ′ ⊆ E ∩ (V ′ × V ′). Если G ′ ⊆ G и Г' содержит все ребра ⟨U, v⟩ ∈ E с участием u, v ∈ V ′, тогда Г' является индуцированный подграф из г. Мы называем Г' и г изоморфный (записывается как G ′ ↔ G), если существует биекция (индивидуальная переписка) f: V ′ → V с участием ⟨U, v⟩ ∈ E ′ ⇔ ⟨f (u), f (v)⟩ ∈ E для всех u, v ∈ V ′. Отображение ж называется изоморфизмом между г и Г'.[2]

Когда G ″ ⊂ G и существует изоморфизм между подграфом Г" и график Г', это отображение представляет собой внешность из Г' в г. Количество появлений графика Г' в г называется частотой Fг из Г' в г. Граф называется повторяющийся (или частый) в г когда это частота Fг(Г') выше предварительно определенного порога или порогового значения. Мы используем термины шаблон и частый подграф в этом обзоре взаимозаменяемы. Существует ансамбль Ω (G) случайных графов, соответствующих нулевая модель связаны с г. Мы должны выбрать N случайные графы равномерно из Ω (G) и вычислить частоту для конкретного частого подграфика Г' в г. Если частота Г' в г выше средней арифметической частоты в N случайные графы ря, где 1 ≤ я ≤ N, мы называем этот повторяющийся паттерн существенный и, следовательно, лечить Г' как сетевой мотив для г. Для небольшого графика Г', сеть г, и набор рандомизированных сетей R (G) ⊆ Ω (R), где R (G) = N, то Z-оценка частоты Г' дан кем-то

где μр(Г') и σр(Г') обозначают среднее и стандартное отклонение частоты в наборе R (G)соответственно.[3][4][5][6][7][8] Чем больше Z (G ′), тем более значимым является подграф Г' как мотив. В качестве альтернативы, еще одним измерением при проверке статистических гипотез, которое можно рассматривать при обнаружении мотивов, является п-ценность, заданная как вероятность Fр(G ′) ≥ Fг(Г') (как его нулевая гипотеза), где Fр(Г') указывает частоту G 'в рандомизированной сети.[6] Подграфик с п-значение меньше порогового значения (обычно 0,01 или 0,05) будет рассматриваться как значимый образец. В п-значение частоты Г' определяется как

где N указывает количество рандомизированных сетей, я определена над ансамблем рандомизированных сетей, а дельта-функция Кронекера δ (c (i)) единица, если условие с (я) держит. Концентрация[9][10] конкретного подграфа размера n Г' в сети г относится к соотношению появления подграфа в сети к общему количеству п-размерные частоты неизоморфных подграфов, которая формулируется

где индекс я определена на множестве всех неизоморфных графов размера n. Другое статистическое измерение определено для оценки сетевых мотивов, но оно редко используется в известных алгоритмах. Это измерение введено Пикардом. и другие. в 2008 г. и использовал распределение Пуассона, а не гауссово нормальное распределение, которое неявно использовалось выше.[11]

Кроме того, были предложены три конкретных концепции частоты подграфов.[12] Как показано на рисунке, первая частотная концепция F1 учитывает все совпадения графа в исходной сети. Это определение похоже на то, что мы ввели выше. Вторая концепция F2 определяется как максимальное количество непересекающихся по ребрам экземпляров данного графа в исходной сети. И наконец, понятие частоты F3 влечет за собой совпадения с непересекающимися ребрами и узлами. Следовательно, две концепции F2 и F3 ограничивают использование элементов графа, и, как можно предположить, частота подграфа снижается за счет наложения ограничений на использование элементов сети. В результате алгоритм обнаружения сетевых мотивов пропустит больше подграфов-кандидатов, если мы будем настаивать на частотных концепциях. F2 и F3.

История

Первыми в изучении сетевых мотивов выступили Холланд и Лейнхардт.[13][14][15][16] который ввел понятие трехкомпонентной переписи сетей. Они представили методы для перечисления различных типов конфигураций подграфов и проверки того, отличаются ли подсчеты подграфов статистически от ожидаемых в случайных сетях.

Эта идея была далее обобщена в 2002 г. Ури Алон и его группа [17] когда сетевые мотивы были обнаружены в сети регуляции (транскрипции) генов бактерий Кишечная палочка а затем в большом наборе естественных сетей. С тех пор по этой теме было проведено значительное количество исследований. Некоторые из этих исследований сосредоточены на биологических приложениях, а другие - на вычислительной теории сетевых мотивов.

Биологические исследования пытаются интерпретировать мотивы, обнаруженные для биологических сетей. Например, в следующих работах,[17] сетевые мотивы, найденные в Кишечная палочка были обнаружены в сетях транскрипции других бактерий[18] а также дрожжи[19][20] и высшие организмы.[21][22][23] Отдельный набор сетевых мотивов был идентифицирован в других типах биологических сетей, таких как нейронные сети и сети взаимодействия белков.[5][24][25]

Вычислительные исследования были сосредоточены на улучшении существующих инструментов обнаружения мотивов, чтобы помочь биологическим исследованиям и позволить анализировать более крупные сети. К настоящему времени было предоставлено несколько различных алгоритмов, которые подробно описаны в следующем разделе в хронологическом порядке.

Совсем недавно был выпущен инструмент acc-MOTIF для обнаружения сетевых мотивов.[26]

Алгоритмы обнаружения мотивов

Были предложены различные решения сложной проблемы обнаружения сетевых мотивов (NM). Эти алгоритмы можно классифицировать по различным парадигмам, таким как методы точного подсчета, методы выборки, методы роста паттернов и так далее. Однако проблема обнаружения мотива состоит из двух основных этапов: во-первых, вычисление числа вхождений подграфа, а затем оценка значимости подграфа. Повторение является значительным, если обнаруживается намного больше, чем ожидалось. Грубо говоря, ожидаемое количество появлений подграфа можно определить с помощью Null-модели, которая определяется ансамблем случайных сетей с некоторыми из тех же свойств, что и исходная сеть.

До 2004 года единственным точным методом подсчета для обнаружения ЯМ был метод грубой силы, предложенный Майло. и другие.[3] Этот алгоритм оказался успешным для обнаружения небольших мотивов, но использование этого метода для поиска даже мотивов размера 5 или 6 было невозможно с вычислительной точки зрения. Следовательно, требовался новый подход к этой проблеме.

Здесь дается обзор вычислительных аспектов основных алгоритмов и обсуждаются связанные с ними преимущества и недостатки с алгоритмической точки зрения.

mfinder

Каштан и другие. опубликовано mfinder, первый инструмент для поиска мотивов, в 2004 году.[9] Он реализует два вида алгоритмов поиска мотивов: полное перечисление и первый метод выборки.

Их алгоритм обнаружения выборки был основан на выборка края по всей сети. Этот алгоритм оценивает концентрации индуцированных подграфов и может использоваться для обнаружения мотивов в направленных или неориентированных сетях. Процедура выборки алгоритма начинается с произвольного края сети, которая приводит к подграфу размера два, а затем расширяет подграф, выбирая случайное ребро, которое инцидентно текущему подграфу. После этого он продолжает выбирать случайные соседние ребра до тех пор, пока не будет получен подграф размера n. Наконец, выбранный подграф расширяется, чтобы включить все ребра, которые существуют в сети между этими n узлами. Когда в алгоритме используется метод выборки, выборка объективных выборок является наиболее важной проблемой, которую алгоритм может решить. Однако процедура отбора проб не предусматривает однородного отбора проб, поэтому Каштан и другие. предложил схему взвешивания, которая присваивает разные веса разным подграфам в сети.[9] Основополагающий принцип распределения веса основан на использовании информации вероятность выборки для каждого подграфа, т.е. вероятные подграфы получат сравнительно меньшие веса по сравнению с маловероятными подграфами; следовательно, алгоритм должен вычислять вероятность выборки каждого подграфа, который был выбран. Этот метод взвешивания помогает mfinder для беспристрастного определения концентраций на подграфе.

В расширенном, чтобы включить резкий контраст с исчерпывающим поиском, время вычисления алгоритма на удивление асимптотически не зависит от размера сети. Анализ вычислительного времени алгоритма показал, что требуется Нап) для каждого образца подграфика размера п из сети. С другой стороны, нет анализа в [9] от времени классификации выбранных подграфов, что требует решения изоморфизм графов проблема для каждого образца подграфа. Кроме того, на алгоритм накладываются дополнительные вычислительные усилия из-за вычисления веса подграфа. Но неизбежно сказать, что алгоритм может выполнять выборку одного и того же подграфа несколько раз, тратя время, не собирая никакой информации.[10] В заключение, используя преимущества выборки, алгоритм работает более эффективно, чем алгоритм исчерпывающего поиска; однако он только приблизительно определяет концентрации подграфиков. Этот алгоритм может находить мотивы размером до 6 из-за своей основной реализации, и в результате он дает наиболее значимый мотив, а не все остальные. Также необходимо отметить, что этот инструмент не имеет возможности визуального представления. Кратко показан алгоритм выборки:

| mfinder |

|---|

| Определения: Es- это набор выбранных ребер. Vs это набор всех узлов, которых касаются ребра в E. |

| В этом Vs и Es быть пустыми множествами. 1. Выберите случайное ребро е1 = (vя, vj). Обновить Es = {e1}, Vs = {vя, vj} 2. Составьте список L всех соседних ребер Es. Исключить из L все края между членами Vs. 3. Выберите случайное ребро. е = {vk, vл} от L. Обновить Es = Es ⋃ {е}, Vs = Vs ⋃ {vk, vл}. 4. Повторите шаги 2–3 до завершения п-узел подграф (до | Vs| = п). 5. Рассчитайте вероятность отбора отобранных п-узел подграф. |

FPF (Мависто)

Шрайбер и Швёббермейер [12] предложил алгоритм под названием гибкий поиск шаблонов (FPF) для извлечения частых подграфов входной сети и реализации его в системе с именем Мависто.[27] Их алгоритм использует закрытие вниз свойство, применимое к частотным концепциям F2 и F3. Свойство нисходящего закрытия утверждает, что частота для подграфов монотонно уменьшается за счет увеличения размера подграфов; однако это свойство не обязательно выполняется для концепции частоты. F1. FPF основан на узорное дерево (см. рисунок), состоящий из узлов, представляющих различные графы (или шаблоны), где родитель каждого узла является подграфом своих дочерних узлов; другими словами, соответствующий граф каждого узла дерева паттернов расширяется путем добавления нового ребра к графу его родительского узла.

Сначала алгоритм FPF перечисляет и сохраняет информацию обо всех совпадениях подграфа, расположенного в корне дерева шаблонов. Затем один за другим он строит дочерние узлы предыдущего узла в дереве шаблонов, добавляя одно ребро, поддерживаемое совпадающим ребром в целевом графе, и пытается расширить всю предыдущую информацию о совпадениях в новый подграфик (дочерний узел). На следующем этапе он решает, ниже ли частота текущего шаблона, чем предварительно определенный порог, или нет. Если он ниже и если закрытие вниз сохраняется, FPF может покинуть этот путь и не проходить дальше в этой части дерева; в результате можно избежать ненужных вычислений. Эта процедура продолжается до тех пор, пока не останется оставшегося пути для перемещения.

Преимущество алгоритма в том, что он не учитывает редко встречающиеся подграфы и пытается завершить процесс перечисления как можно скорее; поэтому он тратит время только на перспективные узлы в дереве шаблонов и отбрасывает все остальные узлы. В качестве дополнительного бонуса понятие дерева шаблонов позволяет реализовать и выполнять FPF параллельно, поскольку можно проходить каждый путь дерева шаблонов независимо. Однако FPF наиболее полезен для частотных концепций. F2 и F3, потому что закрытие вниз не применимо к F1. Тем не менее, дерево шаблонов все еще практично для F1 если алгоритм работает параллельно. Еще одно преимущество алгоритма состоит в том, что реализация этого алгоритма не имеет ограничений на размер мотива, что делает его более поддающимся усовершенствованиям. Псевдокод FPF (Mavisto) показан ниже:

| Мависто |

|---|

| Данные: График г, размер целевого шаблона т, частотная концепция F Результат: Набор р шаблонов размера т с максимальной частотой. |

| R ← φ, жМаксимум ← 0 P ←стартовый образец p1 размера 1 Mп1 ←все матчи п1 в г В то время как P ≠ φ делать пМаксимум ←выбрать все шаблоны из п с максимальным размером. P ← выбрать шаблон с максимальной частотой из пМаксимум Ε = ExtensionLoop(G, p, Mп) Для каждого шаблон p ∈ E Если F = F1 тогда f ← размер(Mп) Еще f ← Максимально независимый набор(Ж, Мп) Конец Если размер(p) = t тогда Если f = fМаксимум тогда R ← R ⋃ {p} Иначе, если f> fМаксимум тогда R ← {p}; жМаксимум ← f Конец Еще Если F = F1 или f ≥ fМаксимум тогда P ← P ⋃ {p} Конец Конец Конец Конец |

ESU (FANMOD)

Смещение выборки Каштана и другие. [9] дало большой импульс для разработки лучших алгоритмов для решения проблемы обнаружения ЯМ. Хотя Каштан и другие. попытался устранить этот недостаток с помощью схемы взвешивания, этот метод привел к нежелательным накладным расходам на время выполнения, а также к более сложной реализации. Этот инструмент является одним из самых полезных, поскольку он поддерживает визуальные параметры, а также является эффективным алгоритмом в отношении времени. Но у него есть ограничение на размер мотивов, поскольку он не позволяет искать мотивы размера 9 или выше из-за способа реализации инструмента.

Вернике [10] представил алгоритм под названием РЭНД-ЕСУ что обеспечивает значительное улучшение по сравнению с mfinder.[9] Этот алгоритм, основанный на алгоритме точного перебора ESU, был реализован как приложение под названием FANMOD.[10] РЭНД-ЕСУ представляет собой алгоритм обнаружения NM, применимый как для направленных, так и для неориентированных сетей, эффективно использует несмещенную выборку узлов по всей сети и предотвращает более чем однократный пересчет подграфов. Более того, РЭНД-ЕСУ использует новый аналитический подход под названием НЕПОСРЕДСТВЕННЫЙ для определения значимости подграфа вместо использования ансамбля случайных сетей в качестве Null-модели. В НЕПОСРЕДСТВЕННЫЙ Метод оценивает концентрацию подграфов без явного создания случайных сетей.[10] Эмпирически метод DIRECT более эффективен по сравнению со случайным сетевым ансамблем в случае подграфов с очень низкой концентрацией; однако классическая Null-модель быстрее, чем НЕПОСРЕДСТВЕННЫЙ метод для высококонцентрированных подграфов.[3][10] Далее мы детализируем ESU алгоритм, а затем мы покажем, как этот точный алгоритм можно эффективно модифицировать, чтобы РЭНД-ЕСУ который оценивает концентрации подграфов.

Алгоритмы ESU и РЭНД-ЕСУ довольно просты и, следовательно, их легко реализовать. ESU сначала находит набор всех индуцированных подграфов размера k, позволять Sk быть этим набором. ESU может быть реализована как рекурсивная функция; выполнение этой функции может быть отображено в виде древовидной структуры глубины k, называемый ESU-Tree (см. рисунок). Каждый из узлов ESU-Tree указывает состояние рекурсивной функции, которая влечет за собой два последовательных набора SUB и EXT. SUB относится к узлам в целевой сети, которые являются смежными и образуют частичный подграф размера | SUB | ≤ k. Если | SUB | = k, алгоритм нашел индуцированный полный подграф, поэтому Sk = ПОД Sk. Однако если | SUB |

Порядок реализации РЭНД-ЕСУ довольно проста и является одним из основных преимуществ FANMOD. Можно изменить ESU алгоритм для исследования только части листьев ESU-Tree путем применения значения вероятности 0 ≤ pd ≤ 1 для каждого уровня ESU-Tree и обязать ESU пройти каждый дочерний узел узла на уровне г-1 с вероятностью пd. Этот новый алгоритм называется РЭНД-ЕСУ. Очевидно, когда пd = 1 для всех уровней, РЭНД-ЕСУ действует как ESU. Для пd = 0 алгоритм ничего не находит. Обратите внимание, что эта процедура гарантирует, что шансы посетить каждый лист ESU-Tree одинаковы, в результате беспристрастный выборка подграфов по сети. Вероятность посещения каждого листа равна ∏dпd и это идентично для всех листьев ESU-Tree; следовательно, этот метод гарантирует беспристрастную выборку подграфов из сети. Тем не менее, определение стоимости пd для 1 ≤ d ≤ к - это еще одна проблема, которую эксперт должен определить вручную, чтобы получить точные результаты подграфиков концентраций.[8] Хотя на этот счет нет четких предписаний, Вернике дает некоторые общие наблюдения, которые могут помочь в определении значений p_d. В итоге, РЭНД-ЕСУ - это очень быстрый алгоритм обнаружения ЯМ в случае индуцированных подграфов, поддерживающих метод несмещенной выборки. Хотя, главное ESU алгоритм и поэтому FANMOD инструмент известен для обнаружения индуцированных подграфов, есть тривиальная модификация для ESU что позволяет также находить неиндуцированные подграфы. Псевдокод ESU (FANMOD) показано ниже:

| Перечень ESU (FANMOD) |

|---|

| EnumerateSubgraphs (G, k) Вход: График G = (V, E) и целое число 1 ≤ k ≤ | V |. Вывод: Все размеры-k подграфы в г. для каждого вершина v ∈ V делать VExtension ← {u ∈ N ({v}) | u> v} вызов ExtendSubgraph({v}, VExtension, v) конец |

| ExtendSubgraph (VSubgraph, VExtension, v) если | VSПодграф | = k тогда вывод G [VSubgraph] и вернуть в то время как VExtension ≠ ∅ делать Удалить произвольно выбранную вершину ш от VExtension VExtension ′ ← VExtension ∪ {u ∈ Nисключая(w, VS подграф) | u> v} вызов ExtendSubgraph(VS подграф ∪ {w}, VExtension ′, v) вернуть |

NeMoFinder

Чен и другие. [30] представил новый алгоритм обнаружения ЯМ, названный NeMoFinder, который адаптирует идею в ВРАЩЕНИЕ [31] для извлечения часто встречающихся деревьев и после этого разворачивает их в неизоморфные графы.[8] NeMoFinder использует частые деревья размера n для разделения входной сети на коллекцию размеромп графов, затем нахождение частых подграфов размера n путем расширения часто встречающихся деревьев край за ребром до получения полного размера -п график Kп. Алгоритм находит NM в неориентированных сетях и не ограничивается извлечением только индуцированных подграфов. Более того, NeMoFinder представляет собой алгоритм точного подсчета и не основан на методе выборки. Как Чен и другие. Запрос, NeMoFinder применимо для обнаружения относительно больших ЯМ, например, для обнаружения ЯМ размером до -12 из всего С. cerevisiae (дрожжевой) сеть PPI, как утверждали авторы.[32]

NeMoFinder состоит из трех основных шагов.Во-первых, найти частый размер-п деревья, затем с помощью повторяющихся деревьев размера n разделить всю сеть на набор размеромп графы, наконец, выполнение операций соединения подграфов, чтобы найти частые подграфы размера n.[30] На первом этапе алгоритм обнаруживает все неизоморфные размерныеп деревья и отображения из дерева в сеть. На втором этапе диапазоны этих отображений используются для разделения сети на графы размера n. До этого шага нет различий между NeMoFinder и точный метод подсчета. Однако большая часть неизоморфных графов размера n все еще остается. NeMoFinder использует эвристику для перечисления недревесных графов размера n на основе информации, полученной на предыдущих шагах. Основное преимущество алгоритма заключается в третьем шаге, который генерирует подграфы-кандидаты из ранее пронумерованных подграфов. Это поколение нового размера-п подграфы выполняются путем объединения каждого предыдущего подграфа с производными подграфами от самого себя, называемого подграфы кузена. Эти новые подграфы содержат одно дополнительное ребро по сравнению с предыдущими подграфами. Тем не менее, существуют некоторые проблемы при создании новых подграфов: не существует четкого метода получения родственников из графа, соединение подграфа с его кузенами приводит к избыточности при генерации определенного подграфа более одного раза, а определение кузенов является выполняется каноническим представлением матрицы смежности, которая не закрывается при операции соединения. NeMoFinder представляет собой эффективный алгоритм поиска сетевых мотивов для мотивов размером до 12 только для сетей белок-белковых взаимодействий, которые представлены в виде неориентированных графов. И он не может работать в направленных сетях, которые так важны в области сложных и биологических сетей. Псевдокод NeMoFinder показано ниже:

| NeMoFinder |

|---|

| Вход: г - сеть PPI; N - Количество рандомизированных сетей; K - Максимальный размер сетевого мотива; F - Частотный порог; S - Порог уникальности; Вывод: U - Повторяющийся и уникальный набор сетевых мотивов; D ← ∅; для размер мотива k от 3 к K делать Т ← FindRepeatedTrees(k); GDk ← GraphPartition(G, T) D ← D ∪ T; D ′ ← T; я ← k; в то время как D ′ ≠ ∅ и я ≤ к × (к - 1) / 2 делать D ′ ← FindRepeatedGraphs(дитя'); D ← D ∪ D ′; я ← я + 1; конец пока конец для для счетчик я от 1 к N делать гранд ← RandomizedNetworkGeneration(); для каждого g ∈ D делать GetRandFrequency(г, гранд); конец для конец для U ← ∅; для каждого g ∈ D делать s ← GetUniqunessValue(г); если s ≥ S тогда U ← U ∪ {g}; конец, если конец для вернуть U; |

Грохов – Келлис

Грохов и Келлис [33] предложил точный алгоритм для перечисления появлений подграфов. Алгоритм основан на мотивированный подход, который означает, что частота данного подграфа, называемая график запросов, исчерпывающе определяется путем поиска всех возможных отображений из графа запросов в более крупную сеть. Утверждается [33] это мотивированный метод по сравнению с сетецентрический методы имеют ряд полезных свойств. Прежде всего, это позволяет избежать повышенной сложности перебора подграфов. Кроме того, использование сопоставления вместо перечисления позволяет улучшить тест на изоморфизм. Чтобы улучшить производительность алгоритма, поскольку это неэффективный алгоритм точного перебора, авторы ввели быстрый метод, который называется условия нарушения симметрии. Во время простых тестов на изоморфизм подграфа подграф может быть отображен на один и тот же подграф графа запроса несколько раз. В алгоритме Грохов-Келлиса (GK) нарушение симметрии используется для предотвращения таких множественных отображений. Здесь мы вводим алгоритм GK и условие нарушения симметрии, которое устраняет избыточные тесты на изоморфизм.

Алгоритм GK обнаруживает весь набор отображений данного графа запроса в сеть за два основных шага. Он начинается с вычисления условий нарушения симметрии графа запроса. Затем с помощью метода ветвей и границ алгоритм пытается найти все возможные отображения из графа запроса в сеть, которая удовлетворяет связанным условиям нарушения симметрии. Пример использования условий нарушения симметрии в алгоритме GK показан на рисунке.

Как упоминалось выше, метод нарушения симметрии - это простой механизм, который не позволяет тратить время на поиск подграфа более одного раза из-за его симметрии.[33][34] Обратите внимание, что для вычисления условий нарушения симметрии требуется найти все автоморфизмы заданного графа запросов. Несмотря на то, что не существует эффективного (или полиномиального по времени) алгоритма для проблемы автоморфизма графа, эта проблема может быть эффективно решена на практике с помощью инструментов Маккея.[28][29] Как утверждается, использование условий нарушения симметрии при обнаружении ЯМ позволяет значительно сэкономить время работы. Более того, это можно сделать из результатов [33][34] что использование условий нарушения симметрии приводит к высокой эффективности, особенно для направленных сетей по сравнению с неориентированными сетями. Условия нарушения симметрии, используемые в алгоритме GK, аналогичны ограничению, которое ESU алгоритм применяется к меткам в наборах EXT и SUB. В заключение, алгоритм GK вычисляет точное количество появлений заданного графа запроса в большой сложной сети, а использование условий нарушения симметрии улучшает производительность алгоритма. Кроме того, алгоритм GK является одним из известных алгоритмов, не имеющих ограничений по размеру мотива в реализации, и потенциально он может находить мотивы любого размера.

Цветовое кодирование

Большинство алгоритмов в области обнаружения ЯМ используются для поиска индуцированных подграфов сети. В 2008 году Нога Алон и другие. [35] представил подход для поиска неиндуцированных подграфов. Их методика работает в ненаправленных сетях, таких как PPI. Кроме того, он считает неиндуцированные деревья и подграфы с ограниченной шириной дерева. Этот метод применяется для подграфов размером до 10.

Этот алгоритм подсчитывает количество неиндуцированных вхождений дерева Т с участием к = O (журнал) вершины в сети г с участием п вершины следующим образом:

- Цветовая кодировка. Раскрасьте каждую вершину входной сети G независимо и равномерно случайным образом одним из k цвета.

- Подсчет. Примените процедуру динамического программирования, чтобы подсчитать количество неиндуцированных появлений Т в котором каждая вершина имеет уникальный цвет. Подробнее об этом шаге см.[35]

- Повторите два вышеуказанных шага О (еk) раз и сложите количество вхождений Т чтобы оценить количество его вхождений в г.

Поскольку доступные сети PPI далеки от завершения и отсутствия ошибок, этот подход подходит для обнаружения NM для таких сетей. Поскольку алгоритм Грохоу – Келлиса и этот являются популярными для неиндуцированных подграфов, стоит упомянуть, что алгоритм, представленный Алоном и другие. занимает меньше времени, чем алгоритм Грохова – Келлиса.[35]

MODA

Омиди и другие. [36] представил новый алгоритм обнаружения мотивов под названием MODA который применим для индуцированного и неиндуцированного обнаружения ЯМ в ненаправленных сетях. Он основан на подходе, ориентированном на мотив, который обсуждается в разделе, посвященном алгоритму Грохова – Келлиса. Очень важно различать алгоритмы, ориентированные на мотивы, такие как MODA и алгоритм GK, из-за их способности работать как алгоритмы поиска запросов. Эта функция позволяет таким алгоритмам находить отдельный запрос мотива или небольшое количество запросов мотива (не все возможные подграфы заданного размера) с большими размерами. Поскольку количество возможных неизоморфных подграфов экспоненциально увеличивается с размером подграфа, для мотивов большого размера (даже больше 10) сетецентрические алгоритмы, ищущие все возможные подграфы, сталкиваются с проблемой. Хотя алгоритмы, ориентированные на мотивы, также имеют проблемы с обнаружением всех возможных подграфов большого размера, их способность находить небольшое количество из них иногда является важным свойством.

Используя иерархическую структуру, называемую дерево расширения, то MODA алгоритм может извлекать НМ заданного размера систематически и аналогично FPF это позволяет избежать перечисления бесперспективных подграфов; MODA принимает во внимание потенциальные запросы (или возможные подграфы), которые могут привести к частым подграфам. Несмотря на то, что MODA напоминает FPF при использовании древовидной структуры дерево расширения применимо только для вычисления концепции частоты F1. Как мы обсудим далее, преимущество этого алгоритма состоит в том, что он не выполняет проверку изоморфизма подграфа для не дерево графики запросов. Кроме того, он использует метод выборки, чтобы ускорить время работы алгоритма.

Вот основная идея: с помощью простого критерия можно обобщить отображение графа размера k в сеть на его суперграфы того же размера. Например, предположим, что есть отображение f (G) графика г с участием k узлов в сеть, и у нас есть граф того же размера Г' с еще одним краем & язык, v⟩; жг составят карту Г' в сеть, если есть ребро ⟨Fг(u), fг(v)⟩ в сети. В результате мы можем использовать набор отображений графа для определения частот его суперграфов того же порядка просто в О (1) время без проведения проверки изоморфизма подграфов. Алгоритм изобретательно начинается с минимально связанных графов запросов размера k и находит их отображения в сети через изоморфизм подграфов. После этого, с сохранением размера графа, он расширяет ранее рассмотренные графы запросов по ребру и вычисляет частоту этих расширенных графов, как упомянуто выше. Процесс расширения продолжается до достижения полного графика Kk (полностью связан с к (к-1)⁄2 край).

Как обсуждалось выше, алгоритм начинается с вычисления частот поддеревьев в сети, а затем расширяет поддеревья по краям. Один из способов реализации этой идеи - это дерево расширения. Тk для каждого k. На рисунке показано дерево расширения для подграфов размера 4. Тk организует текущий процесс и предоставляет иерархические графики запросов. Строго говоря, дерево расширения Тk просто ориентированный ациклический граф или DAG с корневым номером k указывающий размер графа, существующего в дереве расширения, и каждый из его других узлов, содержащих матрицу смежности отдельного k-размер графа запроса. Узлы на первом уровне Тk все разные k-размерные деревья и обходом Тk подробные графы запросов расширяются по одному ребру на каждом уровне. Граф запроса в узле - это подграф графа запроса в дочернем узле с одной разностью ребер. Самый длинный путь в Тk состоит из (k2-3к + 4) / 2 рёбер и - это путь от корня до листового узла, содержащего полный граф. Создание деревьев расширения может быть выполнено с помощью простой процедуры, описанной в.[36]

MODA пересекает Тk и когда он извлекает деревья запросов из первого уровня Тk он вычисляет их наборы отображений и сохраняет эти отображения для следующего шага. Для недревесных запросов из Тk, алгоритм извлекает отображения, связанные с родительским узлом в Тk и определяет, какое из этих отображений может поддерживать текущие графы запросов. Процесс будет продолжаться до тех пор, пока алгоритм не получит полный граф запроса. Отображения дерева запросов извлекаются с использованием алгоритма Грохоу – Келлиса. Для вычисления частоты недревесных графов запросов алгоритм использует простую процедуру, которая требует О (1) шаги. К тому же, MODA использует метод выборки, при котором выборка каждого узла в сети линейно пропорциональна степени узла, распределение вероятностей в точности аналогично хорошо известной модели предпочтительного присоединения Барабаши-Альберта в области сложных сетей.[37] Этот подход генерирует приближения; однако результаты практически стабильны в различных исполнениях, поскольку подграфы объединяются вокруг узлов с высокой связью.[38] Псевдокод MODA показано ниже:

| MODA |

|---|

| Вход: г: Входной график, k: размер подграфика, Δ: пороговое значение Вывод: Список часто встречающихся подграфов: список всех частых k-размер подграфов Заметка: Fг: набор отображений из г во входном графе г принести Тk делать G ′ = Get-Next-BFS(Тk) // Г' это граф запросов если | E (G ′) | = (к - 1) вызов Картографический модуль(G ′, G) еще вызов Перечислительный модуль(G ′, G, Tk) конец, если спасти F2 если | Fг| > Δ тогда Добавить Г' в список частых подграфов конец, если До тех пор | E (G ') | = (к - 1) / 2 вернуть Список часто встречающихся подграфов |

Кавош

Недавно представленный алгоритм под названием Кавош [39] направлен на улучшение использования основной памяти. Кавош может использоваться для обнаружения ЯМ как в направленных, так и в ненаправленных сетях. Основная идея перечисления аналогична GK и MODA алгоритмы, которые сначала находят все k-размер подграфов, в которых участвовал конкретный узел, затем удалите узел и затем повторите этот процесс для остальных узлов.[39]

Для подсчета подграфиков размера k которые включают в себя конкретный узел, деревья с максимальной глубиной k, укорененные в этом узле и основанные на отношении соседства, строятся неявно. Потомки каждого узла включают как входящие, так и исходящие смежные узлы. Для спуска по дереву на каждом уровне выбирается дочерний элемент с ограничением, что конкретный дочерний элемент может быть включен только в том случае, если он не был включен ни на одном из более высоких уровней. После спуска на самый нижний возможный уровень дерево снова поднимается, и процесс повторяется с условием, что узлы, посещенные на более ранних путях потомка, теперь считаются непосещенными узлами. Последнее ограничение при построении деревьев состоит в том, что все дочерние элементы в конкретном дереве должны иметь числовые метки, превышающие метку корня дерева. Ограничения на ярлыки детей аналогичны условиям, которые GK и ESU использование алгоритма, чтобы избежать переучета подграфов.

Протокол для извлечения подграфов использует составы целых чисел. Для извлечения подграфов размера k, все возможные композиции целого числа к-1 должны быть рассмотрены. Составы к-1 состоят из всех возможных способов выражения к-1 как сумма положительных целых чисел. Суммирования, в которых порядок слагаемых различается, считаются различными. Композиция может быть выражена как k2, k3,…, Kм где k2 + k3 +… + Км = k-1. Чтобы подсчитать подграфы на основе композиции, kя узлы выбираются из я-й уровень дерева быть узлами подграфов (i = 2,3,…, м). В к-1 выбранные узлы вместе с узлом в корне определяют подграф в сети. После обнаружения подграфа, участвующего в качестве соответствия в целевой сети, чтобы иметь возможность оценить размер каждого класса в соответствии с целевой сетью, Кавош нанимает красота алгоритм [28][29] так же, как FANMOD. Перечислительная часть алгоритма Кавоша представлена ниже:

| Перечисление Кавошей |

|---|

| Enumerate_Vertex (G, u, S, остаток, i) Вход: г: Входной график если Остаток = 0 тогда |

| Проверить (G, родители, u) Вход: г: входной график, Родители: выбранные вершины последнего слоя, ты: Корневая вершина. ValList ← NILL |

Недавно Cytoscape плагин называется ЦитоКавош [40] разработан для этого программного обеспечения. Это доступно через Cytoscape веб-страница [1].

G-Tries

В 2010 году Педро Рибейро и Фернандо Силва предложили новую структуру данных для хранения коллекции подграфов, которая называется g-trie.[41] Эта структура данных, которая концептуально похожа на префиксное дерево, хранит подграфы в соответствии с их структурами и находит вхождения каждого из этих подграфов в более крупном графе. Одним из заметных аспектов этой структуры данных является то, что при обнаружении сетевого мотива необходимо оценить подграфы в основной сети. Таким образом, нет необходимости находить в случайной сети те, которых нет в основной сети. Это может быть одна из трудоемких частей в алгоритмах, в которых выводятся все подграфы в случайных сетях.

А g-trie представляет собой многостороннее дерево, в котором может храниться набор графов. Каждый узел дерева содержит информацию об одной вершине графа и соответствующих ребрах узлов-предков. Путь от корня до листа соответствует одному графу. Потомки узла g-trie имеют общий подграф. Строительство g-trie хорошо описан в.[41] После построения g-trie, счетная часть имеет место. Основная идея в процессе подсчета - вернуться по всем возможным подграфам, но в то же время выполнить тесты на изоморфизм. Эта техника обратного отслеживания по сути аналогична технике, используемой другими подходами, ориентированными на мотивы, такими как MODA и GK алгоритмы. Использование преимуществ общих подструктур в том смысле, что в данный момент существует частичное изоморфное совпадение для нескольких различных подграфов-кандидатов.

Среди упомянутых алгоритмов G-Tries самый быстрый. Но чрезмерное использование памяти является недостатком этого алгоритма, который может ограничивать размер обнаруживаемых мотивов персональным компьютером со средней памятью.

ParaMODA и NemoMap

ParaMODA[42] и NemoMap[43] - быстрые алгоритмы, опубликованные в 2017 и 2018 годах соответственно. Они не такие масштабируемые, как многие другие.[44]

Сравнение

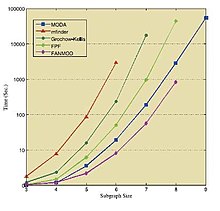

В таблицах и на рисунке ниже показаны результаты работы упомянутых алгоритмов в различных стандартных сетях. Эти результаты взяты из соответствующих источников,[36][39][41] поэтому к ним следует относиться индивидуально.

| Сеть | Размер | Исходная сеть переписи | Средняя перепись в случайных сетях | ||||

|---|---|---|---|---|---|---|---|

| FANMOD | GK | G-Trie | FANMOD | GK | G-Trie | ||

| Дельфины | 5 | 0.07 | 0.03 | 0.01 | 0.13 | 0.04 | 0.01 |

| 6 | 0.48 | 0.28 | 0.04 | 1.14 | 0.35 | 0.07 | |

| 7 | 3.02 | 3.44 | 0.23 | 8.34 | 3.55 | 0.46 | |

| 8 | 19.44 | 73.16 | 1.69 | 67.94 | 37.31 | 4.03 | |

| 9 | 100.86 | 2984.22 | 6.98 | 493.98 | 366.79 | 24.84 | |

| Схема | 6 | 0.49 | 0.41 | 0.03 | 0.55 | 0.24 | 0.03 |

| 7 | 3.28 | 3.73 | 0.22 | 3.53 | 1.34 | 0.17 | |

| 8 | 17.78 | 48.00 | 1.52 | 21.42 | 7.91 | 1.06 | |

| Социальное | 3 | 0.31 | 0.11 | 0.02 | 0.35 | 0.11 | 0.02 |

| 4 | 7.78 | 1.37 | 0.56 | 13.27 | 1.86 | 0.57 | |

| 5 | 208.30 | 31.85 | 14.88 | 531.65 | 62.66 | 22.11 | |

| Дрожжи | 3 | 0.47 | 0.33 | 0.02 | 0.57 | 0.35 | 0.02 |

| 4 | 10.07 | 2.04 | 0.36 | 12.90 | 2.25 | 0.41 | |

| 5 | 268.51 | 34.10 | 12.73 | 400.13 | 47.16 | 14.98 | |

| Мощность | 3 | 0.51 | 1.46 | 0.00 | 0.91 | 1.37 | 0.01 |

| 4 | 1.38 | 4.34 | 0.02 | 3.01 | 4.40 | 0.03 | |

| 5 | 4.68 | 16.95 | 0.10 | 12.38 | 17.54 | 0.14 | |

| 6 | 20.36 | 95.58 | 0.55 | 67.65 | 92.74 | 0.88 | |

| 7 | 101.04 | 765.91 | 3.36 | 408.15 | 630.65 | 5.17 | |

| Размер → | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | |

|---|---|---|---|---|---|---|---|---|---|

| Сети ↓ | Алгоритмы ↓ | ||||||||

| Кишечная палочка | Кавош | 0.30 | 1.84 | 14.91 | 141.98 | 1374.0 | 13173.7 | 121110.3 | 1120560.1 |

| FANMOD | 0.81 | 2.53 | 15.71 | 132.24 | 1205.9 | 9256.6 | - | - | |

| Мависто | 13532 | - | - | - | - | - | - | - | |

| Mfinder | 31.0 | 297 | 23671 | - | - | - | - | - | |

| Электронный | Кавош | 0.08 | 0.36 | 8.02 | 11.39 | 77.22 | 422.6 | 2823.7 | 18037.5 |

| FANMOD | 0.53 | 1.06 | 4.34 | 24.24 | 160 | 967.99 | - | - | |

| Мависто | 210.0 | 1727 | - | - | - | - | - | - | |

| Mfinder | 7 | 14 | 109.8 | 2020.2 | - | - | - | - | |

| Социальное | Кавош | 0.04 | 0.23 | 1.63 | 10.48 | 69.43 | 415.66 | 2594.19 | 14611.23 |

| FANMOD | 0.46 | 0.84 | 3.07 | 17.63 | 117.43 | 845.93 | - | - | |

| Мависто | 393 | 1492 | - | - | - | - | - | - | |

| Mfinder | 12 | 49 | 798 | 181077 | - | - | - | - |

Классификация алгоритмов

Как видно из таблицы, алгоритмы обнаружения мотивов можно разделить на две общие категории: алгоритмы, основанные на точном подсчете, и алгоритмы, использующие вместо этого статистическую выборку и оценки. Поскольку вторая группа не учитывает все вхождения подграфа в основной сети, алгоритмы, принадлежащие этой группе, работают быстрее, но они могут давать необъективные и нереалистичные результаты.

На следующем уровне алгоритмы точного подсчета можно разделить на сетецентрические и подграф-ориентированные методы. Алгоритмы первого класса ищут в данной сети все подграфы заданного размера, тогда как алгоритмы, попадающие во второй класс, сначала генерируют различные возможные неизоморфные графы заданного размера, а затем исследуют сеть для каждого сгенерированного подграфа отдельно. У каждого подхода есть свои преимущества и недостатки, о которых говорилось выше.

С другой стороны, методы оценки могут использовать подход цветового кодирования, как описано ранее. Другие подходы, используемые в этой категории, обычно пропускают некоторые подграфы во время перечисления (например, как в FANMOD) и основывают свою оценку на перечисленных подграфах.

Кроме того, таблица показывает, можно ли использовать алгоритм для направленных или неориентированных сетей, а также для индуцированных или неиндуцированных подграфов. Для получения дополнительной информации см. Предоставленные веб-ссылки или адреса лабораторий.

| Метод подсчета | Основа | имя | Направленный / неориентированный | Индуцированный / Неиндуцированный |

|---|---|---|---|---|

| Точный | Сетевая ориентация | mfinder | И то и другое | Индуцированный |

| ESU (FANMOD) | И то и другое | Индуцированный | ||

| Кавош (используется в ЦитоКавош ) | И то и другое | Индуцированный | ||

| G-Tries | И то и другое | Индуцированный | ||

| PGD | Неориентированный | Индуцированный | ||

| Подграф-центрический | FPF (Мависто) | И то и другое | Индуцированный | |

| NeMoFinder | Неориентированный | Индуцированный | ||

| Грохов – Келлис | И то и другое | И то и другое | ||

| MODA | И то и другое | И то и другое | ||

| Оценка / выборка | Цветовое кодирование | Н. Алон и другие.Алгоритм | Неориентированный | Неиндуцированный |

| Другие подходы | mfinder | И то и другое | Индуцированный | |

| ESU (FANMOD) | И то и другое | Индуцированный |

| Алгоритм | Название лаборатории / отдела | Департамент / Школа | Институт | Адрес | Эл. почта |

|---|---|---|---|---|---|

| mfinder | Группа Ури Алона | Кафедра молекулярной клеточной биологии | Институт науки Вейцмана | Реховот, Израиль, Вольфсон, Rm. 607 | уриалон на weizmann.ac.il |

| FPF (Мависто) | ---- | ---- | Leibniz-Institut für Pflanzengenetik und Kulturpflanzenforschung (IPK) | Corrensstraße 3, D-06466 Stadt Seeland, OT Gatersleben, Deutschland | schreibe на ipk-gatersleben.de |

| ESU (FANMOD) | Lehrstuhl Theoretische Informatik I | Institut für Informatik | Фридрих-Шиллер-Университет Йены | Ernst-Abbe-Platz 2, D-07743 Jena, Deutschland | sebastian.wernicke на gmail.com |

| NeMoFinder | ---- | Школа вычислительной техники | Национальный университет Сингапура | Сингапур 119077 | chenjin на comp.nus.edu.sg |

| Грохов – Келлис | Группа CS Theory и Группа сложных систем | Информатика | Университет Колорадо, Боулдер | 1111 Engineering Dr. ECOT 717, 430 UCB Boulder, CO 80309-0430 США | jgrochow на colorado.edu |

| Н. Алон и другие.Алгоритм | Кафедра чистой математики | Школа математических наук | Тель-авивский университет | Тель-Авив 69978, Израиль | ногаа на post.tau.ac.il |

| MODA | Лаборатория системной биологии и биоинформатики (ЛББ) | Институт биохимии и биофизики (ИББ) | Тегеранский университет | Enghelab Square, Enghelab Ave, Тегеран, Иран | amasoudin на ibb.ut.ac.ir |

| Кавош (используется в ЦитоКавош ) | Лаборатория системной биологии и биоинформатики (ЛББ) | Институт биохимии и биофизики (ИББ) | Тегеранский университет | Enghelab Square, Enghelab Ave, Тегеран, Иран | amasoudin на ibb.ut.ac.ir |

| G-Tries | Центр исследований перспективных вычислительных систем | Информатика | Университет Порту | Rua Campo Alegre 1021/1055, Порту, Португалия | pribeiro на dcc.fc.up.pt |

| PGD | Лаборатория сетевого обучения и открытия | Департамент компьютерных наук | Университет Пердью | Университет Пердью, 305 N University St, West Lafayette, IN 47907 | [email protected] |

Устойчивые мотивы и их функции

Много экспериментальных работ было посвящено пониманию сетевых мотивов в сети регуляции генов. Эти сети контролируют, какие гены экспрессируются в клетке в ответ на биологические сигналы. Сеть определяется так, что гены являются узлами, а направленные края представляют собой контроль одного гена фактором транскрипции (регуляторный белок, связывающий ДНК), кодируемый другим геном. Таким образом, сетевые мотивы представляют собой паттерны генов, регулирующих скорость транскрипции друг друга. При анализе сетей транскрипции видно, что одни и те же сетевые мотивы появляются снова и снова у разных организмов от бактерий до человека. Сеть транскрипции Кишечная палочка а дрожжи, например, состоят из трех основных семейств мотивов, которые составляют почти всю сеть. Основная гипотеза состоит в том, что сетевой мотив был независимо выбран эволюционными процессами сходящимся образом,[45][46] поскольку создание или устранение регуляторных взаимодействий происходит быстро в эволюционном масштабе времени относительно скорости, с которой изменяются гены,[45][46][47] Более того, эксперименты по динамике, генерируемой сетевыми мотивами в живых клетках, показывают, что они обладают характерными динамическими функциями.Это предполагает, что сетевой мотив служит строительным блоком в сетях регуляции генов, которые полезны для организма.

Функции, связанные с общими сетевыми мотивами в сетях транскрипции, были изучены и продемонстрированы в нескольких исследовательских проектах как теоретически, так и экспериментально. Ниже приведены некоторые из наиболее распространенных сетевых мотивов и связанные с ними функции.

Отрицательное саморегулирование (NAR)

Один из самых простых и распространенных сетевых мотивов в Кишечная палочка отрицательная саморегуляция, при которой фактор транскрипции (TF) репрессирует собственную транскрипцию. Было показано, что этот мотив выполняет две важные функции. Первая функция - это ускорение реакции. Было показано, что NAR ускоряет реакцию на сигналы, как теоретически [48] и экспериментально. Это было впервые показано в сети синтетической транскрипции.[49] и позже в естественном контексте в системе репарации ДНК SOS E.coli.[50] Вторая функция - это повышение стабильности концентрации саморегулируемого генного продукта по отношению к стохастическому шуму, что снижает различия в уровнях белка между различными клетками.[51][52][53]

Положительное саморегулирование (PAR)

Положительная ауторегуляция (PAR) возникает, когда фактор транскрипции увеличивает скорость собственной продукции. В отличие от мотива NAR этот мотив замедляет время ответа по сравнению с простой регуляцией.[54] В случае сильного PAR мотив может приводить к бимодальному распределению уровней белка в популяциях клеток.[55]

Петли с прямой связью (FFL)

Этот мотив обычно встречается во многих генных системах и организмах. Мотив состоит из трех генов и трех регуляторных взаимодействий. Целевой ген C регулируется 2 TF A и B, и, кроме того, TF B также регулируется TF A. Поскольку каждое из регуляторных взаимодействий может быть как положительным, так и отрицательным, возможно, существует восемь типов мотивов FFL.[56] Два из этих восьми типов: когерентный FFL типа 1 (C1-FFL) (где все взаимодействия положительны) и некогерентный FFL типа 1 (I1-FFL) (A активирует C, а также активирует B, который репрессирует C) обнаруживаются гораздо чаще. часто в сети транскрипции Кишечная палочка и дрожжей, чем другие шесть типов.[56][57] В дополнение к структуре схемы также следует учитывать способ, которым сигналы от A и B интегрируются промотором C. В большинстве случаев FFL является либо логическим элементом И (A и B требуются для активации C), либо логическим элементом OR (либо A, либо B достаточно для активации C), но возможны и другие входные функции.

Когерентный тип 1 FFL (C1-FFL)

Было показано, что C1-FFL с логическим элементом И имеет функцию «знакочувствительного элемента задержки» и детектора послесвечения как теоретически. [56] и экспериментально[58] с арабинозной системой Кишечная палочка. Это означает, что этот мотив может обеспечить фильтрацию импульсов, при которой короткие импульсы сигнала не будут генерировать ответ, а постоянные сигналы будут генерировать ответ после короткой задержки. Отключение выхода по окончании постоянного импульса будет быстрым. Противоположное поведение проявляется в случае суммирующего вентиля с быстрым откликом и отложенным отключением, как было продемонстрировано в системе жгутиков Кишечная палочка.[59] De novo эволюция C1-FFL в сети регуляции генов была продемонстрирована с помощью вычислений в ответ на выбор для фильтрации идеализированного короткого сигнального импульса, но для неидеализированного шума вместо этого предпочтение отдавалось динамической системе упреждающего регулирования с другой топологией.[60]

Некогерентный тип 1 FFL (I1-FFL)

I1-FFL - это генератор импульсов и ускоритель отклика. Два сигнальных пути I1-FFL действуют в противоположных направлениях, где один путь активирует Z, а другой подавляет его. Когда репрессия завершена, это приводит к импульсной динамике. Экспериментально также было продемонстрировано, что I1-FFL может служить в качестве ускорителя отклика, подобно мотиву NAR. Разница в том, что I1-FFL может ускорять ответ любого гена и не обязательно гена фактора транскрипции.[61] Мотиву сети I1-FFL была назначена дополнительная функция: как теоретически, так и экспериментально было показано, что I1-FFL может генерировать немонотонную входную функцию как в синтетической [62] и родные системы.[63] Наконец, единицы экспрессии, которые включают некогерентный прямой контроль продукта гена, обеспечивают адаптацию к количеству матрицы ДНК и могут превосходить простые комбинации конститутивных промоторов.[64] Регулирование с прямой связью показало лучшую адаптацию, чем отрицательная обратная связь, а схемы, основанные на интерференции РНК, были наиболее устойчивы к изменению количества ДНК-матрицы.[64]

FFL с несколькими выходами

В некоторых случаях одни и те же регуляторы X и Y регулируют несколько генов Z одной и той же системы. Было показано, что путем регулирования силы взаимодействий этот мотив определяет временной порядок активации гена. Это было экспериментально продемонстрировано на системе жгутиков Кишечная палочка.[65]

Модули с одним входом (SIM)

Этот мотив возникает, когда один регулятор регулирует набор генов без дополнительной регуляции. Это полезно, когда гены совместно выполняют определенную функцию и, следовательно, всегда должны активироваться синхронно. Регулируя силу взаимодействий, он может создавать временную программу экспрессии генов, которые он регулирует.[66]

В литературе модули с множеством входов (MIM) возникли как обобщение SIM. Однако точные определения SIM и MIM были источником несогласованности. Есть попытки предоставить ортогональные определения канонических мотивов в биологических сетях и алгоритмы для их перечисления, особенно SIM, MIM и Bi-Fan (2x2 MIM).[67]

Плотные перекрывающиеся регулоны (DOR)

Этот мотив возникает в том случае, если несколько регуляторов комбинаторно контролируют набор генов с различными регуляторными комбинациями. Этот мотив был найден в Кишечная палочка в различных системах, таких как использование углерода, анаэробный рост, реакция на стресс и другие.[17][22] Чтобы лучше понять функцию этого мотива, необходимо получить больше информации о том, как множественные входы интегрируются генами. Каплан и другие.[68] картировал входные функции генов утилизации сахара в Кишечная палочка, показывая различные формы.

Мотивы деятельности

Интересное обобщение сетевых мотивов, мотивы деятельности являются повторяющимися шаблонами, которые можно найти, когда узлы и ребра в сети аннотированы количественными признаками. Например, когда края метаболических путей аннотируются величиной или временем экспрессии соответствующего гена, некоторые закономерности повторяются. данный основная сетевая структура.[69]

Социально-технические мотивы

Браха[70] проанализировали частоту всех трех- и четырехузловых подграфов в различных социально технический сложные сети. Результаты показывают сильную корреляцию между динамическим свойством сетевых подграфов - синхронизируемостью - и частотой и значимостью этих подграфов в социально технический сети. Было высказано предположение, что свойство синхронизируемости подграфов сетей может также объяснить принципы организации в других сетях обработки информации, включая биологический и социальные сети.

Социально-экономические мотивы

Мотивы были найдены в сети купли-продажи.[71] Например, если два человека покупают у одного и того же продавца, а один из них покупает также у второго продавца, то высока вероятность, что второй покупатель купит у второго продавца.

Критика

Предположение (иногда более иногда менее неявное) за сохранением топологической подструктуры заключается в том, что она имеет особое функциональное значение. Это предположение недавно было поставлено под сомнение. Некоторые авторы утверждали, что такие мотивы, как би-веерные мотивы, может быть разным в зависимости от сетевого контекста, и, следовательно,[72] структура мотива не обязательно определяет функцию. Структура сети, конечно, не всегда указывает на функцию; это идея, которая существует уже некоторое время, например, см. оперон Sin.[73]

Большинство анализов функции мотива проводится с учетом изолированного действия мотива. Недавние исследования[74] предоставляет хорошее свидетельство того, что сетевой контекст, то есть связи мотива с остальной частью сети, слишком важен, чтобы делать выводы о функции только на основе локальной структуры - в цитируемой статье также рассматриваются критические замечания и альтернативные объяснения наблюдаемых данных. Анализ влияния одного мотивационного модуля на глобальную динамику сети исследуется в.[75] Еще одна недавняя работа предполагает, что определенные топологические особенности биологических сетей естественным образом приводят к общему появлению канонических мотивов, тем самым подвергая сомнению, являются ли частоты встречаемости разумным доказательством того, что структуры мотивов выбраны с учетом их функционального вклада в работу сетей.[76][77]

В то время как изучение мотивов в основном применялось к статическим сложным сетям, исследование временных сложных сетей[78] предложил значительную переосмысление сетевых мотивов и ввел концепцию темпоральные сетевые мотивы. Браха и Бар-Ям[79] изучили динамику структуры локальных мотивов в зависимых от времени / темпоральных сетях и нашли повторяющиеся паттерны, которые могут предоставить эмпирические доказательства циклов социального взаимодействия. Вопреки перспективе стабильных мотивов и профилей мотивов в сложных сетях, они продемонстрировали, что для временных сетей локальная структура зависит от времени и может со временем развиваться. Браха и Бар-Ям далее предположили, что анализ временной локальной структуры может предоставить важную информацию о динамике задач и функций системного уровня.

Смотрите также

использованная литература

- ^ Масуди-Неджад А., Шрайбер Ф., Разаги М.К. Z (2012). "Строительные блоки биологических сетей: обзор основных алгоритмов обнаружения сетевых мотивов". Системная биология ИЭПП. 6 (5): 164–74. Дои:10.1049 / iet-syb.2011.0011. PMID 23101871.

- ^ Дистель Р (2005). «Теория графов (выпускные тексты по математике)». 173. Нью-Йорк: Springer-Verlag Heidelberg. Цитировать журнал требует

| журнал =(Помогите) - ^ а б c Майло Р., Шен-Орр С.С., Ицковиц С., Каштан Н., Чкловский Д., Алон Ю. (2002). «Сетевые мотивы: простые строительные блоки сложных сетей». Наука. 298 (5594): 824–827. Bibcode:2002Наука ... 298..824М. CiteSeerX 10.1.1.225.8750. Дои:10.1126 / science.298.5594.824. PMID 12399590.

- ^ Альберт Р., Барабаши А.Л. (2002). «Статистическая механика сложных сетей». Обзоры современной физики. 74 (1): 47–49. arXiv:cond-mat / 0106096. Bibcode:2002РвМП ... 74 ... 47А. CiteSeerX 10.1.1.242.4753. Дои:10.1103 / RevModPhys.74.47. S2CID 60545.

- ^ а б Майло Р., Ицковиц С., Каштан Н., Левитт Р., Шен-Орр С., Айзенштат И., Шеффер М., Алон Ю. (2004). «Суперсемейства спроектированных и развитых сетей». Наука. 303 (5663): 1538–1542. Bibcode:2004Научный ... 303.1538М. Дои:10.1126 / science.1089167. PMID 15001784. S2CID 14760882.

- ^ а б Швёббермейер, H (2008). «Сетевые мотивы». В Junker BH, Schreiber F (ed.). Анализ биологических сетей. Хобокен, Нью-Джерси: John Wiley & Sons. С. 85–108.

- ^ Борнхольдт, S; Шустер, HG (2003). «Справочник по графам и сетям: от генома к Интернету». Справочник по графам и сетям: от генома к Интернету. п. 417. Bibcode:2003hgnf.book ..... B.

- ^ а б c Сириелло Дж., Герра С. (2008). «Обзор моделей и алгоритмов для обнаружения мотивов в сетях белок-белковых взаимодействий». Брифинги по функциональной геномике и протеомике. 7 (2): 147–156. Дои:10.1093 / bfgp / eln015. PMID 18443014.

- ^ а б c d е ж Каштан Н., Ицковиц С., Майло Р., Алон Ю. (2004). «Эффективный алгоритм выборки для оценки концентраций подграфов и обнаружения сетевых мотивов». Биоинформатика. 20 (11): 1746–1758. Дои:10.1093 / биоинформатика / bth163. PMID 15001476.

- ^ а б c d е ж Вернике С (2006). «Эффективное обнаружение сетевых мотивов». IEEE / ACM Transactions по вычислительной биологии и биоинформатике. 3 (4): 347–359. CiteSeerX 10.1.1.304.2576. Дои:10.1109 / tcbb.2006.51. PMID 17085844. S2CID 6188339.

- ^ Пикар Ф, Даудин Дж.Дж., Schbath S, Робин С (2005). «Оценка исключительности сетевых мотивов». J. Comp. Био. 15 (1): 1–20. CiteSeerX 10.1.1.475.4300. Дои:10.1089 / cmb.2007.0137. PMID 18257674.

- ^ а б c Шрайбер Ф, Швёббермейер Х (2005). «Частотные концепции и обнаружение образов для анализа мотивов в сетях». Труды по вычислительной системной биологии III. Конспект лекций по информатике. 3737. С. 89–104. CiteSeerX 10.1.1.73.1130. Дои:10.1007/11599128_7. ISBN 978-3-540-30883-6. Отсутствует или пусто

| название =(Помогите) - ^ Холланд, П. В., и Лейнхард, С. (1974). Статистический анализ локальной структуры в социальных сетях. Рабочий документ № 44, Национальное бюро экономических исследований.

- ^ Холланди, П., и Лейнхард, С. (1975). Статистический анализ локальных. Структура в социальных сетях. Социологическая методология, Дэвид Хейз, изд. Сан-Франциско: Джози-Басс.

- ^ Холланд, П. В., и Лейнхард, С. (1976). Локальная структура в социальных сетях. Социологическая методология, 7, 1-45.

- ^ Холланд, П. В., и Лейнхард, С. (1977). Метод определения структуры социометрических данных. В социальных сетях (стр. 411-432). Академическая пресса.

- ^ а б c Шен-Орр С.С., Майло Р., Манган С., Алон У. (май 2002 г.). "Сетевые мотивы в сети регуляции транскрипции кишечная палочка". Nat. Genet. 31 (1): 64–8. Дои:10.1038 / ng881. PMID 11967538. S2CID 2180121.

- ^ Эйхенбергер П., Фуджита М., Дженсен С.Т. и др. (Октябрь 2004 г.). «Программа транскрипции гена для одного типа дифференцирующихся клеток во время споруляции в Bacillus subtilis". PLOS Биология. 2 (10): e328. Дои:10.1371 / journal.pbio.0020328. ЧВК 517825. PMID 15383836.

- ^ Майло Р., Шен-Орр С., Ицковиц С., Каштан Н., Чкловский Д., Алон Ю. (октябрь 2002 г.). «Сетевые мотивы: простые строительные блоки сложных сетей». Наука. 298 (5594): 824–7. Bibcode:2002Наука ... 298..824М. CiteSeerX 10.1.1.225.8750. Дои:10.1126 / science.298.5594.824. PMID 12399590.

- ^ Ли Т.И., Ринальди Н.Дж., Роберт Ф. и др. (Октябрь 2002 г.). «Транскрипционные регуляторные сети в Saccharomyces cerevisiae». Наука. 298 (5594): 799–804. Bibcode:2002Наука ... 298..799Л. Дои:10.1126 / science.1075090. PMID 12399584. S2CID 4841222.

- ^ Odom DT, Zizlsperger N, Gordon DB и др. (Февраль 2004 г.). «Контроль экспрессии генов поджелудочной железы и печени факторами транскрипции HNF». Наука. 303 (5662): 1378–81. Bibcode:2004Научный ... 303.1378O. Дои:10.1126 / science.1089769. ЧВК 3012624. PMID 14988562.

- ^ а б Бойер Л.А., Ли Т.И., Коул М.Ф. и др. (Сентябрь 2005 г.). «Основная схема регуляции транскрипции в эмбриональных стволовых клетках человека». Ячейка. 122 (6): 947–56. Дои:10.1016 / j.cell.2005.08.020. ЧВК 3006442. PMID 16153702.

- ^ Иранфар Н., Фуллер Д., Лумис В. Ф. (февраль 2006 г.). «Регуляция транскрипции постагрегационных генов в Dictyostelium с помощью петли прямой связи с участием GBF и LagC». Dev. Биол. 290 (2): 460–9. Дои:10.1016 / j.ydbio.2005.11.035. PMID 16386729.

- ^ Мааян А., Дженкинс С.Л., Невес С. и др. (Август 2005 г.). «Формирование регуляторных паттернов во время распространения сигнала в сотовой сети млекопитающих». Наука. 309 (5737): 1078–83. Bibcode:2005Научный ... 309.1078M. Дои:10.1126 / science.1108876. ЧВК 3032439. PMID 16099987.

- ^ Птачек Дж., Девган Дж., Мишо Дж. И др. (Декабрь 2005 г.). «Глобальный анализ фосфорилирования белков в дрожжах» (PDF). Природа (Представлена рукопись). 438 (7068): 679–84. Bibcode:2005Натура.438..679П. Дои:10.1038 / природа04187. PMID 16319894. S2CID 4332381.

- ^ «Acc-Motif: ускоренное обнаружение мотивов».

- ^ Шрайбер Ф, Швобермейер Х (2005). «MAVisto: инструмент для исследования сетевых мотивов». Биоинформатика. 21 (17): 3572–3574. Дои:10.1093 / биоинформатика / bti556. PMID 16020473.

- ^ а б c Маккей Б.Д. (1981). «Практический изоморфизм графов». Congressus Numerantium. 30: 45–87. arXiv:1301.1493. Bibcode:2013arXiv1301.1493M.

- ^ а б c Маккей Б.Д. (1998). «Исчерпывающее поколение без изоморфов». Журнал алгоритмов. 26 (2): 306–324. Дои:10.1006 / jagm.1997.0898.

- ^ а б Чен Дж., Хсу В., Ли Ли М. и др. (2006). NeMoFinder: анализ белок-белковых взаимодействий в масштабе всего генома с помощью сетевых мотивов мезомасштаб. 12-я международная конференция ACM SIGKDD по открытию знаний и интеллектуальному анализу данных. Филадельфия, Пенсильвания, США. С. 106–115.

- ^ Хуан Дж., Ван В., Принс Дж. И др. (2004). SPIN: добыча максимально частых подграфов из графовых баз данных. 10-я международная конференция ACM SIGKDD по открытию знаний и интеллектуальному анализу данных. С. 581–586.

- ^ Uetz P, Giot L, Cagney G, et al. (2000). «Комплексный анализ белок-белковых взаимодействий у Saccharomyces cerevisiae». Природа. 403 (6770): 623–627. Bibcode:2000Натура.403..623U. Дои:10.1038/35001009. PMID 10688190. S2CID 4352495.

- ^ а б c d Grochow JA, Kellis M (2007). Обнаружение сетевых мотивов с использованием перечисления подграфов и нарушения симметрии (PDF). РЕКОМБ. С. 92–106. Дои:10.1007/978-3-540-71681-5_7.

- ^ а б Grochow JA (2006). О структуре и эволюции сетей взаимодействия белков (PDF). Диссертация, магистр технических наук, Массачусетский технологический институт, факультет электротехники и компьютерных наук.

- ^ а б c Алон Н; Дао П; Хаджирасулиха I; Хормоздиари Ф; Сахиналп С.С. (2008). «Подсчет и обнаружение мотивов биомолекулярной сети с помощью цветового кодирования». Биоинформатика. 24 (13): i241 – i249. Дои:10.1093 / биоинформатика / btn163. ЧВК 2718641. PMID 18586721.

- ^ а б c d е Омиди С., Шрайбер Ф., Масуди-Неджад А. (2009). «MODA: эффективный алгоритм обнаружения сетевых мотивов в биологических сетях». Гены Genet Syst. 84 (5): 385–395. Дои:10.1266 / ggs.84.385. PMID 20154426.

- ^ Барабаши А.Л., Альберт Р. (1999). «Возникновение масштабирования в случайных сетях». Наука. 286 (5439): 509–512. arXiv:cond-mat / 9910332. Bibcode:1999Научный ... 286..509Б. Дои:10.1126 / science.286.5439.509. PMID 10521342. S2CID 524106.

- ^ Васкес А., Добрин Р., Серги Д. и др. (2004). «Топологическая взаимосвязь между крупномасштабными атрибутами и локальными паттернами взаимодействия сложных сетей». PNAS. 101 (52): 17940–17945. arXiv:cond-mat / 0408431. Bibcode:2004ПНАС..10117940В. Дои:10.1073 / pnas.0406024101. ЧВК 539752. PMID 15598746.

- ^ а б c d Kashani ZR, Ahrabian H, Elahi E, Nowzari-Dalini A, Ansari ES, Asadi S, Mohammadi S, Schreiber F, Masoudi-Nejad A (2009). «Кавош: новый алгоритм поиска сетевых мотивов». BMC Bioinformatics. 10 (318): 318. Дои:10.1186/1471-2105-10-318. ЧВК 2765973. PMID 19799800.

- ^ Али Масуди-Неджад; Митра Анасариола; Али Салехзаде-Язди; Саханд Хакабимамагани (2012). "CytoKavosh: плагин Cytoscape для поиска сетевых мотивов в больших биологических сетях". PLOS ONE. 7 (8): e43287. Bibcode:2012PLoSO ... 743287M. Дои:10.1371 / journal.pone.0043287. ЧВК 3430699. PMID 22952659.

- ^ а б c d Рибейро П., Сильва Ф (2010). G-Tries: эффективная структура данных для обнаружения сетевых мотивов. 25-й симпозиум ACM по прикладным вычислениям - трек по биоинформатике. Сиерре, Швейцария. С. 1559–1566.

- ^ Мбадиве, Сомадина; Ким, Уён (ноябрь 2017 г.). «ParaMODA: Улучшение поиска паттернов подграфов, ориентированных на мотив, в сетях PPI». Международная конференция IEEE по биоинформатике и биомедицине (BIBM), 2017 г.: 1723–1730. Дои:10.1109 / BIBM.2017.8217920. ISBN 978-1-5090-3050-7. S2CID 5806529.

- ^ «NemoMap: усовершенствованный алгоритм обнаружения сетевых мотивов, ориентированный на мотив». Журнал "Достижения науки, технологий и инженерных систем". 2018. Получено 2020-09-11.

- ^ Патра, Сабьясачи; Мохапатра, Анджали (2020). «Обзор инструментов и алгоритмов обнаружения сетевых мотивов в биологических сетях». Системная биология ИЭПП. 14 (4): 171–189. Дои:10.1049 / iet-syb.2020.0004. ISSN 1751-8849. PMID 32737276.

- ^ а б Бабу М.М., Ласкомб Н.М., Аравинд Л., Герштейн М., Тайхманн С.А. (июнь 2004 г.). «Структура и эволюция сетей регуляции транскрипции». Текущее мнение в структурной биологии. 14 (3): 283–91. CiteSeerX 10.1.1.471.9692. Дои:10.1016 / j.sbi.2004.05.004. PMID 15193307.

- ^ а б Конант Г.С., Вагнер А. (июль 2003 г.). «Конвергентная эволюция генных цепей». Nat. Genet. 34 (3): 264–6. Дои:10.1038 / ng1181. PMID 12819781. S2CID 959172.

- ^ Декель Э, Алон У (июль 2005 г.). «Оптимальность и эволюционная настройка уровня экспрессии белка». Природа. 436 (7050): 588–92. Bibcode:2005Натура.436..588D. Дои:10.1038 / природа03842. PMID 16049495. S2CID 2528841.

- ^ Забет Н.Р. (сентябрь 2011 г.). «Отрицательная обратная связь и физические пределы генов». Журнал теоретической биологии. 284 (1): 82–91. arXiv:1408.1869. CiteSeerX 10.1.1.759.5418. Дои:10.1016 / j.jtbi.2011.06.021. PMID 21723295. S2CID 14274912.

- ^ Розенфельд Н., Эловиц М.Б., Алон У. (ноябрь 2002 г.). «Отрицательная ауторегуляция ускоряет время отклика сетей транскрипции». J. Mol. Биол. 323 (5): 785–93. CiteSeerX 10.1.1.126.2604. Дои:10.1016 / S0022-2836 (02) 00994-4. PMID 12417193.

- ^ Camas FM, Blázquez J, Poyatos JF (август 2006 г.). «Аутогенный и неаутогенный контроль ответа в генетической сети». Proc. Natl. Акад. Sci. СОЕДИНЕННЫЕ ШТАТЫ АМЕРИКИ. 103 (34): 12718–23. Bibcode:2006PNAS..10312718C. Дои:10.1073 / pnas.0602119103. ЧВК 1568915. PMID 16908855.

- ^ Бечкей А., Серрано Л. (июнь 2000 г.). «Инженерная устойчивость в генных сетях за счет авторегуляции». Природа. 405 (6786): 590–3. Bibcode:2000Натурал.405..590Б. Дои:10.1038/35014651. PMID 10850721. S2CID 4407358.

- ^ Dublanche Y, Michalodimitrakis K, Kümmerer N, Foglierini M, Serrano L (2006). «Шум в петлях отрицательной обратной связи транскрипции: моделирование и экспериментальный анализ». Мол. Syst. Биол. 2 (1): 41. Дои:10.1038 / msb4100081. ЧВК 1681513. PMID 16883354.

- ^ Шимога В., Уайт Дж., Ли Й., Зонтаг Е., Блерис Л. (2013). «Синтетическая ауторегуляция трансгенов млекопитающих». Мол. Syst. Биол. 9: 670. Дои:10.1038 / msb.2013.27. ЧВК 3964311. PMID 23736683.

- ^ Маэда Ю.Т., Сано М. (июнь 2006 г.). «Регуляторная динамика синтетических генных сетей с положительной обратной связью». J. Mol. Биол. 359 (4): 1107–24. Дои:10.1016 / j.jmb.2006.03.064. PMID 16701695.

- ^ Беккей А., Серафин Б., Серрано Л. (май 2001 г.). «Положительная обратная связь в эукариотических генных сетях: дифференциация клеток путем преобразования бинарного ответа». EMBO J. 20 (10): 2528–35. Дои:10.1093 / emboj / 20.10.2528. ЧВК 125456. PMID 11350942.

- ^ а б c Манган С., Алон Ю. (октябрь 2003 г.). «Структура и функция мотива петлевой сети с прямой связью». Proc. Natl. Акад. Sci. СОЕДИНЕННЫЕ ШТАТЫ АМЕРИКИ. 100 (21): 11980–5. Bibcode:2003ПНАС..10011980М. Дои:10.1073 / pnas.2133841100. ЧВК 218699. PMID 14530388.

- ^ Ма Х.В., Кумар Б., Дитжес У., Гунцер Ф., Буэр Дж., Зенг А.П. (2004). "Расширенная транскрипционная регуляторная сеть кишечная палочка и анализ его иерархической структуры и сетевых мотивов ». Нуклеиновые кислоты Res. 32 (22): 6643–9. Дои:10.1093 / нар / гх1009. ЧВК 545451. PMID 15604458.

- ^ Манган С., Заславер А., Алон Ю. (ноябрь 2003 г.). «Связанная петля с прямой связью служит чувствительным к знаку элементом задержки в сетях транскрипции». J. Mol. Биол. 334 (2): 197–204. CiteSeerX 10.1.1.110.4629. Дои:10.1016 / j.jmb.2003.09.049. PMID 14607112.

- ^ Калир С., Манган С., Алон Ю. (2005). "Связанный цикл прямой связи с функцией ввода СУММ продлевает экспрессию жгутиков в кишечная палочка". Мол. Syst. Биол. 1 (1): E1 – E6. Дои:10.1038 / msb4100010. ЧВК 1681456. PMID 16729041.

- ^ Сюн, Кун; Ланкастер, Алекс К .; Siegal, Mark L .; Масел, Джоанна (3 июня 2019 г.). «Регулирование с прямой связью адаптивно развивается через динамику, а не топологию, когда есть собственный шум». Nature Communications. 10 (1): 2418. Bibcode:2019НатКо..10.2418X. Дои:10.1038 / s41467-019-10388-6. ЧВК 6546794. PMID 31160574.

- ^ Манган С., Ицковиц С., Заславер А., Алон У. (март 2006 г.). "Некогерентная петля прямой связи ускоряет время отклика системы gal кишечная палочка". J. Mol. Биол. 356 (5): 1073–81. CiteSeerX 10.1.1.184.8360. Дои:10.1016 / j.jmb.2005.12.003. PMID 16406067.

- ^ Entus R, Aufderheide B, Sauro HM (август 2007 г.). «Разработка и реализация трех сенсоров биологической концентрации на основе некогерентных мотивов прямой связи». Syst Synth Biol. 1 (3): 119–28. Дои:10.1007 / s11693-007-9008-6. ЧВК 2398716. PMID 19003446.

- ^ Каплан С., Брен А., Декель Е., Алон Ю. (2008). «Некогерентный цикл прямой связи может генерировать немонотонные входные функции для генов». Мол. Syst. Биол. 4 (1): 203. Дои:10.1038 / msb.2008.43. ЧВК 2516365. PMID 18628744.

- ^ а б Блерис Л., Се З., Гласс Д., Адади А., Зонтаг Е., Бененсон Ю. (2011). «Синтетические несвязные цепи прямой связи демонстрируют адаптацию к количеству их генетического шаблона». Мол. Syst. Биол. 7 (1): 519. Дои:10.1038 / msb.2011.49. ЧВК 3202791. PMID 21811230.

- ^ Калир С., МакКлюр Дж., Паббараджу К. и др. (Июнь 2001 г.). «Упорядочивание генов в пути жгутиков путем анализа кинетики экспрессии живых бактерий». Наука. 292 (5524): 2080–3. Дои:10.1126 / science.1058758. PMID 11408658. S2CID 14396458.

- ^ Заславер А., Майо А.Е., Розенберг Р. и др. (Май 2004 г.). «Своевременная программа транскрипции метаболических путей». Nat. Genet. 36 (5): 486–91. Дои:10,1038 / ng1348. PMID 15107854.

- ^ Конагурту А.С., Леск А.М. (2008). «Модули с одним и несколькими входами в регулирующих сетях». Белки. 73 (2): 320–324. Дои:10.1002 / prot.22053. PMID 18433061. S2CID 35715566.

- ^ Каплан С., Брен А., Заславер А., Декель Е., Алон Ю. (март 2008 г.). «Различные двумерные входные функции контролируют бактериальные гены сахара». Мол. Ячейка. 29 (6): 786–92. Дои:10.1016 / j.molcel.2008.01.021. ЧВК 2366073. PMID 18374652.

- ^ Chechik G, Oh E, Rando O, Weissman J, Regev A, Koller D (ноябрь 2008 г.). «Мотивы активности раскрывают принципы времени в транскрипционном контроле метаболической сети дрожжей». Nat. Биотехнология. 26 (11): 1251–9. Дои:10.1038 / nbt.1499. ЧВК 2651818. PMID 18953355.

- ^ Браха, Д. (2020). Паттерны связей в сетях решения проблем и их динамические свойства. Научные отчеты, 10 (1), 1-22.

- ^ X. Zhang, S. Shao, H.E. Стэнли, С. Хэвлин (2014). «Динамические мотивы в социально-экономических сетях». Europhys. Латыш. 108 (5): 58001. Bibcode:2014EL .... 10858001Z. Дои:10.1209/0295-5075/108/58001.CS1 maint: несколько имен: список авторов (ссылка на сайт)

- ^ Ингрэм П.Дж., член парламента Стампфа, Старк Дж. (2006). «Сетевые мотивы: структура не определяет функцию». BMC Genomics. 7: 108. Дои:10.1186/1471-2164-7-108. ЧВК 1488845. PMID 16677373.

- ^ Войт CA, Вольф DM, Аркин AP (март 2005 г.). "The Bacillus subtilis sin operon: развивающийся сетевой мотив ". Генетика. 169 (3): 1187–202. Дои:10.1534 / генетика.104.031955. ЧВК 1449569. PMID 15466432.

- ^ Knabe JF, Nehaniv CL, Schilstra MJ (2008). «Отражают ли мотивы развитую функцию? - Нет конвергентной эволюции топологий подграфов генетической регуляторной сети». Биосистемы. 94 (1–2): 68–74. Дои:10.1016 / j.biosystems.2008.05.012. PMID 18611431.

- ^ Тейлор Д., Рестрепо Дж. Г. (2011). «Сетевое подключение во время слияний и роста: Оптимизация добавления модуля». Физический обзор E. 83 (6): 66112. arXiv:1102.4876. Bibcode:2011PhRvE..83f6112T. Дои:10.1103 / PhysRevE.83.066112. PMID 21797446. S2CID 415932.

- ^ Konagurthu, Arun S .; Леск, Артур М. (23 апреля 2008 г.). «Модули с одним и несколькими входами в регулирующих сетях». Белки: структура, функции и биоинформатика. 73 (2): 320–324. Дои:10.1002 / prot.22053. PMID 18433061. S2CID 35715566.

- ^ Конагурту А.С., Леск А.М. (2008). «О происхождении закономерностей распределения мотивов в биологических сетях». BMC Syst Biol. 2: 73. Дои:10.1186/1752-0509-2-73. ЧВК 2538512. PMID 18700017.

- ^ Браха, Д., и Бар-Ям, Ю. (2006). От центрального положения к временной славе: динамическое центральное положение в сложных сетях. Сложность, 12 (2), 59-63.

- ^ Браха Д., Бар-Ям Ю. (2009) Зависящие от времени сложные сети: динамическая центральность, динамические мотивы и циклы социальных взаимодействий. В: Гросс Т., Саяма Х. (ред.) Адаптивные сети. Понимание сложных систем. Шпрингер, Берлин, Гейдельберг