Компьютерная сеть - Computer network

| Сетевая наука | ||||

|---|---|---|---|---|

| Типы сетей | ||||

| Графики | ||||

| ||||

| Модели | ||||

| ||||

| ||||

| ||||

| Операционные системы |

|---|

|

| Общие черты |

А компьютерная сеть это группа компьютеры которые используют набор общих протоколы связи над цифровой соединения с целью совместного использования ресурсов, расположенных на или предоставляемых сетевые узлы. Взаимосвязи между узлами образуются из широкого спектра телекоммуникационная сеть технологии, основанные на физически проводных, оптических и беспроводных радиочастотных методах, которые могут быть объединены в различные сетевые топологии.

Узлы компьютерной сети можно во многом классифицировать как персональные компьютеры, серверы, сетевое оборудование, или общего назначения хозяева. Они обозначены имена хостов и сетевые адреса. Имена хостов служат запоминающимися метками для узлов, редко меняются после первоначального назначения. Сетевые адреса служат для обнаружения и идентификации узлов с помощью протоколов связи, таких как протокол Интернета.

Компьютерные сети можно классифицировать по многим критериям, например, по среда передачи используется для передачи сигналов, пропускная способность, протоколы связи для организации сетевого трафика, размера сети, топологии, контроль движения механизм и организационное намерение.

Компьютерные сети поддерживают множество Приложения и Сервисы, например, доступ к Всемирная паутина, цифровое видео, цифровой звук, совместное использование серверы приложений и хранения, принтеры и факсы, и использование электронное письмо и мгновенное сообщение Приложения.

История

Компьютерные сети можно рассматривать как ветвь Информатика, компьютерная инженерия, и телекоммуникации, так как он основан на теоретическом и практическом применении соответствующих дисциплин. На создание компьютерных сетей повлиял широкий спектр технологических достижений и исторических событий.

- В конце 1950-х годов первые сети компьютеров включали военную радарную систему США. Полуавтоматическая наземная среда (МУДРЕЦ).

- В 1959 г. Кристофер Стрейчи подала заявку на патент на совместное времяпровождение и Джон Маккарти инициировал первый проект по внедрению разделения времени пользовательских программ в MIT.[1][2][3][4] Стрэтчи передал концепцию Дж. К. Р. Ликлайдер на инаугурационном Конференция ЮНЕСКО по обработке информации в Париже в том году.[5] Маккарти сыграл важную роль в создании трех первых систем с разделением времени (Совместимая система разделения времени в 1961 г., Система разделения времени BBN в 1962 г. и Дартмутская система разделения времени в 1963 г.).

- В 1959 г. Анатолий Иванович Китов предложил Центральному Комитету Коммунистической партии Советского Союза подробный план реорганизации управления Советскими вооруженными силами и советской экономикой на основе сети вычислительных центров, ОГАС.[6]

- В 1959 г. МОП-транзистор был изобретен Мохамед Аталла и Давон Канг в Bell Labs.[7] Позже он стал одним из основных строительных блоков и «рабочей лошадкой» практически любого элемента инфраструктура связи.[8]

- В 1960 году система бронирования коммерческих авиакомпаний полуавтоматическая среда исследования бизнеса (SABRE) вышел в сеть с двумя подключенными мэйнфреймы.

- В 1963 г. Дж. К. Р. Ликлайдер разослал меморандум коллегам по офису, обсуждая концепцию "Межгалактическая компьютерная сеть ", компьютерная сеть, предназначенная для общего обмена данными между пользователями компьютеров.

- На протяжении 1960-х гг. Пол Баран и Дональд Дэвис самостоятельно разработал концепцию коммутация пакетов для передачи информации между компьютерами по сети. Дэвис первым реализовал эту концепцию с помощью Сеть NPL, локальная сеть на Национальная физическая лаборатория (Великобритания) используя скорость линии 768 кбит / с.[9][10][11]

- В 1965 г. Western Electric представил первые широко используемые телефонный коммутатор который реализовал компьютерное управление в коммутационной матрице.

- В 1969 году первые четыре узла ARPANET были подключены по каналам 50 кбит / с между Калифорнийский университет в Лос-Анджелесе, то Стэнфордский исследовательский институт, то Калифорнийский университет в Санта-Барбаре, а Университет Юты.[12] В 1970-е годы Леонард Клейнрок выполнил математическую работу по моделированию характеристик сетей с коммутацией пакетов, которые легли в основу разработки ARPANET.[13][14] Его теоретическая работа по иерархическая маршрутизация в конце 1970-х со студентом Фарук Камун остается критически важным для работы Интернет сегодня.

- В 1972 г. коммерческие услуги с использованием X.25 были развернуты, а затем использовались в качестве базовой инфраструктуры для расширения TCP / IP сети.

- В 1973 году французская ЦИКЛАДЫ сеть была первой, кто хозяева отвечает за надежную доставку данных, а не является централизованной службой самой сети.[15]

- В 1973 г. Роберт Меткалф написал официальную записку в Xerox PARC описание Ethernet, сетевая система, основанная на Сеть Алоха, разработанная в 1960-х годах Норман Абрамсон и коллеги из Гавайский университет. В июле 1976 года Роберт Меткалф и Дэвид Боггс опубликовали свою статью «Ethernet: распределенная коммутация пакетов для локальных компьютерных сетей»[16] и сотрудничал с несколькими патентами, полученными в 1977 и 1978 годах.

- В 1974 г. Винт Серф, Йоген Далал, а Карл Саншайн опубликовал Протокол управления передачей (TCP) спецификация, RFC 675, вводя термин Интернет как сокращение для межсетевое взаимодействие.[17]

- В 1976 году Джон Мерфи из Datapoint Corporation созданный ARCNET, сеть с передачей токенов, которая впервые использовалась для совместного использования устройств хранения.

- В 1977 году первая оптоволоконная сеть дальней связи была развернута компанией GTE в Лонг-Бич, Калифорния.

- В 1977 г. Сетевые системы Xerox (XNS) был разработан Робертом Меткалфом и Йогеном Далалом в Ксерокс.[18]

- В 1979 году Роберт Меткалф решил сделать Ethernet открытым стандартом.[19]

- В 1980 году Ethernet был модернизирован с первоначального протокола 2,94 Мбит / с на протокол 10 Мбит / с, который был разработан Рон Крейн, Боб Гарнер, Рой Огус,[20] и Йоген Далал.[21]

- В 1995 году пропускная способность Ethernet увеличилась с 10 Мбит / с до 100 Мбит / с. К 1998 году Ethernet поддерживал скорость передачи гигабита. Впоследствии были добавлены более высокие скорости до 400 Гбит / с (по состоянию на 2018 г.[Обновить]). Масштабирование Ethernet было фактором, способствующим его продолжению использования.[19]

Использовать

Компьютерная сеть расширяет межличностное общение электронными средствами с помощью различных технологий, таких как электронное письмо, мгновенное сообщение, онлайн чат, голосовые и видео телефонные звонки, и видео-конференция. Сеть позволяет совместно использовать сетевые и вычислительные ресурсы. Пользователи могут получать доступ к ресурсам, предоставляемым устройствами в сети, и использовать их, например, печать документа на общем сетевом принтере или использование общего запоминающего устройства. Сеть позволяет обмениваться файлами, данными и другими типами информации, давая авторизованным пользователям возможность доступа к информации, хранящейся на других компьютерах в сети. Распределенных вычислений использует вычислительные ресурсы в сети для выполнения задач.

Сетевой пакет

Большинство современных компьютерных сетей используют протоколы, основанные на передаче в пакетном режиме. А сетевой пакет форматированная единица данные несёт сеть с коммутацией пакетов. Технологии физических каналов пакетной сети обычно ограничивают размер пакетов до определенного максимальная единица передачи (MTU). Более длинное сообщение фрагментируется перед передачей, и как только пакеты приходят, они собираются заново для создания исходного сообщения.

Пакеты состоят из двух типов данных: управляющая информация и пользовательские данные (полезная нагрузка). Управляющая информация предоставляет данные, необходимые сети для доставки пользовательских данных, например, источник и место назначения. сетевые адреса, обнаружение ошибок коды и информацию о последовательности. Обычно управляющая информация находится в заголовки пакетов и трейлеры, с данные полезной нагрузки между.

С пакетами пропускная способность среды передачи может быть лучше разделено между пользователями, чем если бы сеть была цепь переключена. Когда один пользователь не отправляет пакеты, ссылка может быть заполнена пакетами от других пользователей, и поэтому стоимость может быть разделена с относительно небольшими помехами при условии, что ссылка не используется чрезмерно. Часто маршрут, по которому пакет должен пройти через сеть, недоступен сразу. В этом случае пакет в очереди и ждет, пока ссылка не станет свободной.

Топология сети

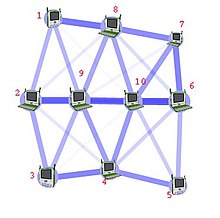

Топология сети - это схема, образец или организационная иерархия взаимодействия сетевых узлов в отличие от их физического или географического расположения. Как правило, большинство схем, описывающих сети, упорядочены по их топологии. Топология сети может повлиять на пропускную способность, но надежность часто имеет большее значение.[нужна цитата ] При использовании многих технологий, таких как шинные сети, единичный отказ может привести к полному отказу сети. В целом, чем больше соединений, тем надежнее сеть; но тем дороже его установка.

Распространенные макеты:

- Автобусная сеть: все узлы подключены к общей среде по этой среде. Это был макет, использованный в оригинальном Ethernet, называется 10BASE5 и 10BASE2. Это все еще распространенная топология на уровень канала передачи данных хотя современные физический слой варианты использования точка-точка ссылки вместо этого.

- Звездная сеть: все узлы подключены к специальному центральному узлу. Это типичный макет в Беспроводная сеть, где каждый беспроводной клиент подключается к центральному Беспроводная точка доступа.

- Кольцевая сеть: каждый узел подключен к своему левому и правому соседнему узлу, так что все узлы связаны и каждый узел может достигать друг друга, перемещаясь по узлам влево или вправо. В Оптоволоконный распределенный интерфейс данных (FDDI) использовала такую топологию.

- Ячеистая сеть: каждый узел связан с произвольным числом соседей таким образом, что существует по крайней мере один переход от любого узла к любому другому.

- Полностью подключенная сеть: каждый узел подключен к каждому другому узлу в сети.

- Сеть деревьев: узлы расположены иерархически.

Физическая компоновка узлов в сети может не обязательно отражать топологию сети. Например, с FDDI топология сети представляет собой кольцо, но физическая топология часто представляет собой звезду, поскольку все соседние соединения могут маршрутизироваться через центральное физическое местоположение. Однако физическая компоновка не является полностью несущественной, поскольку общие места расположения воздуховодов и оборудования могут представлять собой единые точки отказа из-за таких проблем, как пожары, перебои в подаче электроэнергии и наводнения.

Оверлейная сеть

An оверлейная сеть это виртуальная сеть, построенная поверх другой сети. Узлы в оверлейной сети связаны виртуальными или логическими связями. Каждая ссылка соответствует пути, возможно, через множество физических каналов в базовой сети. Топология оверлейной сети может (и часто отличается) от топологии базовой сети. Например, многие пиринговый сети - это оверлейные сети. Они организованы как узлы виртуальной системы ссылок, которые работают поверх Интернета.[22]

Оверлейные сети существуют с момента изобретения сетей, когда компьютерные системы были подключены по телефонным линиям с использованием модемы, до любого сеть передачи данных существовал.

Наиболее ярким примером оверлейной сети является сам Интернет. Сам Интернет изначально создавался как наложение на телефонная сеть.[22] Даже сегодня каждый интернет-узел может связываться практически с любым другим через базовую сеть подсетей с совершенно разными топологиями и технологиями. Разрешение адресов и маршрутизация являются средствами, позволяющими сопоставить полностью подключенную оверлейную IP-сеть с ее базовой сетью.

Другой пример оверлейной сети - это распределенная хеш-таблица, который сопоставляет ключи с узлами в сети. В этом случае базовая сеть - это IP-сеть, а наложенная сеть - это таблица (фактически карта ) индексируется ключами.

Наложенные сети также были предложены как способ улучшения Интернет-маршрутизации, например, через качество обслуживания гарантирует достижение более высокого качества потоковое мультимедиа. Предыдущие предложения, такие как IntServ, DiffServ, и IP Multicast не получили широкого признания в основном потому, что требуют модификации всех маршрутизаторы в сети.[нужна цитата ] С другой стороны, оверлейная сеть может быть развернута постепенно на конечных узлах, на которых запущено программное обеспечение оверлейного протокола, без сотрудничества со стороны Интернет-провайдеры. Оверлейная сеть не контролирует, как пакеты маршрутизируются в базовой сети между двумя наложенными узлами, но она может управлять, например, последовательностью оверлейных узлов, которые проходит сообщение, прежде чем оно достигнет места назначения.

Например, Akamai Technologies управляет оверлейной сетью, которая обеспечивает надежную и эффективную доставку контента (своего рода многоадресная передача ). Академические исследования включают многоадресную рассылку конечных систем,[23] среди прочего, исследования устойчивой маршрутизации и качества обслуживания.

Сетевые ссылки

Среды передачи (часто называемые в литературе физическая среда ) используется для соединения устройств в компьютерную сеть, включая электрический кабель, оптоволокно, и свободное место. в Модель OSI программное обеспечение для обработки мультимедиа определяется на уровнях 1 и 2 - физическом уровне и уровне канала передачи данных.

Широко принятый семья который использует медь и оптоволокно в локальная сеть (LAN) технология известна как Ethernet. Стандарты носителей и протоколов, обеспечивающие связь между сетевыми устройствами через Ethernet, определяются IEEE 802.3. Беспроводная сеть стандарты используют радиоволны, другие используют инфракрасный сигналы как среда передачи. Связь по линии электропередач использует здание силовой кабель для передачи данных.

Проводные технологии

В компьютерных сетях используются следующие классы проводных технологий.

- Коаксиальный кабель широко используется в системах кабельного телевидения, офисных зданиях и других рабочих местах для локальных сетей. Скорость передачи варьируется от 200 миллионов бит в секунду до более 500 миллионов бит в секунду.[нужна цитата ]

- ITU-T G.hn технология использует существующие домашняя проводка (коаксиальный кабель, телефонные линии и линии электропередач ) для создания высокоскоростной локальной сети.

- Витая пара кабель используется для проводных Ethernet и другие стандарты. Обычно он состоит из 4 пар медных кабелей, которые можно использовать для передачи голоса и данных. Использование двух скрученных вместе проводов помогает уменьшить перекрестные помехи и электромагнитная индукция. Скорость передачи составляет от 2 Мбит / с до 10 Гбит / с. Кабели на основе витой пары бывают двух видов: неэкранированная витая пара (UTP) и экранированная витая пара (STP). Каждая форма представлена в нескольких рейтинги категорий, предназначенный для использования в различных сценариях.

- An оптоволокно это стекловолокно. Он передает световые импульсы, которые представляют данные с помощью лазеров и оптические усилители. Некоторыми преимуществами оптических волокон перед металлическими проводами являются очень низкие потери при передаче и невосприимчивость к электрическим помехам. Используя плотный мультиплексирование с разделением волн оптические волокна могут одновременно передавать несколько потоков данных на разных длинах волн света, что значительно увеличивает скорость передачи данных до триллионов бит в секунду. Оптические волокна могут использоваться для протяженных кабелей с очень высокой скоростью передачи данных и используются для подводные кабели соединить континенты. Существует два основных типа волоконной оптики: одномодовое оптическое волокно (SMF) и многомодовое оптическое волокно (MMF). Преимущество одномодового волокна заключается в том, что он способен поддерживать когерентный сигнал на десятки или даже сотни километров. Терминирование многомодового волокна обходится дешевле, но его длина ограничивается несколькими сотнями или даже несколькими десятками метров, в зависимости от скорости передачи данных и класса кабеля.[24]

Беспроводные технологии

Сетевые соединения могут быть установлены без проводов с использованием радио или других электромагнитных средств связи.

- Наземный микроволновая печь - Наземная микроволновая связь использует наземные передатчики и приемники, похожие на спутниковые антенны. Наземные микроволны работают в диапазоне низких гигагерц, что ограничивает все коммуникации в пределах прямой видимости. Ретрансляционные станции расположены на расстоянии примерно 40 миль (64 км) друг от друга.

- Спутники связи - Спутники также общаются через микроволновую печь. Спутники размещены в космосе, обычно на геостационарной орбите на высоте 35 400 км (22 000 миль) над экватором. Эти орбитальные системы способны принимать и передавать голос, данные и телевизионные сигналы.

- Сотовые сети использовать несколько технологий радиосвязи. Системы делят охватываемый регион на несколько географических областей. Каждая зона обслуживается маломощным трансивер.

- Радио и расширенный спектр технологии – Беспроводные сети используйте высокочастотную радиотехнологию, аналогичную цифровой сотовой связи. Беспроводные локальные сети используют технологию расширенного спектра, чтобы обеспечить связь между несколькими устройствами в ограниченной области. IEEE 802.11 определяет общую разновидность беспроводной радиоволновой технологии открытых стандартов, известную как Вай фай.

- Оптическая связь в свободном пространстве для связи использует видимый или невидимый свет. В большинстве случаев, распространение по прямой видимости используется, что ограничивает физическое расположение устройств связи.

Экзотические технологии

Были различные попытки передачи данных через экзотические носители.

- IP через Avian Carriers был юмористическим первоапрельским дураком Запрос комментариев, выпущенный как RFC 1149. В реальной жизни это было реализовано в 2001 году.[25]

- Расширяя Интернет до межпланетных измерений с помощью радиоволн, Межпланетный Интернет.[26]

Оба случая имеют большой время задержки туда и обратно, что дает медленный двусторонняя связь но не препятствует отправке больших объемов информации.

Сетевые узлы

Помимо любых физических средств передачи, сети строятся из дополнительных базовых система строительные блоки, такие как контроллеры сетевого интерфейса (Сетевые карты), повторители, узлы, мосты, переключатели, маршрутизаторы, модемы, и брандмауэры. Любая конкретная часть оборудования часто содержит несколько строительных блоков и поэтому может выполнять несколько функций.

Сетевые интерфейсы

А контроллер сетевого интерфейса (NIC) - это компьютерное железо который подключает компьютер к сетевые СМИ и имеет возможность обрабатывать низкоуровневую сетевую информацию. Например, сетевая карта может иметь разъем для приема кабеля или антенну для беспроводной передачи и приема, а также связанные схемы.

В Ethernet сети, каждый контроллер сетевого интерфейса имеет уникальный Адрес управления доступом к среде (MAC) - обычно хранится в постоянной памяти контроллера. Чтобы избежать конфликтов адресов между сетевыми устройствами, Институт инженеров по электротехнике и электронике (IEEE) поддерживает и управляет уникальностью MAC-адреса. Размер MAC-адреса Ethernet - шесть октеты. Три наиболее значимых октета зарезервированы для идентификации производителей сетевых карт. Эти производители, используя только назначенные им префиксы, однозначно назначают три младших октета каждому интерфейсу Ethernet, который они производят.

Повторители и концентраторы

А повторитель является электронный устройство, которое получает сеть сигнал, очищает его от ненужного шума и регенерирует. Сигнал ретранслируется при более высоком уровне мощности или на другой стороне препятствия, чтобы сигнал мог преодолевать большие расстояния без ухудшения качества. В большинстве конфигураций Ethernet на основе витой пары репитеры необходимы для кабеля, длина которого превышает 100 метров. При использовании волоконной оптики повторители могут быть удалены друг от друга на десятки или даже сотни километров.

Повторители работают на физическом уровне модели OSI, но все же требуют небольшого количества времени для регенерации сигнала. Это может вызвать Задержка распространения это влияет на производительность сети и может повлиять на правильную работу В результате многие сетевые архитектуры ограничивают количество репитеров, используемых в сети, например, Ethernet. 5-4-3 правило.

Повторитель Ethernet с несколькими портами известен как Концентратор Ethernet. Помимо восстановления и распределения сетевых сигналов, ретрансляторный концентратор помогает обнаруживать коллизии и локализовать неисправности в сети. Концентраторы и повторители в локальных сетях в значительной степени устарели современными сетевые коммутаторы.

Мосты

А сетевой мост действует в уровень канала передачи данных (слой 2) Модель OSI и соединяет и фильтрует трафик между двумя сегменты сети сформировать единую сеть. Это разделяет домен конфликтов сети, но поддерживает единственный домен широковещательной рассылки. Сегментация сети посредством мостового соединения разбивает большую перегруженную сеть на совокупность более мелких и более эффективных сетей.

Переключатели

А Сетевой коммутатор это устройство, которое пересылает и кадры данных между порты на основе MAC-адреса назначения в каждом кадре.[27]Коммутатор отличается от концентратора тем, что он пересылает кадры только на порты, участвующие в обмене данными, тогда как концентратор пересылает на все порты. Коммутатор можно рассматривать как многопортовый мост.[28] Коммутатор изучает ассоциацию физических портов с MAC-адресами, исследуя исходные адреса полученных кадров. Если целевой MAC-адрес неизвестен, коммутатор вещает на все порты но источник. Коммутаторы обычно имеют множество портов, что позволяет использовать звездообразную топологию для устройств и каскадирования дополнительных коммутаторов.

Маршрутизаторы

А маршрутизатор является межсетевое взаимодействие устройство, которое пересылает пакеты между сетями путем обработки информации об адресации или маршрутизации, включенной в пакет. Информация о маршрутизации часто обрабатывается вместе с таблица маршрутизации. Маршрутизатор использует свою таблицу маршрутизации, чтобы определить, куда пересылать пакеты.

Модемы

Модемы (MOdulator-DEModulator) используются для подключения сетевых узлов по проводам, изначально не предназначенным для цифрового сетевого трафика, или для беспроводной связи. Для этого один или несколько несущие сигналы находятся модулированный цифровым сигналом для создания аналоговый сигнал которые можно адаптировать для придания требуемых свойств для передачи. Модемы обычно используются для телефонных линий с использованием цифровая абонентская линия технологии.

Межсетевые экраны

А брандмауэр это сетевое устройство для контроля сетевой безопасности и правил доступа. Брандмауэры обычно настроены так, чтобы отклонять запросы доступа от нераспознанных источников, но разрешать действия от распознанных. Жизненно важная роль межсетевых экранов в сетевой безопасности растет параллельно с постоянным увеличением кибератаки.

Протоколы связи

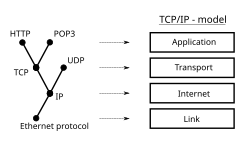

А протокол связи представляет собой набор правил для обмена информацией по сети. В стек протоколов (также см. Модель OSI ), каждый протокол использует услуги нижележащего уровня протокола до тех пор, пока самый нижний уровень не будет управлять оборудованием, которое отправляет информацию через носитель. Использование уровней протоколов сегодня повсеместно используется в компьютерных сетях. Важным примером стека протоколов является HTTP (протокол World Wide Web) работает поверх TCP над IP (в Интернет-протоколы ) над IEEE 802.11 (протокол Wi-Fi). Этот стек используется между Беспроводной маршрутизатор и персональный компьютер домашнего пользователя, когда пользователь просматривает Интернет.

Протоколы связи имеют разные характеристики. Они могут быть ориентированный на соединение или же без подключения, они могут использовать контурный режим или же коммутация пакетов, и они могут использовать иерархическую адресацию или плоскую адресацию.

Существует множество протоколов связи, некоторые из которых описаны ниже.

IEEE 802

IEEE 802 - это семейство стандартов IEEE, касающихся локальных и городских сетей. Полный набор протоколов IEEE 802 обеспечивает разнообразный набор сетевых возможностей. Протоколы имеют плоскую схему адресации. Они работают в основном на 1 и 2 уровнях Модель OSI.

Например, MAC мосты (IEEE 802.1D ) занимается маршрутизацией пакетов Ethernet с использованием Протокол связующего дерева. IEEE 802.1Q описывает VLAN, и IEEE 802.1X определяет порт на основе Контроль доступа к сети протокол, который формирует основу для механизмов аутентификации, используемых в VLAN (но он также встречается в WLAN) - это то, что видит домашний пользователь, когда ему нужно ввести «ключ беспроводного доступа».

Ethernet

Ethernet, иногда просто называют LAN, представляет собой семейство протоколов, используемых в проводных локальных сетях, описываемых набором стандартов, вместе называемых IEEE 802.3 опубликовано Институт инженеров по электротехнике и электронике.

Беспроводная сеть

Беспроводная сеть, также широко известный как WLAN или WiFi, вероятно, является самым известным членом IEEE 802 семейство протоколов для домашних пользователей сегодня. Он стандартизирован IEEE 802.11 и имеет много общих свойств с проводным Ethernet.

Пакет Интернет-протокола

В Пакет Интернет-протокола, также называемый TCP / IP, является основой всех современных сетей. Он предлагает услуги без установления соединения, а также услуги с установлением соединения в изначально ненадежной сети, через которую проходит передача дейтаграмм в Протокол Интернета (IP) уровень. По своей сути, набор протоколов определяет спецификации адресации, идентификации и маршрутизации для Интернет-протокол версии 4 (IPv4), а для IPv6 - протокол следующего поколения с значительно расширенными возможностями адресации.

Internet Protocol Suite - это определяющий набор протоколов для Интернета. Хотя многие компьютеры общаются через Интернет, на самом деле это сеть сетей, разработанная Эндрю Танненбаумом.[29]

SONET / SDH

Синхронная оптическая сеть (SONET) и синхронная цифровая иерархия (SDH) стандартизированы мультиплексирование протоколы, которые передают несколько цифровых битовых потоков по оптическому волокну с помощью лазеров. Первоначально они были разработаны для передачи данных в коммутационном режиме из множества различных источников, в первую очередь для поддержки в реальном времени, без сжатия, с коммутацией каналов голос, закодированный в PCM (Импульсно-кодовая модуляция) формат. Однако из-за нейтральности протокола и ориентированных на транспортировку функций SONET / SDH также был очевидным выбором для транспортировки. асинхронный режим передачи (Банкомат) кадры.

асинхронный режим передачи

асинхронный режим передачи (ATM) - это метод коммутации для телекоммуникационных сетей. Он использует асинхронный мультиплексирование с временным разделением и кодирует данные в небольшие файлы фиксированного размера клетки. Это отличается от других протоколов, таких как Пакет Интернет-протокола или же Ethernet которые используют пакеты переменного размера или кадры. Банкомат имеет сходство с обоими схема и пакет коммутируемая сеть. Это делает его хорошим выбором для сети, которая должна обрабатывать как традиционный высокопроизводительный трафик данных, так и в режиме реального времени, низкая задержка контент, такой как голос и видео. Банкомат использует ориентированный на соединение модель, в которой виртуальный канал должен быть установлен между двумя конечными точками до начала фактического обмена данными.

В то время как роль банкоматов уменьшается в пользу сети нового поколения, он по-прежнему играет роль в Последняя миля, что является связью между интернет-провайдер и домашний пользователь.[30]

Сотовые стандарты

Существует ряд различных стандартов цифровой сотовой связи, в том числе: Глобальная система мобильной связи (GSM), Общие услуги пакетной радиосвязи (GPRS), cdmaOne, CDMA2000, Evolution-Data Optimized (EV-DO), Повышенная скорость передачи данных для развития GSM (КРАЙ), Универсальная система мобильной связи (UMTS), Цифровая усовершенствованная беспроводная связь (DECT), Цифровой AMPS (IS-136 / TDMA) и Интегрированная цифровая расширенная сеть (IDEN).[31]

Географический масштаб

| Компьютерная сеть типы по пространственному размеру |

|---|

|

Сети могут характеризоваться множеством свойств или функций, таких как физическая емкость, организационная цель, авторизация пользователя, права доступа и другие. Другой отличный метод классификации - это метод физической протяженности или географического масштаба.

- Наноразмерная сеть

А наноразмерная коммуникация Сеть имеет ключевые компоненты, реализованные на наномасштабе, включая носители сообщений, и использует физические принципы, которые отличаются от механизмов связи на макроуровне. Связь в наномасштабе распространяется на очень маленькие датчики и исполнительные механизмы, такие как те, что используются в биологических системах, а также имеет тенденцию работать в средах, которые были бы слишком жесткими для классической связи.[32]

- Личная сеть

А личная сеть (PAN) - компьютерная сеть, используемая для связи между компьютером и различными информационно-технологическими устройствами, близкими к одному человеку. Некоторыми примерами устройств, которые используются в PAN, являются персональные компьютеры, принтеры, факсы, телефоны, КПК, сканеры и даже игровые приставки. PAN может включать проводные и беспроводные устройства. Дальность действия PAN обычно достигает 10 метров.[33] Проводная сеть PAN обычно состоит из соединений USB и FireWire, в то время как такие технологии, как Bluetooth и инфракрасная связь, обычно образуют беспроводную сеть PAN.

- Локальная сеть

А локальная сеть (LAN) - это сеть, которая соединяет компьютеры и устройства в ограниченной географической области, такой как дом, школа, офисное здание или группа близко расположенных зданий. Каждый компьютер или устройство в сети - это узел. Проводные локальные сети, скорее всего, основаны на Ethernet технологии. Новые стандарты, такие как ITU-T G.hn также предоставляют способ создания проводной локальной сети с использованием существующей проводки, такой как коаксиальные кабели, телефонные линии и линии электропередач.[34]

Определяющие характеристики LAN, в отличие от Глобальная сеть (WAN), включить выше скорость передачи данных, ограниченный географический диапазон и отсутствие зависимости от арендованные линии для обеспечения связи. Текущий Ethernet или другой IEEE 802.3 Технологии LAN работают со скоростью передачи данных до 100 Гбит / с, стандартизированный IEEE в 2010.[35] В настоящее время, 400 Гбит / с Ethernet разрабатывается.

Локальная сеть может быть подключена к глобальной сети с помощью маршрутизатор.

- Домашняя сеть

А домашняя сеть (HAN) - это домашняя локальная сеть, используемая для связи между цифровыми устройствами, обычно развертываемыми в доме, обычно с небольшим количеством персональных компьютеров и аксессуаров, таких как принтеры и мобильные вычислительные устройства. Важной функцией является совместное использование доступа в Интернет, часто широкополосной услуги через кабельное телевидение или цифровая абонентская линия (DSL) провайдер.

- Сеть хранения данных

А сеть хранения данных (SAN) - это выделенная сеть, которая обеспечивает доступ к консолидированному хранилищу данных на уровне блоков. Сети SAN в основном используются для того, чтобы сделать устройства хранения, такие как дисковые массивы, ленточные библиотеки и оптические музыкальные автоматы, доступными для серверов, чтобы эти устройства выглядели как локально подключенные устройства к операционной системе. SAN обычно имеет собственную сеть устройств хранения, которые обычно недоступны через локальную сеть для других устройств. Стоимость и сложность сетей SAN упали в начале 2000-х годов до уровня, позволяющего более широко применять их как в корпоративных, так и в малых и средних бизнес-средах.

- Сеть кампуса

А сеть кампуса (CAN) представляет собой соединение локальных сетей в пределах ограниченной географической области. Сетевое оборудование (коммутаторы, маршрутизаторы) и средства передачи (оптическое волокно, медный завод, Cat5 кабели и т. д.) почти полностью принадлежат арендатору / владельцу кампуса (предприятию, университету, правительству и т. д.).

Например, сеть университетского городка, вероятно, будет связывать различные здания кампуса, чтобы соединить академические колледжи или факультеты, библиотеку и общежития студентов.

- Магистральная сеть

А магистральная сеть является частью инфраструктуры компьютерной сети, которая обеспечивает путь для обмена информацией между различными локальными сетями или подсетями. Магистраль может связывать вместе различные сети в одном здании, в разных зданиях или на большой территории.

Например, крупная компания может реализовать магистральную сеть для соединения отделов, расположенных по всему миру. Оборудование, которое связывает воедино ведомственные сети, составляет основу сети. При проектировании сетевой магистрали, производительность сети и перегрузка сети являются критическими факторами, которые необходимо учитывать. Обычно пропускная способность магистральной сети больше, чем пропускная способность отдельных сетей, подключенных к ней.

Другой пример магистральной сети - это Магистраль Интернета, которая представляет собой огромную глобальную систему волоконно-оптических кабелей и оптических сетей, по которым передается большая часть данных между глобальные сети (WAN), метро, региональные, национальные и трансокеанские сети.

- Городская сеть

А Городская сеть (MAN) - это большая компьютерная сеть, которая обычно охватывает город или большой кампус.

- Глобальная сеть

А Глобальная сеть (WAN) - это компьютерная сеть, охватывающая большую географическую область, например город, страну, или даже межконтинентальные расстояния. WAN использует канал связи, который сочетает в себе множество типов медиа, таких как телефонные линии, кабели и воздушные волны. WAN часто использует средства передачи, предоставляемые обычными операторами связи, такими как телефонные компании. Технологии WAN обычно работают на трех нижних уровнях Эталонная модель OSI: физический уровень, уровень канала передачи данных, а сетевой уровень.

- Частная сеть предприятия

An частная сеть предприятия представляет собой сеть, которую одна организация строит для соединения своих офисов (например, производственных площадок, головных офисов, удаленных офисов, магазинов), чтобы они могли совместно использовать компьютерные ресурсы.

- Виртуальная частная сеть

А виртуальная частная сеть (VPN) - это оверлейная сеть, в которой некоторые связи между узлами осуществляются по открытым соединениям или виртуальным каналам в какой-либо более крупной сети (например, Интернет), а не по физическим проводам. Говорят, что протоколы канального уровня виртуальной сети туннелируются через большую сеть, когда это так. Одним из распространенных приложений является безопасная связь через общедоступный Интернет, но VPN не обязательно должна иметь явные функции безопасности, такие как аутентификация или шифрование контента. Например, виртуальные частные сети могут использоваться для разделения трафика различных пользовательских сообществ в базовой сети с надежными функциями безопасности.

VPN может иметь максимальную производительность или может иметь соглашение об определенном уровне обслуживания (SLA) между клиентом VPN и поставщиком услуг VPN. Как правило, топология VPN более сложна, чем топология точка-точка.

- Глобальная сеть

А глобальная вычислительная сеть (GAN) - это сеть, используемая для поддержки мобильной связи в произвольном количестве беспроводных локальных сетей, в зонах покрытия спутников и т. Д. Ключевой проблемой мобильной связи является передача пользовательских сообщений из одной локальной зоны покрытия в другую. В IEEE Project 802 это включает в себя последовательность наземных беспроводные локальные сети.[36]

Организационная сфера

Сети обычно управляются организациями, которым они принадлежат. В частных корпоративных сетях может использоваться комбинация интрасетей и экстранетов. Они также могут предоставлять сетевой доступ к Интернет, который не имеет единственного владельца и обеспечивает практически неограниченное глобальное соединение.

Интранет

An интранет представляет собой набор сетей, находящихся под контролем единой административной единицы. Интранет использует IP протокол и инструменты на основе IP, такие как веб-браузеры и приложения для передачи файлов. Административный орган ограничивает использование внутренней сети авторизованными пользователями. Чаще всего интрасеть - это внутренняя локальная сеть организации. В большой интрасети обычно есть по крайней мере один веб-сервер для предоставления пользователям организационной информации. Интранет - это также все, что находится за маршрутизатором в локальной сети.

Экстранет

An экстранет это сеть, которая также находится под административным контролем одной организации, но поддерживает ограниченное подключение к определенной внешней сети. Например, организация может предоставить доступ к некоторым аспектам своей интрасети для обмена данными со своими деловыми партнерами или клиентами. Этим другим объектам не обязательно доверять с точки зрения безопасности. Сетевое подключение к экстранету часто, но не всегда, осуществляется с помощью технологии WAN.

Межсетевое взаимодействие

An объединенная сеть представляет собой соединение нескольких различных типов компьютерных сетей с целью формирования единой компьютерной сети путем наложения слоев поверх различного сетевого программного обеспечения и соединения их вместе с помощью маршрутизаторов.

Интернет

В Интернет является крупнейшим примером межсетевого взаимодействия. Это глобальная система взаимосвязанных правительственных, академических, корпоративных, общественных и частных компьютерных сетей. Он основан на сетевых технологиях Пакет Интернет-протокола. Это преемник Сеть Агентств по Продвинутой Разработке (ARPANET) разработано DARPA из Министерство обороны США. Интернет использует медные коммуникации и оптическая сеть магистраль для включения Всемирная паутина (WWW), Интернет вещей, видеопередача и широкий спектр информационных услуг.

Участники Интернета используют разнообразный набор методов из нескольких сотен документированных и часто стандартизованных протоколов, совместимых с Internet Protocol Suite и системой адресации (IP-адреса ) под управлением Управление по присвоению номеров в Интернете и реестры адресов. Поставщики услуг и крупные предприятия обмениваются информацией о достижимость своих адресных пространств через Протокол пограничного шлюза (BGP), образуя глобальную резервную сеть путей передачи.

Даркнет

А даркнет представляет собой оверлейную сеть, обычно работающую в Интернете, доступную только через специализированное программное обеспечение. Даркнет - это анонимная сеть, в которой соединения устанавливаются только между доверенными узлами, иногда называемыми «друзьями» (F2F )[37] - использование нестандартных протоколы и порты.

Даркнеты отличаются от других распространенных пиринговый сети как обмен анонимно (то есть IP-адреса не являются общедоступными), и поэтому пользователи могут общаться, не опасаясь государственного или корпоративного вмешательства.[38]

Маршрутизация

Маршрутизация это процесс выбора сетевых путей для переноса сетевого трафика. Маршрутизация выполняется для многих типов сетей, в том числе коммутация цепи сети и сети с коммутацией пакетов.

В сетях с коммутацией пакетов маршрутизация направляет пересылка пакетов (транзит логически адресованных сетевые пакеты от источника до конечного пункта назначения) через промежуточные узлы. Промежуточные узлы обычно представляют собой сетевые аппаратные устройства, такие как маршрутизаторы, мосты, шлюзы, брандмауэры, или же переключатели. Общее назначение компьютеры может также пересылать пакеты и выполнять маршрутизацию, хотя они не являются специализированным оборудованием и могут иметь ограниченную производительность. Процесс маршрутизации обычно направляет пересылку на основе таблицы маршрутизации, которые ведут запись маршрутов к различным пунктам назначения в сети. Таким образом, построение таблиц маршрутизации, которые хранятся в объем памяти, очень важен для эффективной маршрутизации.

Обычно существует несколько маршрутов, которые можно выбрать, и для выбора между ними можно рассмотреть различные элементы, чтобы решить, какие маршруты будут установлены в таблице маршрутизации, например (с сортировкой по приоритету):

- Длина префикса: где предпочтительны более длинные маски подсети (независимо от того, в рамках протокола маршрутизации или по другому протоколу маршрутизации)

- Метрическая: где предпочтительнее более низкая метрика / стоимость (действует только в рамках одного и того же протокола маршрутизации)

- Административная дистанция: где предпочтительнее меньшее расстояние (действительно только между разными протоколами маршрутизации)

Большинство алгоритмов маршрутизации одновременно используют только один сетевой путь. Многопутевая маршрутизация методы позволяют использовать несколько альтернативных путей.

Маршрутизация в более узком смысле этого слова часто противопоставляется мосты в предположении, что сетевые адреса структурированы, и одинаковые адреса подразумевают близость в сети. Структурированные адреса позволяют одной записи в таблице маршрутизации представлять маршрут к группе устройств. В больших сетях структурированная адресация (маршрутизация в узком смысле) превосходит неструктурированную адресацию (мостовое соединение). Маршрутизация стала доминирующей формой адресации в Интернете. Мостовое соединение по-прежнему широко используется в локализованных средах.

Сетевая служба

Сетевые услуги приложения размещены на серверы в компьютерной сети, чтобы предоставить некоторую функциональность для членов или пользователей сети или для помощи в работе самой сети.

В Всемирная паутина, Электронное письмо,[39] печать и сетевой обмен файлами являются примерами хорошо известных сетевых сервисов. Сетевые службы, такие как DNS (система доменных имен ) дайте имена для IP и MAC-адреса (люди запоминают такие имена, как «nm.lan» лучше, чем числа вроде «210.121.67.18»),[40] и DHCP чтобы убедиться, что оборудование в сети имеет действующий IP-адрес.[41]

Услуги обычно основаны на протокол обслуживания который определяет формат и последовательность сообщений между клиентами и серверами этой сетевой службы.

Производительность сети

Пропускная способность

Пропускная способность в бит / с может относиться к потребляемой пропускной способности, соответствующей достигнутой пропускная способность или же Goodput, т.е. средняя скорость успешной передачи данных по каналу связи. На пропускную способность влияют такие технологии, как формирование пропускной способности, управление пропускной способностью, регулирование полосы пропускания, ограничение пропускной способности, распределение полосы пропускания (Например протокол распределения полосы пропускания и динамическое распределение полосы пропускания ) и т. д. Полоса пропускания потока битов пропорциональна средней полосе пропускания потребляемого сигнала в герцах (средняя спектральная полоса пропускания аналогового сигнала, представляющего поток битов) в течение исследуемого временного интервала.

Сетевая задержка

Любые данные, отправляемые по сети, требуют времени для перемещения от источника к месту назначения. В зависимости от приложения задержка в одну сторону или время в оба конца может существенно повлиять на производительность.

Качество обслуживания

В зависимости от требований к установке, производительность сети обычно измеряется качество обслуживания телекоммуникационного продукта. Параметры, которые влияют на это, обычно могут включать пропускная способность, дрожь, частота ошибок по битам и задержка.

В следующем списке приведены примеры показателей производительности сети для сети с коммутацией каналов и одного типа сеть с коммутацией пакетов, а именно. Банкомат:

- Сети с коммутацией каналов: In цепь переключена сетей, производительность сети является синонимом уровень обслуживания. Количество отклоненных вызовов - это показатель того, насколько хорошо сеть работает при большой загрузке трафика.[42] Другие типы показателей эффективности могут включать уровень шума и эха.

- Банкомат: в асинхронный режим передачи (ATM) сеть, производительность может быть измерена скоростью линии, качество обслуживания (QoS), пропускная способность, время соединения, стабильность, технология, метод модуляции и усовершенствования модема.[43][требуется проверка ][требуется полная цитата ]

Есть много способов измерить производительность сети, поскольку каждая сеть отличается по своей природе и конструкции. Производительность также можно моделировать, а не измерять. Например, диаграммы перехода состояний часто используются для моделирования работы очередей в сети с коммутацией каналов. Планировщик сети использует эти диаграммы для анализа работы сети в каждом состоянии, гарантируя, что сеть оптимально спроектирована.[44]

Перегрузка сети

Перегрузка сети возникает, когда ссылка или узел подвергаются большей загрузке данных, чем рассчитано, что приводит к ухудшению его качество обслуживания. Типичные эффекты включают: задержка в очереди, потеря пакета или блокировка новых подключений. Следствием этих двух последних является то, что постепенное увеличение предлагаемая нагрузка привести либо к небольшому увеличению сети пропускная способность, или к снижению пропускной способности сети.

Сетевые протоколы которые используют агрессивные ретрансляции для компенсации потери пакетов, как правило, системы остаются в состоянии сетевой перегрузки - даже после того, как начальная нагрузка снижается до уровня, который обычно не вызывает перегрузки сети. Таким образом, сети, использующие эти протоколы, могут демонстрировать два стабильных состояния при одинаковом уровне нагрузки. Стабильное состояние с низкой пропускной способностью известно как застойный коллапс.

Современные сети используют контроль перегрузки, предотвращение перегрузки и контроль движения методы, чтобы попытаться избежать коллапса заторов. К ним относятся: экспоненциальный откат в таких протоколах, как 802.11 с CSMA / CA и оригинал Ethernet, окно снижение в TCP, и честная очередь в таких устройствах, как маршрутизаторы. Еще один способ избежать негативных последствий перегрузки сети - это реализация схем приоритетов, так что одни пакеты передаются с более высоким приоритетом, чем другие. Схемы приоритета сами по себе не устраняют перегрузку сети, но они помогают смягчить последствия перегрузки для некоторых услуг. Примером этого является 802.1p. Третий способ избежать перегрузки сети - это явное выделение сетевых ресурсов конкретным потокам. Одним из примеров этого является использование возможностей бесконфликтной передачи (CFTXOP) в ITU-T G.hn стандарт, обеспечивающий высокую скорость (до 1 Гбит / с) Локальная сеть по существующим домашним проводам (линии электропередач, телефонные линии и коаксиальные кабели).

Для Интернета RFC 2914 подробно рассматривает тему контроля перегрузки.

Устойчивость сети

Устойчивость сети "способность обеспечивать и поддерживать приемлемый уровень служба перед лицом недостатки и проблемы для нормальной работы ».[45]

Безопасность

Компьютерные сети также используются хакеры безопасности развернуть компьютерные вирусы или же компьютерные черви на устройствах, подключенных к сети, или для предотвращения доступа этих устройств к сети через атака отказа в обслуживании.

Сетевая безопасность

Сетевая безопасность состоит из положений и политики, принятых сетевой администратор предотвращать и контролировать несанкционированный доступ, неправомерное использование, изменение или отказ от компьютерной сети и ее сетевых ресурсов.[46] Сетевая безопасность - это авторизация доступа к данным в сети, которая контролируется администратором сети. Пользователям присваиваются идентификатор и пароль, которые позволяют им получить доступ к информации и программам в пределах их полномочий. Сетевая безопасность используется в различных компьютерных сетях, как государственных, так и частных, для защиты ежедневных транзакций и связи между предприятиями, государственными учреждениями и отдельными лицами.

Сетевое наблюдение

Сетевое наблюдение мониторинг данных, передаваемых по компьютерным сетям, таким как Интернет. Мониторинг часто осуществляется тайно и может осуществляться правительствами или по указанию правительства, корпорациями, преступными организациями или отдельными лицами. Это может быть или не быть законным, и может потребоваться разрешение суда или другого независимого агентства, а может и не потребоваться.

Сегодня широко распространены программы компьютерного и сетевого наблюдения, и почти весь интернет-трафик отслеживается или потенциально может отслеживаться на предмет обнаружения незаконных действий.

Наблюдение очень полезно для правительств и правоохранительные органы поддерживать социальный контроль, распознавать и отслеживать угрозы, а также предотвращать / расследовать уголовное Мероприятия. С появлением таких программ, как Полная информационная осведомленность программа, такие технологии как высокоскоростные компьютеры наблюдения и биометрия программное обеспечение и законы, такие как Закон о помощи в коммуникации для правоохранительных органов правительства теперь обладают беспрецедентной способностью контролировать деятельность граждан.[47]

Однако многие гражданские права и Конфиденциальность группы - такие как Репортеры без границ, то Фонд электронных рубежей, а Американский союз гражданских свобод - выразили озабоченность тем, что усиление надзора за гражданами может привести к масса наблюдения общество с ограниченными политическими и личными свободами. Подобные опасения привели к многочисленным судебным искам, таким как Хептинг против AT&T.[47][48] В хактивист группа Анонимный взломал правительственные веб-сайты в знак протеста против «драконовской слежки».[49][50]

Сквозное шифрование

Сквозное шифрование (E2EE) - это цифровые коммуникации парадигма непрерывной защиты данных, передаваемых между двумя взаимодействующими сторонами. В нем участвует сторона-отправитель шифрование данные, поэтому только предполагаемый получатель может их расшифровать без зависимости от третьих лиц. Сквозное шифрование предотвращает использование посредников, таких как Интернет-провайдеры или же поставщики услуг приложений, от обнаружения или нарушения связи. Сквозное шифрование обычно защищает как конфиденциальность и честность.

Примеры сквозного шифрования включают: HTTPS для веб-трафика, PGP за электронное письмо, OTR за мгновенное сообщение, ZRTP за телефония, и TETRA для радио.

Типичный сервер -системы связи не включают сквозное шифрование. Эти системы могут гарантировать только защиту связи между клиенты и серверы, а не между самими общающимися сторонами. Примеры систем, отличных от E2EE: Google Talk, Yahoo мессенджер, Facebook, и Dropbox. Некоторые такие системы, например LavaBit и SecretInk, даже описывают себя как предлагающие «сквозное» шифрование, когда это не так. Оказалось, что некоторые системы, которые обычно предлагают сквозное шифрование, содержат задняя дверь что подрывает переговоры о ключ шифрования между общающимися сторонами, например Skype или же Hushmail.

Парадигма сквозного шифрования напрямую не устраняет риски на самих конечных точках связи, таких как техническая эксплуатация из клиенты, низкое качество генераторы случайных чисел, или же условное депонирование ключей. E2EE также не занимается анализ трафика, который относится к таким вещам, как идентификаторы конечных точек, а также время и количество отправленных сообщений.

SSL / TLS

Внедрение и быстрый рост электронной коммерции во всемирной паутине в середине 1990-х годов сделали очевидным, что необходима какая-то форма аутентификации и шифрования. Netscape сделал первый выстрел в новый стандарт. В то время доминирующим веб-браузером был Netscape Navigator. Netscape создал стандарт, называемый безопасным уровнем сокетов (SSL). Для SSL требуется сервер с сертификатом. Когда клиент запрашивает доступ к серверу, защищенному SSL, сервер отправляет клиенту копию сертификата.Клиент SSL проверяет этот сертификат (все веб-браузеры поставляются с исчерпывающим списком предварительно загруженных корневых сертификатов ЦС), и если сертификат проверяется, сервер аутентифицируется, и клиент согласовывает шифр с симметричным ключом для использования в сеансе. Теперь сеанс находится в очень безопасном зашифрованном туннеле между сервером SSL и клиентом SSL.[24]

Просмотры сетей

Пользователи и сетевые администраторы обычно имеют разные представления о своих сетях. Пользователи могут совместно использовать принтеры и некоторые серверы из рабочей группы, что обычно означает, что они находятся в одном географическом месте и находятся в одной локальной сети, тогда как сетевой администратор несет ответственность за поддержание этой сети в рабочем состоянии. А сообщество интересов имеет меньшую связь с пребыванием в локальной области, и его следует рассматривать как набор произвольно расположенных пользователей, которые совместно используют набор серверов и, возможно, также общаются через пиринговый технологии.

Сетевые администраторы могут видеть сети как с физической, так и с логической точки зрения. Физическая перспектива включает географические местоположения, физические кабели и элементы сети (например, маршрутизаторы, мосты и шлюзы прикладного уровня ), которые соединяются через среду передачи. Логические сети, называемые в архитектуре TCP / IP, подсети, сопоставить с одним или несколькими носителями передачи. Например, обычная практика в университетском городке зданий состоит в том, чтобы сделать набор кабелей LAN в каждом здании похожим на общую подсеть, используя виртуальная локальная сеть (VLAN) технологии.

И пользователи, и администраторы осведомлены в разной степени о характеристиках доверия и области действия сети. Опять же, используя архитектурную терминологию TCP / IP, интранет представляет собой сообщество по интересам, находящееся под частным управлением, как правило, предприятием, и доступно только авторизованным пользователям (например, сотрудникам).[51] Интранет не обязательно должен быть подключен к Интернету, но обычно имеет ограниченное соединение. An экстранет является расширением интрасети, которое позволяет безопасно общаться пользователям за пределами интрасети (например, деловым партнерам, клиентам).[51]

Неофициально Интернет - это совокупность пользователей, предприятий и поставщиков контента, которые связаны между собой Интернет-провайдеры (Интернет-провайдер). С инженерной точки зрения Интернет - это набор подсетей и совокупности подсетей, которые совместно используют зарегистрированные айпи адрес пространство и обмениваться информацией о доступности этих IP-адресов с помощью Протокол пограничного шлюза. Обычно человек читаемый имена серверов транслируются в IP-адреса, прозрачно для пользователей, через функцию каталога система доменных имен (DNS).

Через Интернет может быть бизнес-бизнес (B2B), бизнес-потребитель (B2C) и от потребителя к потребителю (C2C) коммуникации. Когда происходит обмен деньгами или конфиденциальной информацией, сообщения могут быть защищены той или иной формой безопасность связи механизм. Интранеты и экстранеты могут быть безопасно наложены на Интернет без доступа обычных пользователей и администраторов Интернета, используя безопасные Виртуальная частная сеть (VPN) технология.

Журналы и информационные бюллетени

- Открытая информатика (открытый доступ журнал)

Смотрите также

- Сравнение программного обеспечения для построения схем сети

- Киберпространство

- История Интернета

- Информационный век

- Информационная революция

- Протокол минимальных пар

- Сетевое моделирование

- Сетевое планирование и дизайн

- Контроль сетевого трафика

Рекомендации

- ^ Ф. Дж. Корбато и др., Совместимая система разделения времени Руководство программиста (MIT Press, 1963) ISBN 978-0-262-03008-3. «Вскоре после первого доклада К. Стрейчи о компьютерах с разделением по времени на конференции ЮНЕСКО по обработке информации в июне 1959 года Х. М. Тигер и Дж. Маккарти из Массачусетского технологического института представили неопубликованный доклад« Тестирование программ с разделением по времени »на заседании ACM в августе 1959 года. "

- ^ «Компьютерные пионеры - Кристофер Стрейчи». history.computer.org. Получено 2020-01-23.

- ^ «Воспоминания о теории разделения времени». jmc.stanford.edu. Получено 2020-01-23.

- ^ "Компьютер - разделение времени и миникомпьютеры". Энциклопедия Британника. Получено 2020-01-23.

- ^ Гиллис, Джеймс М .; Гиллис, Джеймс; Гиллис, Джеймс и Кайо Роберт; Кайо, Р. (2000). Как зародилась сеть: история всемирной паутины. Издательство Оксфордского университета. стр.13. ISBN 978-0-19-286207-5.

- ^ "История о том, как пионер кибернетики оказался не нужен СССР" [История о том, как пионер кибернетики стал ненужным СССР]. ria.ru (на русском). МИА «Россия сегодня». 2010-08-09. Получено 2015-03-04.

Главным делом жизни Китова, увы, не до практического воплощения, можно считать план создания компьютерной сети (ЕГСВЦ) для управления народным хозяйством и одновременно для решения военных задач. Этот план Анатолий Иванович использует сразу в высшую инстанцию, направив в январе 1959 года письмо генсеку КПСС Никите Хщеву. Не получив ответа (хотя начинание на словах было поддержано в различных кругах), осенью того же года он заново приложил на него самый верх письмо, приложив к 200-страничный детальный проект, получивший название 'Красной книги'. [Крупнейшим достижением Китова можно считать разработку плана - к сожалению, так и не реализованного на практике - создания компьютерной сети (Единой государственной сети вычислительных центров - ЕГСВЦ) для управления национальной экономикой и одновременно для решения военных задач. Анатолий Иванович представил этот план непосредственно на высшем уровне, направив в январе 1959 года письмо Генеральному секретарю Коммунистической партии Советского Союза Никите Хрущеву. Не получив ответа (хотя и поддержанного в разных кругах), осенью того же года он снова отправил письмо на самый верх, приложив к нему подробный план проекта на 200 страниц, названный «Красной книгой»]

- ^ «1960 - Демонстрация металлооксидного полупроводникового (МОП) транзистора». Кремниевый двигатель. Музей истории компьютеров.

- ^ Реймер, Майкл Г. (2009). Кремниевая паутина: физика для эпохи Интернета. CRC Press. п. 365. ISBN 9781439803127.

- ^ Исааксон, Уолтер (2014). Новаторы: как группа хакеров, гениев и компьютерных фанатов создала цифровую революцию. Саймон и Шустер. С. 237–246. ISBN 9781476708690.

- ^ "Подробности призывника - Пол Баран". Национальный зал славы изобретателей. Архивировано из оригинал на 2017-09-06. Получено 2017-09-06.

- ^ "Подробности призывника - Дональд Уоттс Дэвис". Национальный зал славы изобретателей. Архивировано из оригинал на 2017-09-06. Получено 2017-09-06.

- ^ Крис Саттон. «Интернет в UCLA начался 35 лет назад с первого сообщения, когда-либо отправленного между двумя компьютерами». UCLA. Архивировано из оригинал на 2008-03-08.

- ^ Гиллис, Джеймс; Кайо, Роберт (2000). Как зародилась сеть: история всемирной паутины. Издательство Оксфордского университета. п.25. ISBN 0192862073.

- ^ К. Хемпстед; У. Уортингтон (2005). Энциклопедия технологий 20-го века. Рутледж. ISBN 9781135455514.

- ^ Беннет, Ричард (сентябрь 2009 г.). «Создан для перемен: непрерывные аргументы, Интернет-инновации и дебаты о нейтральности сети» (PDF). Фонд информационных технологий и инноваций. п. 11. Получено 2017-09-11.

- ^ Роберт М. Меткалф; Дэвид Р. Боггс (июль 1976 г.). «Ethernet: распределенная коммутация пакетов для локальных компьютерных сетей». Коммуникации ACM. 19 (5): 395–404. Дои:10.1145/360248.360253. S2CID 429216. Архивировано из оригинал на 2007-08-07.

- ^ Серф, Винтон; Далал, Йоген; Саншайн, Карл (декабрь 1974 г.), RFC 675, Спецификация протокола управления передачей через Интернет

- ^ Пелки, Джеймс Л. (2007). «6.9 - Меткалф присоединяется к отделу разработки систем Xerox 1975–1978». Предпринимательский капитализм и инновации: история компьютерных коммуникаций, 1968-1988 гг.. Получено 2019-09-05.

- ^ а б Сперджен, Чарльз Э. (2000). Ethernet: полное руководство. O'Reilly & Associates. ISBN 1-56592-660-9.

- ^ «Введение в технологии Ethernet». www.wband.com. Продукты WideBand. Получено 2018-04-09.

- ^ Пелки, Джеймс Л. (2007). «Йоген Далал». Предпринимательский капитализм и инновации: история компьютерных коммуникаций, 1968-1988 гг.. Получено 2019-09-05.

- ^ а б Д. Андерсен; Х. Балакришнан; М. Каашук; Р. Моррис (Октябрь 2001 г.), Устойчивые оверлейные сети, Ассоциация вычислительной техники, получено 2011-11-12

- ^ «Конечная система многоадресной рассылки». сайт проекта. Университет Карнеги Меллон. Архивировано из оригинал на 21.02.2005. Получено 2013-05-25.

- ^ а б Мейерс, Майк (2012). Руководство по экзамену CompTIA Network +: (экзамен N10-005) (5-е изд.). Нью-Йорк: Макгроу-Хилл. ISBN 9780071789226. OCLC 748332969.

- ^ «Реализация CPIP группы пользователей Bergen Linux». Blug.linux.no. Получено 2014-03-01.

- ^ А. Гук (сентябрь 2000 г.), Межпланетный Интернет (PDF), Третий ежегодный международный симпозиум по передовым радиотехнологиям, архив из оригинал (PDF) на 2012-01-13, получено 2011-11-12

- ^ «Определить переключатель». Вебопедия. Получено 2008-04-08.

- ^ Брэдли Митчелл. «мост - сетевые мосты». About.com. Архивировано из оригинал на 2008-03-28.

- ^ Эндрю С. Танненбаум, Компьютерная сеть, 4-е издание, Prentice Hall (2003)

- ^ Для интересного описания задействованных технологий, включая глубокое стекирование используемых протоколов связи, см.Мартин, Томас. «Принципы разработки решений доступа на основе DSL» (PDF). Получено 2011-06-18.

- ^ Паэтч, Майкл (1993). Эволюция мобильной связи в США и Европе: регулирование, технологии и рынки. Бостон, Лондон: Artech House. ISBN 978-0-8900-6688-1.

- ^ Буш, С. Ф. (2010). Наноразмерные сети связи. Артек Хаус. ISBN 978-1-60807-003-9.

- ^ Маргарет Роуз. "персональная сеть (PAN)". TechTarget. Получено 2011-01-29.

- ^ «Новый мировой стандарт для полностью сетевого дома». Журнал новостей МСЭ-Т. ITU. 2008-12-12. Архивировано из оригинал 21 февраля 2009 г.. Получено 2011-11-12.

- ^ "Целевая группа IEEE P802.3ba 40 Гбит / с и 100 Гбит / с Ethernet". РАБОЧАЯ ГРУППА IEEE 802.3 ETHERNET. Получено 2011-11-12.

- ^ «Миссия и объем проекта IEEE 802.20». IEEE 802.20 - мобильный широкополосный беспроводной доступ (MBWA). Получено 2011-11-12.

- ^ Мэнсфилд-Девайн, Стив (декабрь 2009 г.). «Даркнеты». Компьютерное мошенничество и безопасность. 2009 (12): 4–6. Дои:10.1016 / S1361-3723 (09) 70150-2.

- ^ Вуд, Джессика (2010). «Даркнет: революция в области авторского права в цифровой среде» (PDF). Ричмондский журнал права и технологий. 16 (4). Получено 2011-10-25.

- ^ RFC 5321, «Простой протокол передачи почты», Дж. Кленсин (октябрь 2008 г.)

- ^ RFC 1035, «Доменные имена - реализация и спецификация», П. Мокапетрис (ноябрь 1987 г.)

- ^ Петерсон, Л.Л .; Дэви, Б.С. (2011). Компьютерные сети: системный подход (5-е изд.). Эльзевир. п. 372. ISBN 978-0-1238-5060-7.

- ^ 2-я Исследовательская комиссия МСЭ-D (июнь 2006 г.). Справочник по проектированию телетрафика (PDF). Архивировано из оригинал (PDF) на 2007-01-11.

- ^ Интернет-журнал о телекоммуникациях, Америка, январь 2003 г., Основные моменты выпуска, Эксклюзивно в Интернете: максимальная производительность широкополосного доступа, проверено 13 февраля 2005 г.

- ^ «Диаграммы перехода состояний». Архивировано из оригинал на 2003-10-15. Получено 2003-07-13.

- ^ «Определения: устойчивость». Исследовательская инициатива ResiliNets. Получено 2011-11-12.

- ^ Симмондс, А; Sandilands, P; ван Экерт, Л. (2004). Онтология атаки сетевой безопасности. Конспект лекций по информатике. 3285. С. 317–323. Дои:10.1007/978-3-540-30176-9_41. ISBN 978-3-540-23659-7. S2CID 2204780.

- ^ а б "Превращаются ли США в общество слежки?". Американский союз гражданских свобод. Получено 2009-03-13.

- ^ Джей Стэнли; Барри Стейнхардт (январь 2003 г.). «Большой монстр, более слабые цепи: рост американского общества слежки» (PDF). Американский союз гражданских свобод. Получено 2009-03-13.

- ^ Эмиль Проталински (07.04.2012). "Аноним взламывает сайты правительства Великобритании из-за драконовского надзора'". ZDNet. Получено 12 марта 2013.

- ^ Джеймс Болл (2012-04-20). «Хактивисты на передовой битвы за Интернет». Хранитель. Получено 2012-06-17.

- ^ а б RFC 2547, "BGP / MPLS VPN", Э. Розен; Ю. Рехтер (март 1999 г.)

![]() Эта статья включаетматериалы общественного достояния от Администрация общих служб документ: «Федеральный стандарт 1037С».

Эта статья включаетматериалы общественного достояния от Администрация общих служб документ: «Федеральный стандарт 1037С».

дальнейшее чтение

- Шелли, Гэри и др. «Открывая компьютеры», 2003 г.

- Венделл Одом, Рус Хили, Дениз Донохью. (2010) CCIE Маршрутизация и коммутация. Индианаполис, IN: Cisco Press

- Куроз Джеймс Ф. и Кейт У. Росс: Компьютерные сети: подход сверху вниз с использованием Интернета, Pearson Education 2005.

- Уильям Столлингс, Компьютерные сети с Интернет-протоколами и технологиями, Pearson Education 2004.

- Важные публикации в компьютерных сетях

- Архитектура и протоколы сетевой связи: 7-уровневая модель сетевой архитектуры OSI

- Димитрий Берцекас, и Роберт Галлагер, "Сети передачи данных", Прентис Холл, 1992.