XKeyscore - XKeyscore

Национальное Агенство Безопасности наблюдение |

|---|

Карта глобального сбора данных АНБ, при этом государства, в которых проводится наибольший сбор данных, показаны красным |

Программ

|

Концепции |

XKeyscore (XKEYSCORE или же XKS) - секретная компьютерная система, используемая Соединенными Штатами. Национальное Агенство Безопасности (NSA) для поиска и анализа глобальных данных в Интернете, которые оно постоянно собирает. АНБ поделилось XKeyscore с другими спецслужбами, включая Австралийское управление сигналов, Канада Организация безопасности связи, Новой Зеландии Бюро безопасности правительственной связи, Британский Штаб правительственной связи, Япония Штаб военной разведки и Германии Bundesnachrichtendienst.[1]

В июле 2013 г. Эдвард Сноуден публично раскрыло цель программы и ее использование АНБ в Sydney Morning Herald и О Глобо газеты. Кодовое имя уже стало общеизвестным, поскольку оно упоминалось в более ранних статьях и, как и многие другие кодовые имена, появляется в объявлениях о вакансиях и в Интернете. резюме сотрудников.[2][3]

3 июля 2014 г. общественный вещатель Norddeutscher Rundfunk, членом ARD, опубликовал отрывки из исходного кода XKeyscore.[4] Команда экспертов проанализировала исходный код.[5]

Объем и функционирование

| Часть серия на |

| Глобальное наблюдение |

|---|

|

| Раскрытие информации |

| Системы |

| Агентства |

| Люди |

| Места |

| Законы |

| Предлагаемые изменения |

| Концепции |

| похожие темы |

XKeyscore - сложная система, и разные авторы по-разному интерпретируют ее реальные возможности. Эдвард Сноуден и Гленн Гринвальд объяснил XKeyscore как систему, которая позволяет практически неограниченно наблюдение кого-либо в мире, в то время как АНБ заявило, что использование системы ограничено и ограничено.

В соответствии с Вашингтон Пост и репортер по национальной безопасности Марк Амбиндер, XKeyscore - это система поиска данных АНБ, которая состоит из ряда пользовательских интерфейсов, серверные базы данных, серверы и программное обеспечение, которое выбирает определенные типы данных и метаданные которые АНБ уже собрало другими методами.[6][7]

По словам Сноудена и Гринвальда

26 января 2014 года немецкий телеканал Norddeutscher Rundfunk - спросил Эдвард Сноуден в телеинтервью: «Что бы вы сделали, если бы использовали XKeyscore?» и он ответил:[1]

Вы можете читать электронную почту любого человека в мире, для кого у вас есть адрес электронной почты. Любой веб-сайт: вы можете отслеживать трафик на него и с него. Любой компьютер, за которым сидит человек: вы можете его посмотреть. Любой ноутбук, который вы отслеживаете: вы можете следить за ним, когда он перемещается с места на место по всему миру. Это универсальный магазин для доступа к информации АНБ ... Вы можете помечать людей ... Допустим, вы работаете в крупной немецкой корпорации, и мне нужен доступ к этой сети, я могу отслеживать ваше имя пользователя на веб-сайте в где-нибудь на форуме, я могу отслеживать ваше настоящее имя, я могу отслеживать ассоциации с вашими друзьями, и я могу создать так называемый отпечаток пальца, который является уникальной сетевой активностью, что означает, куда бы вы ни пошли в мире, где бы вы ни пытались скрыть свое присутствие в сети, свою личность.

В соответствии с Хранитель's Гленн Гринвальд низкоуровневые аналитики АНБ могут с помощью таких систем, как XKeyscore, "прослушивать любые электронные письма, которые они хотят, любые телефонные звонки, истории просмотров, документы Microsoft Word. И все это делается без необходимости обращаться в суд, без необходимости даже получить одобрение руководителя со стороны аналитика ".[8]

Он добавил, что банк данных собранных сообщений АНБ позволяет его аналитикам прослушивать «звонки или читать электронные письма всего, что хранит АНБ, или просматривать истории просмотров или поисковые запросы Google, которые вы ввели, а также предупреждает их к любой дальнейшей деятельности, которую люди, подключенные к этому адресу электронной почты или этому IP-адресу, будут делать в будущем ».[8]

По данным АНБ

В официальном заявлении от 30 июля 2013 года АНБ говорится, что «XKeyscore используется как часть законных иностранных разведка сигналов система сбора. ... «для законного получения информации о» законных целях внешней разведки в ответ на требования, которые наши лидеры нуждаются в информации, необходимой для защиты нашей страны и ее интересов. ... для сбора информации, которая позволяет нам успешно выполнять наши задачи - защищать нацию и защищать войска США и их союзников за рубежом ".[9]Что касается доступа, то в заявлении АНБ для прессы говорится, что нет «непроверенного доступа аналитиков к данным сбора АНБ. Доступ к XKeyscore, а также ко всем аналитическим инструментам АНБ предоставляется только тем сотрудникам, которым требуется доступ для выполнения поставленных перед ними задач. " и что существуют «... строгие механизмы надзора и соответствия, встроенные на нескольких уровнях. Одна особенность - это способность системы ограничивать действия аналитика с помощью инструмента в зависимости от источника сбора и определенных обязанностей каждого аналитика».[10]

Работы

Согласно слайд-презентации АНБ о XKeyscore от 2013 года, это "DNI Система эксплуатации / Аналитическая структура ". DNI расшифровывается как Digital Network Intelligence, что означает данные, полученные на основе интернет-трафика.[11]

Эдвард Сноуден сказал о XKeyscore: «Это интерфейсный поисковик» в интервью немецкой Norddeutscher Rundfunk.[12]

XKeyscore - это "часть программного обеспечения Linux, которое обычно развертывается на Красная шляпа серверы. Он использует Веб-сервер Apache и хранит собранные данные в MySQL базы данных ».[13]

XKeyscore считается «пассивной» программой, поскольку она слушает, но не передает ничего в сети, на которые она нацелена.[5] Но он может запускать другие системы, которые проводят «активные» атаки через Индивидуальные операции доступа которые "опрокидывают", например, семейство программ QUANTUM, включая QUANTUMINSERT, QUANTUMHAND, QUANTUMTHEORY, QUANTUMBOT и QUANTUMCOPPER и Турбулентность. Они работают на так называемых «оборонительных сайтах», включая База ВВС Рамштайн в Германии, Авиабаза Йокота в Японии и многочисленные военные и невоенные объекты в США. Trafficthief, основная программа Turbulence, может предупреждать аналитиков АНБ, когда их цели обмениваются данными, и запускать другие программы, поэтому выбранные данные «продвигаются» из локального хранилища данных XKeyscore в «корпоративные репозитории» АНБ для длительного хранения.[5]

Источники данных

XKeyscore состоит из более чем 700 серверов примерно на 150 сайтах, где АНБ собирает данные, такие как «военные и другие объекты США и их союзников, а также посольства и консульства США» во многих странах мира.[14][15][16] Среди объектов, задействованных в программе, четыре базы в Австралия и один в Новая Зеландия.[15]

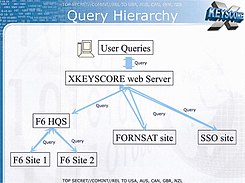

Согласно презентации NSA от 2008 года, эти серверы XKeyscore получают данные из следующих систем сбора:[17]

- F6 (Специальная служба сбора) - совместная операция ЦРУ и АНБ по тайным операциям, включая шпионаж в отношении иностранных дипломатов и лидеров.

- FORNSAT - что означает "сбор иностранных спутников" и относится к перехватам со спутников.

- SSO (специальные операции с источником) - подразделение АНБ, которое сотрудничает с операторами связи

На единственном недатированном слайде, опубликованном шведскими СМИ в декабре 2013 года, упоминаются следующие дополнительные источники данных для XKeyscore:[18]

- Накладные расходы - разведданные, полученные с американских самолетов-шпионов, дронов и спутников

- Индивидуальные операции доступа - подразделение АНБ, занимающееся взломом и кибервойна

- FISA - все виды наблюдения, утвержденные Суд по надзору за внешней разведкой

- Третья сторона - зарубежные партнеры АНБ, такие как (службы связи) разведки Бельгии, Дании, Франции, Германии, Италии, Японии, Нидерландов, Норвегии, Швеции и т. Д.

Из этих источников XKeyscore хранит «полные данные», которые индексируются плагинами, которые извлекают определенные типы метаданных (например, номера телефонов, адреса электронной почты, входы в систему и действия пользователей) и индексируют их в таблицах метаданных. , которые могут быть запрошены аналитиками. XKeyscore интегрирован с МАРИНА, которая является базой данных интернет-метаданных АНБ.[11]

Однако в систему постоянно поступает столько данных из Интернета, что они могут храниться только в течение коротких периодов времени. Данные контента остаются в системе только от трех до пяти дней, а метаданные хранятся до тридцати дней.[19] Подробный комментарий к презентации АНБ опубликован в Хранитель в июле 2013 года цитируется документ, опубликованный в 2008 году, в котором говорится, что «на некоторых сайтах объем данных, которые мы получаем за день (20+ терабайт), может храниться всего лишь 24 часа».[20]

Типы XKeyscore

Согласно документу с внутреннего сайта GCHQ, опубликованному немецким журналом Der Spiegel В июне 2014 года существует три различных типа системы Xkeyscore:[21]

- Традиционный: Первоначальная версия XKeyscore получает данные из сигналов с низкой скоростью после обработки системой WEALTHYCLUSTER. Эта традиционная версия используется не только NSA, но и на многих сайтах перехвата GCHQ.

- 2 этап: Эта версия XKeyscore используется для более высоких скоростей передачи данных. Данные сначала обрабатываются системой TURMOIL, которая отправляет 5% интернет-пакетов данных в XKeyscore. GCHQ использует эту версию только для своей коллекции под МЫШЕЧНЫЙ программа.

- Глубокое погружение: Эта последняя версия может обрабатывать интернет-трафик со скоростью 10 гигабит в секунду. Затем данные, которые могут быть полезны для разведки, отбираются и пересылаются с использованием «языка выбора GENESIS». GCHQ также использует несколько версий XKeyscore Deep Dive в трех местах под кодовым названием TEMPORA.[22]

Возможности

Для аналитиков XKeyscore предоставляет «серию средств просмотра общих типов данных», которые позволяют им запрашивать терабайты необработанных данных, собранных на вышеупомянутых сайтах сбора. Это позволяет им находить цели, которые не могут быть найдены путем поиска только в метаданных, а также делать это в отношении наборов данных, которые в противном случае были бы отброшены системами обработки данных внешнего интерфейса. Согласно слайду из презентации XKeyscore, сайты сбора АНБ отбирают и направляют менее 5% интернет-трафика в PINWALE база данных для интернет-контента.[19]

Поскольку XKeyscore удерживает необработанный и невыбранный коммуникационный трафик, аналитики могут не только выполнять запросы, используя «сильные селекторы», такие как адреса электронной почты, но также использовать «мягкие селекторы», такие как ключевые слова, для основного текста сообщений электронной почты, чатов и цифровых документы и таблицы на английском, арабском и китайском языках.[11]

Это полезно, потому что «большое количество времени, проводимого в сети, выполняется анонимными действиями», и, следовательно, эти действия не могут быть обнаружены путем простого поиска адресов электронной почты цели. Когда контент был найден, аналитик может найти новый интеллект или сильный селектор, который затем может быть использован для запуска традиционного поиска.[11]

Помимо использования программных селекторов, аналитики также могут использовать следующие другие возможности XKeyscore:[11][23]

- Ищите использование Карты Гугл и термины, введенные в поисковую систему известными целями, ищущими подозрительные вещи или места.

- Ищите «аномалии» без привязки к конкретному человеку, например, определение национальности иностранцев путем анализа языка, используемого в перехваченных электронных письмах. Примером может служить говорящий на немецком языке в Пакистане. Бразильская газета О Глобо утверждает, что это было применено к Латинской Америке и, в частности, к Колумбии, Эквадору, Мексике и Венесуэле.[14][24]

- Выявляйте людей, использующих шифрование, с помощью поиска типа «все PGP использование в Иране ». При этом делается оговорка, что очень широкие запросы могут привести к получению слишком большого количества данных для передачи обратно аналитику.

- Показывая использование виртуальные частные сети (VPN) и машины, которые потенциально могут быть взломанный через ТАО.

- Отслеживайте источник и авторство документа, который прошел через многие руки.

- 3 июля 2014 г. ARD показали, что XKeyscore используется для пристального наблюдения за пользователями Сеть анонимности Tor,[5] люди, которые ищут в Интернете программное обеспечение для повышения конфиденциальности,[5] и читатели Linux журнал.[25]

Хранитель В 2013 году высказал мнение, что большинство из этих вещей не могут быть обнаружены другими инструментами АНБ, поскольку они работают с сильными селекторами (такими как электронная почта, IP-адреса и номера телефонов), а объемы необработанных данных слишком велики, чтобы их можно было пересылать в другие базы данных АНБ.[11]

В 2008 году АНБ планировало добавить в будущем ряд новых возможностей, таких как VoIP, больше сетевых протоколов[уточнить ], Exif теги, которые часто включают геолокация (GPS ) данные.[11]

Вклад в безопасность США

Слайды АНБ опубликованы в Хранитель в 2013 году утверждал, что XKeyscore сыграла роль в захвате 300 террористов к 2008 году,[11] что не могло быть подтверждено, так как в отредактированных документах не упоминаются случаи террористического вмешательства.

Отчет за 2011 год от подразделения АНБ в Кинжальный комплекс (рядом с Griesheim в Германии) заявил, что XKeyscore упростил и повысил эффективность нацеливания слежки. Раньше для анализа часто использовались данные, в которых АНБ не интересовалось. XKeyscore позволял им сосредоточиться на намеченных темах, игнорируя несвязанные данные. XKeyscore также отлично подходит для отслеживания активных групп, связанных с Анонимный движение в Германии, потому что оно позволяет искать по шаблонам, а не по отдельным лицам. Аналитик может определить, когда цель исследует новые темы или развивает новое поведение.[26]

Чтобы создать дополнительную мотивацию, АНБ включило различные игрофикация Особенности. Например, аналитики, которые особенно хорошо владели XKeyscore, могли получать очки «skilz» и «разблокировать достижения». Учебные подразделения в Грисхайме, по-видимому, были успешными, и тамошние аналитики достигли «наивысшего среднего балла навыков» по сравнению со всеми другими подразделениями АНБ, участвовавшими в программе обучения.[26]

Использование зарубежными партнерами АНБ

Германия

По документам Der Spiegel приобретен у Сноудена, немецкими спецслужбами BND (внешняя разведка) и BfV (внутренняя разведка) также разрешили использовать систему XKeyscore. В этих документах агентство BND было описано как наиболее плодотворный партнер АНБ в сборе информации.[27] Это привело к политической конфронтации, после которой руководители немецких спецслужб 25 июля 2013 г. проинформировали членов немецкого парламентского комитета по надзору за разведкой. Они заявили, что XKeyscore использовался BND с 2007 года и что BfV использовала тестовая версия с 2012 года. Директора также пояснили, что программа предназначена не для сбора данных, а только для анализа собранных данных.[28]

Швеция

В рамках Соглашение UKUSA, секретный договор был подписан в 1954 году Швецией с США, Соединенным Королевством, Канадой, Австралией и Новой Зеландией (так называемый Пять глаз ) в целях сотрудничества разведки и обмен данными.[29] Согласно документам, опубликованным Сноуденом, Радиоустройство национальной обороны (FRA) получил доступ к XKeyscore.[30]

Дания

В продолжающемся скандале, когда выяснилось, что АНБ помогло FE (датская служба военной разведки) построить новый центр обработки данных Spy в Сандагергорде, Амагер, Xkeyscore стал доступен FE для использования собранных данных.[31]

Япония

Секретные документы, просочившиеся Сноуденом, также указывают на то, что в апреле 2013 года АНБ тайно предоставило систему XKeyscore Правительство Японии.[32]

Смотрите также

- Список проектов государственного надзора

- ПРИЗМА

- Файл: презентация XKeyscore за 2008 год. Pdf, отредактированная презентация X-Keyscore через The Guardian (Великобритания) через Эдварда Сноудена через Агентство национальной безопасности США

- Целевое наблюдение

Рекомендации

- ^ а б Зайпель, Юбер (26 января 2014 г.). «Интервью Сноудена: стенограмма». Norddeutscher Rundfunk. п. 3. Архивировано из оригинал 28 января 2014 г.. Получено 6 мая, 2019.

- ^ Гринвальд, Гленн; Акерман, Спенсер (27 июня 2013 г.). «Как АНБ все еще собирает ваши онлайн-данные - файлы демонстрируют обширный масштаб текущих программ метаданных АНБ, и только один поток отмечает« Обработано триллиона записей »'". Хранитель. В архиве из оригинала 4 августа 2013 г.. Получено 5 августа, 2013.CS1 maint: несколько имен: список авторов (связь)

- ^ Лэйн, Кен (18 июня 2013 г.). «Сайт сети вакансий LinkedIn, заполненный секретными названиями программ АНБ». Архивировано из оригинал 8 декабря 2017 г.. Получено 6 августа, 2013.

- ^ "xkeyscorerules100". Панорама. ARD (вещатель). 3 июля 2014 г. В архиве из оригинала 7 июля 2014 г.. Получено 4 июля, 2014.

- ^ а б c d е Джейкоб Аппельбаум, А. Гибсон, Дж. Гетц, В. Кабиш, Л. Кампф, Л. Райдж (3 июля 2014 г.). «АНБ нацелено на тех, кто заботится о конфиденциальности». Панорама. Norddeutscher Rundfunk. В архиве из оригинала 3 июля 2014 г.. Получено 4 июля, 2014.CS1 maint: несколько имен: список авторов (связь)

- ^ Накашима, Эллен (31 июля 2013 г.). «Выпущена программа недавно рассекреченных документов по телефонным записям». Вашингтон Пост. В архиве из оригинала 23 марта 2014 г.. Получено 6 августа, 2013.

- ^ Фишер, Макс (1 августа 2013 г.). «XKeyscore все еще активен? Подрядчик обороны опубликовал для него список вакансий 2 недели назад». WorldViews, блог Вашингтон Пост. Получено 6 августа, 2013.

- ^ а б Реа, Кари (28 июля 2013 г.). «Гленн Гринвальд: у низкоуровневых аналитиков АНБ есть« мощный и инвазивный »инструмент поиска». ABC News. В архиве с оригинала 30 июля 2013 г.. Получено 4 августа, 2013.

- ^ Уиллс, Аманда (1 августа 2013 г.). «Новая утечка Сноудена: программа АНБ затрагивает все, что вы делаете в Интернете». Mashable (через CNN ). В архиве из оригинала 4 августа 2013 г.. Получено 4 августа, 2013.

- ^ АНБ Заявление для прессы 30 июля 2013 г. В архиве 1 августа 2013 г. Wayback Machine

- ^ а б c d е ж грамм час Персонал (31 июля 2013 г.). «Презентация XKeyscore 2008 года - прочитать полностью». Хранитель. В архиве с оригинала от 1 августа 2013 г.. Получено 6 августа, 2013.

- ^ "Стенограмма интервью Сноудена". Norddeutscher Rundfunk. нет данных Архивировано из оригинал 28 января 2014 г.. Получено 27 января, 2014.

- ^ Ли, Мика; Гринвальд, Гленн; Маркиз-Буар, Морган (2 июля 2015 г.). "Взгляд на внутреннюю работу XKEYSCORE АНБ". Перехват. Получено 2 июля, 2020.

- ^ а б Персонал (ок. 2013 г.). "No alvo dos EUA - O big-brother na América Latina e no mundo" [Цели США - Большой брат в Латинской Америке и в мире]. О Глобо (на португальском). Архивировано из оригинал 12 июля 2013 г.. Получено 5 августа, 2013.

- ^ а б Дорлинг, Филипп (8 июля 2013 г.). «Сноуден раскрывает ссылки Австралии на шпионскую сеть США». Sydney Morning Herald. В архиве с оригинала 2 августа 2013 г.. Получено 2 августа, 2013.

- ^ Гринвальд, Гленн; Касадо, Роберто Каз и Хосе (6 июля 2013 г.). "EUA Expanddem o aparato de vigilância continamente - Software de vigilância usa mais de 700 espalhados pelo mundo". О Глобо (на португальском). В архиве из оригинала 10 июля 2013 г.. Получено 2 августа, 2013.CS1 maint: несколько имен: список авторов (связь)

- ^ Амбиндер, Марк (31 июля 2013 г.). "Что такое XKEYSCORE?". Компас (блог Неделя ). В архиве с оригинала 30 января 2014 г.. Получено 4 августа, 2013.

- ^ Гуннар Ренсфельдт. «Прочтите документы Сноудена из АНБ». Sveriges Television. В архиве из оригинала 9 февраля 2014 г.. Получено 21 декабря, 2013.

- ^ а б Смотрите также: 3 слайда о программе XKeyscore В архиве 2 февраля 2014 г. Wayback Machine

- ^ Гринвальд, Гленн (31 июля 2013 г.).«XKeyscore: инструмент АНБ собирает« почти все, что пользователь делает в Интернете »- XKeyscore обеспечивает« самый широкий »сбор онлайн-данных - Аналитики АНБ не требуют предварительного разрешения для поиска - отслеживает электронные письма, активность в социальных сетях и историю просмотров» В архиве 31 декабря 2013 г. Wayback Machine. Хранитель. Проверено 1 августа 2013 года.

- ^ XKeyscoreTabs XKS Разработка В архиве 30 июня 2014 г. Wayback Machine, опубликовано Der Spiegel 18 июня 2014 г.

- ^ Der Spiegel: Отчет GCHQ о технических возможностях мощной шпионской программы TEMPORA, которая позволяет «полностью изучить» В архиве 5 июня 2019 г. Wayback Machine

- ^ Галлахер, Шон (1 августа 2013 г.). «Интернет-перехватчики АНБ могут найти системы для взлома, отслеживания VPN и документов Word - X-Keyscore дает АНБ возможность находить и использовать уязвимые системы». Ars Technica. В архиве из оригинала 4 августа 2013 г.. Получено 4 августа, 2013.

- ^ Гринвальд, Гленн; Касадо, Роберто Каз и Хосе (13 июля 2013 г.). "Espionagem dos EUA se espalhou pela América Latina - Depois do Brasil, Colômbia foi o país mais vigiado - Венесуэла também entrou na mira de programas americanos" [НАС. Распространение шпионажа в Латинской Америке - после Бразилии Колумбия была самой просматриваемой страной - Венесуэла также попала под прицел программ США]. О Глобо (на португальском). В архиве из оригинала 15 июля 2013 г.. Получено 5 августа, 2013.CS1 maint: несколько имен: список авторов (связь)

- ^ Кайл Рэнкин (3 июля 2014 г.). «АНБ: Linux Journal - это« экстремистский форум », читатели которого подвергаются дополнительной слежке». В архиве из оригинала 3 июля 2014 г.. Получено 3 июля, 2014.

- ^ а б Лаура Пойтрас, Марсель Розенбах и Хольгер Старк, Союзник и цель: американская разведка внимательно следит за Германией В архиве 20 августа 2013 г. Wayback Machine, 12 августа 2013 г.

- ^ Персонал (20 июля 2013 г.). «« Эффективный партнер »: шпионская программа АНБ, использованная немецкой разведкой» В архиве 21 июля 2013 г. Wayback Machine. Der Spiegel. Проверено 5 августа 2013 года.

- ^ Телекоммуникации высшего уровня, Новые слайды о программах сбора АНБ В архиве 26 июля 2013 г. Wayback Machine, 16 июля 2013 г.

- ^ «Договор о холодной войне подтверждает, что Швеция не была нейтральной». Местный. В архиве с оригинала 11 декабря 2013 г.. Получено 12 декабря, 2013.

- ^ Гуннар Ренсфельдт. «Прочтите документы Сноудена из АНБ». Sveriges Television. В архиве из оригинала 9 февраля 2014 г.. Получено 12 декабря, 2013.

- ^ "Ny afsløring: FE masseindsamler oplysninger om danskere gennem avanceret spionsystem". DR (на датском). 24 сентября 2020 г.. Получено 24 сентября, 2020.

- ^ Райан Галлахер (24 апреля 2017 г.). «Япония заключила секретные сделки с АНБ, которые расширили глобальное наблюдение». В архиве с оригинала от 24 апреля 2017 г.. Получено 24 апреля, 2017.

внешняя ссылка

- Полная презентация АНБ о XKeyscore от 2008 года

- Создание паноптикума: эволюция XKeyscore АНБ

- Маркиз-Буар, Морган; Гринвальд, Гленн; Ли, Мика (1 июля 2015 г.). "XKEYSCORE: Google АНБ для частных коммуникаций в мире". Перехват. Получено 5 июля, 2015.

- Ли, Мика; Гринвальд, Гленн; Маркиз-Буар, Морган (2 июля 2015 г.). "За кулисами; взгляд на внутреннюю работу XKEYSCORE АНБ". Перехват. Получено 5 июля, 2015.